Exploit de Prova de Conceito (PoC) Lançado para CVE-2024-44193: Vulnerabilidade de Escalonamento no iTunes

Pesquisador de segurança publica prova de conceito para a vulnerabilidade CVE-2024-44193 no iTunes, permitindo escalonamento de privilégios locais em sistemas Windows, que já foi corrigida pela Apple.

O pesquisador de segurança mbog14 publicou os detalhes técnicos e uma prova de conceito (PoC) para uma vulnerabilidade crítica de escalonamento de privilégios locais (LPE) que afeta a versão 12.13.2.3 do iTunes, identificada como CVE-2024-44193, com uma pontuação de CVSS de 8.4. Essa falha, que foi corrigida pela Apple em 12 de setembro de 2024, permite que um atacante obtenha acesso com privilégios de SYSTEM em máquinas Windows, explorando o componente AppleMobileDeviceService.exe, instalado junto com o iTunes.

A vulnerabilidade está relacionada ao manuseio inadequado das permissões de usuário no diretório C:\ProgramData\Apple\*. Usuários com poucos privilégios, como aqueles no grupo local “Users”, têm acesso de escrita a esse diretório, o que possibilita que um atacante explore o serviço. Ao reiniciar o serviço AppleMobileDeviceService.exe—uma ação que pode ser desencadeada por qualquer usuário sem privilégios elevados—o atacante pode explorar uma primitiva de exclusão de arquivos/pastas para executar código arbitrário com privilégios de SYSTEM.

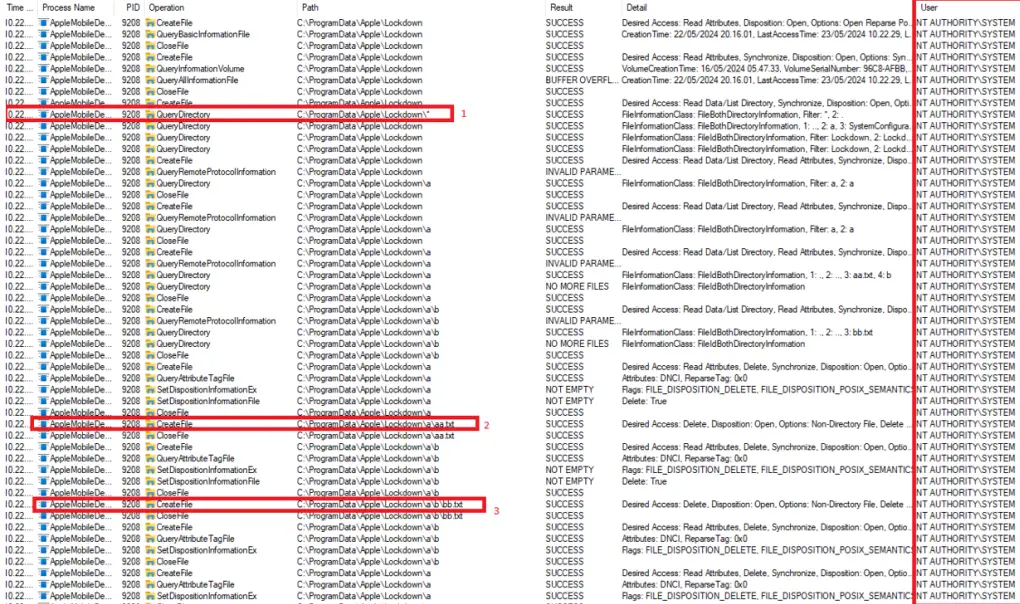

Conforme mbog14 explica: “O processo SYSTEM consultará recursivamente os subdiretórios dentro do caminho C:\ProgramData\Apple\Lockdown* e excluirá arquivos com a opção Delete On Close habilitada.” Esse comportamento permite que os atacantes criem junções NTFS que direcionam o serviço a excluir arquivos específicos, levando à escalonamento de privilégios ao nível SYSTEM.

AppleMobileDeviceService.exe | Imagem: mbog14

Para explorar a CVE-2024-44193, mbog14 demonstrou o uso de junções NTFS (semelhantes a links simbólicos no Linux) para redirecionar a exclusão de arquivos para áreas sensíveis do sistema. Ao preparar cuidadosamente as junções e aproveitar o truque de rollback do MSI do Windows, a vulnerabilidade pode ser ativada para sobrescrever arquivos críticos, como o HID.DLL no diretório C:\Program Files\Common Files\microsoft shared\ink\. O resultado final é a obtenção de um shell com privilégios de SYSTEM.

A prova de conceito (PoC) consiste em cinco etapas principais, conforme descrito pelo pesquisador:

- Definir um bloqueio de oportunidade (oplock) no diretório Lockdown para interromper o processo no momento certo.

- Reiniciar o serviço da Apple, permitindo que o processo siga a junção NTFS.

- Preparar o truque de rollback do MSI para garantir que um script malicioso de rollback seja usado durante o processo de exclusão.

- Preparar a junção NTFS para direcionar a operação de exclusão de arquivos ao instalador MSI.

- Liberar o oplock, desencadeando a condição de corrida, permitindo que o script malicioso seja escrito e executado.

Mbog14 explica a etapa final, onde o exploit conclui com a obtenção de um shell SYSTEM: “Como sobrescrevemos o HID.DLL em C:\Program Files\Common Files\microsoft shared\ink\ usando o script malicioso de rollback, uma janela de comando (CMD) será aberta como SYSTEM, concluindo nosso exploit.”

A Apple já corrigiu essa vulnerabilidade na versão mais recente do iTunes, e os usuários são fortemente recomendados a atualizar para a versão 12.13.2.3 ou superior. No entanto, essa vulnerabilidade serve como um lembrete crítico da importância de gerenciar cuidadosamente as permissões de serviços e o acesso de usuários em diretórios sensíveis, especialmente aqueles que operam com privilégios elevados.

Para profissionais de segurança e pesquisadores interessados em reproduzir a prova de conceito do exploit para a CVE-2024-44193, mbog14 disponibilizou documentação detalhada e ferramentas em seu repositório no GitHub.