Vulnerabilidade Crítica da AMD Permite Injeção de Microcódigo Malicioso

Uma falha de segurança no SEV-SNP da AMD, identificada como CVE-2024-56161, possibilita que invasores com privilégios administrativos locais carreguem microcódigo malicioso, comprometendo máquinas virtuais confidenciais. A AMD está ciente da vulnerabilidade e trabalha para mitigar os riscos.

Uma vulnerabilidade de segurança foi divulgada no Secure Encrypted Virtualization (SEV) da AMD que pode permitir que um invasor carregue um microcódigo malicioso da CPU sob condições específicas.

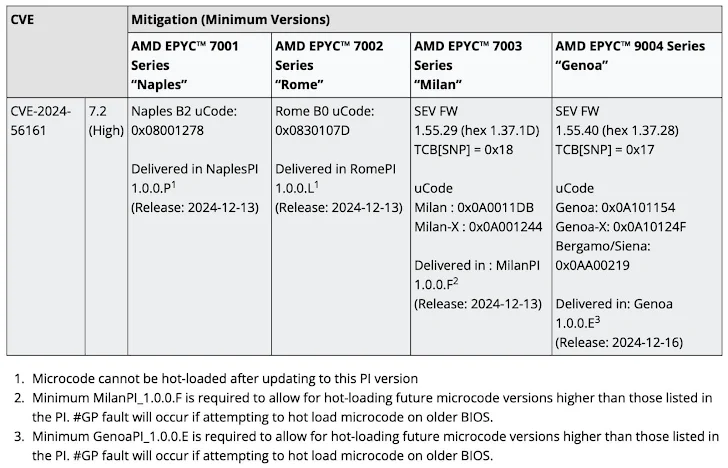

A falha, rastreada como CVE-2024-56161, possui uma pontuação CVSS de 7,2 em 10,0, indicando alta severidade.

“A verificação inadequada de assinatura no carregador de patches de microcódigo ROM da CPU da AMD pode permitir que um invasor com privilégio de administrador local carregue um microcódigo malicioso da CPU, resultando em perda de confidencialidade e integridade de um convidado confidencial executando sob AMD SEV-SNP”, disse a AMD em um comunicado.

A fabricante de chips creditou os pesquisadores de segurança do Google Josh Eads, Kristoffer Janke, Eduardo Vela, Tavis Ormandy e Matteo Rizzo por descobrir e relatar a falha em 25 de setembro de 2024.

O SEV é um recurso de segurança que usa uma chave única por máquina virtual para isolar máquinas virtuais (VMs) e o hipervisor umas das outras. O SNP, que significa Secure Nested Paging, incorpora proteções de integridade de memória para criar um ambiente de execução isolado e proteger contra ataques baseados em hipervisor.

“O SEV-SNP introduz várias melhorias de segurança adicionais opcionais projetadas para suportar modelos de uso adicionais de VM, oferecer proteção mais forte em torno do comportamento de interrupção e oferecer proteção aumentada contra ataques de canal lateral recentemente divulgados”, de acordo com a AMD.

Em um boletim separado, o Google observou que o CVE-2024-56161 é o resultado de uma função hash insegura na validação de assinatura para atualizações de microcódigo, o que abre a porta para um cenário em que um adversário poderia comprometer cargas de trabalho de computação confidenciais.

A empresa também lançou uma carga de teste para demonstrar a vulnerabilidade, mas detalhes técnicos adicionais foram retidos por mais um mês para dar tempo suficiente para que a correção seja propagada em toda a “profunda cadeia de suprimentos”.