Novo Carregador MisterioLNK Passa Despercebido por Ferramentas de Segurança, Avisa Cyble

O novo carregador e ferramenta de ofuscação MisterioLNK passou despercebido pelas ferramentas de segurança, mas os agentes de ameaças o descobriram.

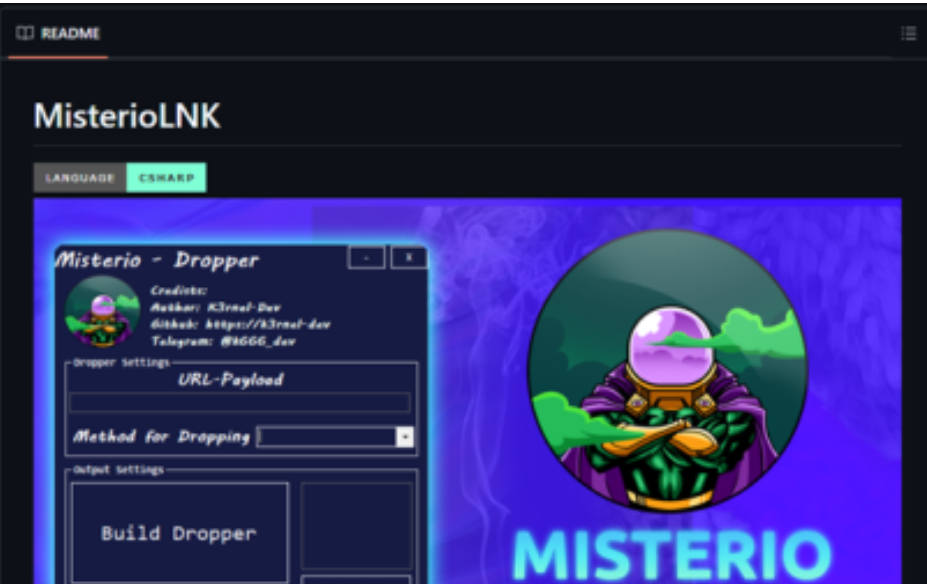

Pesquisadores da Cyble Research and Intelligence Labs (CRIL) descobriram um novo construtor de carregador e ferramenta de ofuscação chamado MisterioLNK, que passou praticamente despercebido pelas ferramentas de segurança convencionais. Essa descoberta representa um desafio significativo para as defesas de segurança cibernética, pois os arquivos gerados pelo MisterioLNK exibem baixas ou até nulas taxas de detecção.

Detalhes da Descoberta

Em uma postagem de blog, os pesquisadores da Cyble explicaram que o MisterioLNK, hospedado no GitHub, é um construtor de carregadores de código aberto que aproveita os mecanismos de script do Windows para executar payloads maliciosos de maneira altamente ofuscada. A ferramenta utiliza uma abordagem furtiva, baixando arquivos em diretórios temporários antes de executá-los, aumentando sua capacidade de evasão e dificultando significativamente sua detecção por ferramentas de segurança tradicionais.

O MisterioLNK oferece suporte a cinco métodos de carregador — HTA, BAT, CMD, VBS e LNK — juntamente com métodos de ofuscação para VBS, CMD e BAT, e há planos para incluir suporte para a ofuscação HTA no futuro. Atualmente, o projeto está em fase beta, e o desenvolvedor claramente afirma que não se responsabiliza por qualquer uso ilegal da ferramenta.

Uso Malicioso por Atores de Ameaça

Apesar de ser difícil para as ferramentas de segurança detectarem o MisterioLNK, os cibercriminosos não tiveram problemas em encontrá-lo e já começaram a utilizá-lo para gerar arquivos ofuscados, implantando malware como Remcos RAT, DC RAT e BlankStealer. A Cyble relatou que esses carregadores estão escapando amplamente da detecção, com muitos arquivos permanecendo invisíveis para a maioria dos fornecedores de segurança.

Os pesquisadores da Cyble realizaram testes gerando diferentes combinações de arquivos carregadores para avaliar sua capacidade de evitar a detecção. O resultado foi preocupante: de seis arquivos criados, apenas um foi detectado com 16 ocorrências, enquanto dois arquivos tiveram uma única detecção e três passaram completamente despercebidos. Embora algumas soluções de segurança estejam começando a detectar os carregadores LNK e VBS ofuscados, as taxas de detecção para os arquivos BAT, CMD e HTA permanecem baixas, criando uma vulnerabilidade significativa.

Arquitetura e Funcionamento do MisterioLNK

O MisterioLNK é uma ferramenta baseada em .NET, composta por dois módulos principais: um construtor de carregador e um ofuscador. O construtor permite que o usuário insira uma URL que hospeda um payload malicioso de segundo estágio, gerando arquivos BAT, CMD, HTA, LNK ou VBS com base na seleção do usuário. Esses arquivos são projetados para se conectar à URL, baixar a carga útil e executá-la.

Aqui estão os principais tipos de carregadores suportados pelo MisterioLNK:

- Carregador BAT/CMD: Baixa arquivos de URLs especificadas usando o comando

curle executa os arquivos baixados. Para aumentar o disfarce, o script resultante é salvo com um ícone de arquivo personalizado. - Carregador HTA (Aplicativo HTML): Utiliza objetos JavaScript e ActiveX para baixar e executar arquivos. Embora o recurso de ofuscação HTA esteja inativo atualmente, ele pode ser implementado em futuras atualizações.

- Carregador VBS: Usa comandos de objeto shell para baixar e executar o arquivo de destino, com um processo de ofuscação integrado.

- Carregador LNK: Gera um atalho (.lnk) que, quando executado, dispara um comando para baixar e executar o payload.

Esses módulos formam um kit de ferramentas poderoso, capaz de gerar scripts altamente ocultos que entregam e executam cargas maliciosas com mínima detecção, ampliando o perigo que o MisterioLNK representa para as defesas de segurança.

Recomendações de Segurança

Diante desse novo desafio, a Cyble sugere que as equipes de segurança revisem suas defesas, garantindo que suas soluções de segurança sejam capazes de reconhecer os padrões de ofuscação e os formatos de script gerados pelo MisterioLNK. Além disso, é aconselhável implementar políticas de restrição e estratégias de detecção comportamental, que podem ajudar a identificar atividades suspeitas associadas a esses scripts.

O blog completo da Cyble oferece uma análise mais profunda dos recursos do MisterioLNK, incluindo uma lista de técnicas MITRE ATT&CK relacionadas e indicadores de comprometimento (IoCs) para auxiliar nas defesas contra essas ameaças emergentes.