Falsos erros de conferência no Google Meet distribuem malware para roubo de informações

A campanha ClickFix utiliza páginas falsas do Google Meet e erros simulados para distribuir malware que rouba informações em sistemas Windows e macOS.

Uma nova campanha ClickFix está atraindo usuários para páginas fraudulentas de conferências do Google Meet, exibindo erros falsos de conectividade que resultam na entrega de malware destinado a roubar informações em sistemas operacionais Windows e macOS.

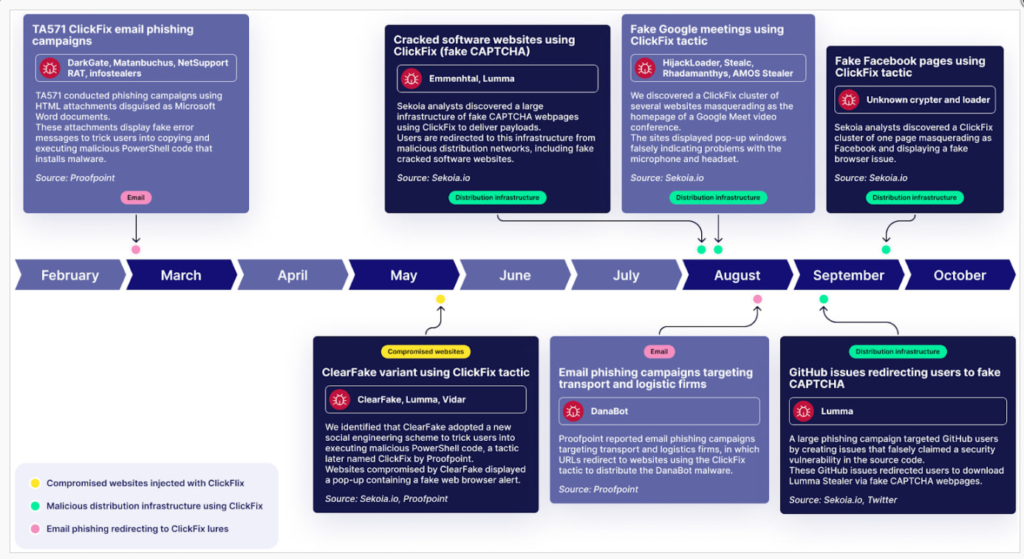

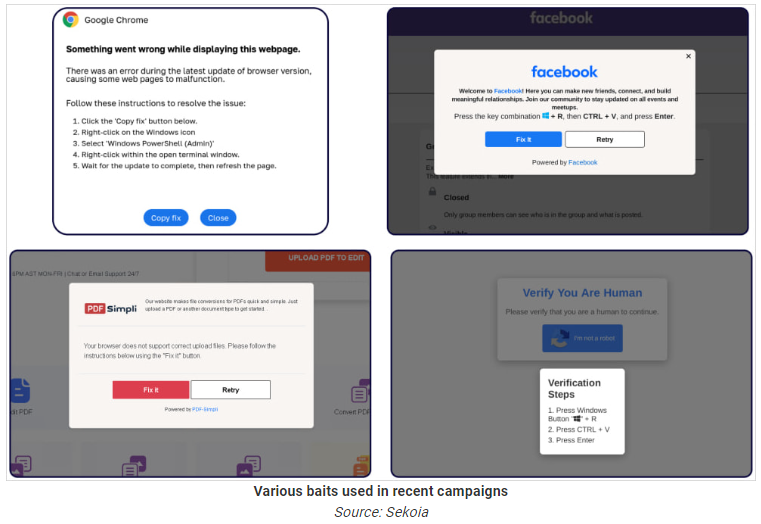

ClickFix é uma tática de engenharia social que surgiu em maio, conforme relatado inicialmente pela empresa de cibersegurança Proofpoint. Essa campanha é atribuída ao ator de ameaças TA571, que utilizou mensagens simulando erros em plataformas como Google Chrome, Microsoft Word e OneDrive.

Esses erros falsos instruem as vítimas a copiar um código PowerShell para a área de transferência e executá-lo no prompt de comando do Windows, com a falsa promessa de resolver os problemas.

Ao seguir essas instruções, as vítimas acabam infectando seus sistemas com uma variedade de malwares, incluindo DarkGate, Matanbuchus, NetSupport, Amadey Loader, XMRig, um sequestrador de área de transferência, e o Lumma Stealer.

Em julho, a empresa McAfee relatou que as campanhas ClickFix estavam se tornando mais frequentes, especialmente nos Estados Unidos e no Japão.

Um novo relatório da Sekoia, fornecedora de cibersegurança SaaS, destaca que as campanhas ClickFix evoluíram significativamente. Agora, elas utilizam iscas como convites falsos do Google Meet, e-mails de phishing direcionados a empresas de transporte e logística, páginas falsas do Facebook, além de tópicos fraudulentos no GitHub.

Evolução das campanhas ClickFix

De acordo com a empresa francesa de cibersegurança, algumas das campanhas mais recentes são conduzidas por dois grupos de ameaça, Slavic Nation Empire (SNE) e Scamquerteo, considerados subequipes de gangues especializadas em golpes com criptomoedas, conhecidas como Marko Polo e CryptoLove.

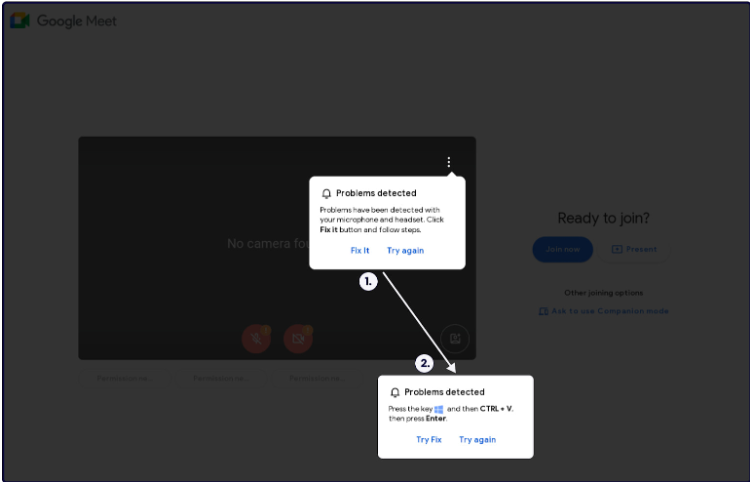

A armadilha do Google Meet

Os atores de ameaça estão utilizando páginas falsas do Google Meet, o serviço de videoconferência que faz parte do pacote Google Workspace, amplamente utilizado em ambientes corporativos para reuniões virtuais, webinars e colaboração online.

O ataque começa com o envio de e-mails que simulam convites legítimos do Google Meet, aparentemente relacionados a reuniões de trabalho, conferências ou outros eventos importantes.

Os URLs utilizados pelos invasores são bem semelhantes aos verdadeiros links do Google Meet, como:

- meet[.]google[.]us-join[.]com

- meet[.]google[.]web-join[.]com

- meet[.]googie[.]com-join[.]us

- meet[.]google[.]cdm-join[.]us

Quando a vítima acessa a página falsa, um pop-up aparece informando sobre um suposto problema técnico, como uma falha no microfone ou no fone de ouvido.

Caso a vítima clique no botão “Tentar Corrigir”, inicia-se o processo padrão de infecção da campanha ClickFix. O código PowerShell é copiado automaticamente pelo site e, quando colado e executado no prompt do Windows, infecta o computador com malware, baixando o payload do domínio googiedrivers[.]com.

Os payloads finais incluem malwares para roubo de informações, como Stealc ou Rhadamanthys, em sistemas Windows. Em máquinas com macOS, os invasores entregam o AMOS Stealer na forma de um arquivo .DMG (imagem de disco da Apple), chamado Launcher_v194.

Outras armadilhas de malware

Além do Google Meet, a Sekoia identificou outros clusters de distribuição de malware, incluindo Zoom, leitores de PDF, jogos falsos (como Lunacy, Calipso, Battleforge e Ragon), navegadores e projetos Web3 (como NGT Studio), além de aplicativos de mensagens como o Nortex.