Falha Zero-Day CVE-2024-38200 no Microsoft Office expõe hashes NTLMv2: Exploit PoC Disponível

Uma vulnerabilidade de dia zero (CVE-2024-38200) no Microsoft Office, descoberta por Metin Yunus Kandemir, permite que invasores capturem hashes NTLMv2, usados para ataques de retransmissão NTLM. A falha afeta versões do Office, incluindo 2016, 2019 e Microsoft 365, e pode ser explorada por meio de documentos maliciosos. A Microsoft lançou um patch em agosto de 2024, mas recomenda medidas adicionais de mitigação, como bloquear o tráfego NTLM de saída. A vulnerabilidade é especialmente perigosa em versões mais recentes do Office, que não exibem avisos de segurança adequados.

Uma vulnerabilidade de dia zero descoberta recentemente está colocando em risco os usuários do Microsoft Office. O pesquisador de segurança Metin Yunus Kandemir divulgou detalhes técnicos e uma prova de conceito (PoC) para a falha crítica de divulgação de informações (CVE-2024-38200). Essa vulnerabilidade afeta várias versões do Office, incluindo 2016, 2019, LTSC 2021 e Microsoft 365 Apps for Enterprise, permitindo que invasores capturem hashes NTLMv2, levantando sérias preocupações de segurança.

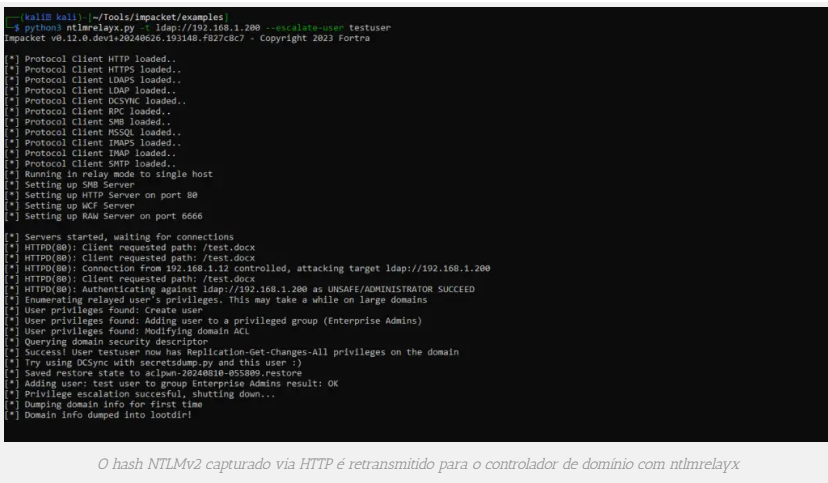

O CVE-2024-38200 explora uma falha de divulgação de informações no Microsoft Office que possibilita a captura de dados de autenticação sensíveis, como hashes NTLMv2, por meio de protocolos HTTP e SMB. A exploração ocorre ao enganar os usuários para abrir documentos maliciosos hospedados em sites comprometidos. Quando um arquivo vulnerável é aberto, os invasores podem capturar hashes NTLMv2, chave para ataques de retransmissão NTLM contra controladores de domínio.

A Microsoft detalhou que o ataque é facilitado por meio de arquivos maliciosos do Office hospedados em sites comprometidos, distribuídos por e-mail ou mensagens instantâneas. Ao interagir com esses arquivos, a vítima involuntariamente permite que os invasores capturem hashes NTLMv2 e redirecionem as solicitações HTTP para servidores controlados.

A vulnerabilidade é particularmente perigosa, pois as versões mais recentes do Office, como Microsoft 365 e Office 2019, não exibem os avisos de segurança vistos no Office 2016, permitindo que a exploração ocorra sem que o usuário seja alertado.

O método de exploração de Kandemir utiliza os URI Schemes do Office, especialmente comandos ms-word, para acessar arquivos remotos por meio de URLs maliciosas. A PoC demonstrou como, ao redirecionar solicitações HTTP para um caminho UNC com ferramentas como uncredirect.py, o invasor pode capturar hashes NTLMv2 e ignorar restrições de segurança, facilitando ataques NTLM Relay.

Durante o Patch Tuesday de agosto de 2024, a Microsoft lançou uma correção para o CVE-2024-38200. Entretanto, os usuários são aconselhados a implementar medidas adicionais de mitigação, como bloquear o tráfego NTLM de saída e restringir o uso de NTLM na rede, enquanto o patch não é amplamente aplicado.

As principais técnicas de mitigação recomendadas incluem:

- Restringir o Tráfego NTLM: Configure políticas de grupo para bloquear o tráfego NTLM de saída para servidores remotos.

- Adicionar Usuários ao Grupo de Segurança de Usuários Protegidos: Restringe o uso de NTLM como método de autenticação.

- Bloquear a Porta TCP 445: Bloqueie o tráfego de saída para a porta TCP 445, utilizada em ataques de retransmissão NTLM.

A Microsoft adverte que a implementação dessas medidas pode afetar serviços que dependem de NTLM, por isso devem ser aplicadas com cautela.