DNS Tunneling: A Ameaça Invisível Explorada por Cibercriminosos

O tunelamento de DNS é uma técnica furtiva usada por cibercriminosos para exfiltrar dados e evitar detecção, explorando falhas no monitoramento de tráfego DNS.

Os cibercriminosos estão recorrendo cada vez mais ao tunelamento de DNS como uma técnica furtiva para realizar atividades maliciosas, evitando a detecção e exfiltrando dados sensíveis. O mais recente relatório da Palo Alto Networks destaca essa tendência emergente, revelando como campanhas sofisticadas estão utilizando o tunelamento de DNS para contornar medidas de segurança tradicionais. O DNS, sendo um componente essencial da infraestrutura da internet, frequentemente não recebe a atenção devida em termos de monitoramento, tornando-se um alvo atraente para invasores.

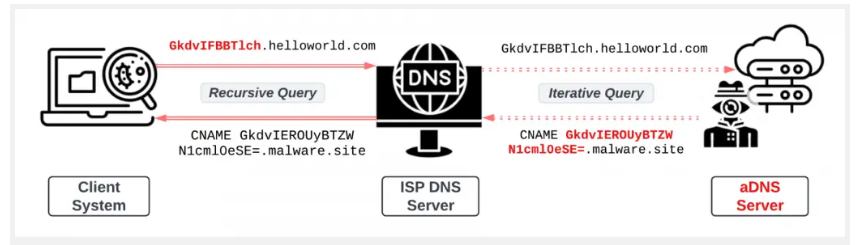

O relatório explica que o tunelamento de DNS permite que os invasores codifiquem dados maliciosos em consultas e respostas de DNS. Isso possibilita que o tráfego malicioso atravesse as camadas de segurança sem levantar suspeitas. A técnica funciona incorporando dados confidenciais em subdomínios e enviando-os por meio de consultas DNS. Essas consultas são roteadas por servidores DNS recursivos, estabelecendo uma comunicação indireta entre os dispositivos comprometidos e servidores DNS autoritativos (aDNS) controlados pelos cibercriminosos. Essa comunicação indireta oferece um alto nível de furtividade, dificultando a detecção por ferramentas de segurança convencionais.

Como Funciona o Tunelamento de DNS

O processo de tunelamento de DNS começa com a infecção de um sistema cliente por malware, que rouba informações sensíveis. Em seguida, os dados são encapsulados em consultas DNS e enviados para os servidores DNS recursivos. Esses servidores, que funcionam como intermediários, direcionam as consultas para os servidores DNS autoritativos sob o controle dos invasores, facilitando a exfiltração de dados de forma imperceptível. A natureza essencial do DNS na comunicação da internet e sua implementação ampla e descentralizada tornam essa abordagem particularmente eficaz.

Campanhas Recentes de Tunelamento de DNS

A Palo Alto Networks identificou quatro campanhas recentes que utilizam técnicas avançadas de tunelamento de DNS, cada uma empregando métodos únicos para entrega de carga útil, gerenciamento de infraestrutura e segmentação de vítimas:

- FinHealthXDS: Visando Setores de Finanças e Saúde

Esta campanha altamente sofisticada utilizou 12 domínios diferentes para transmitir comandos maliciosos por meio de beaconing DNS personalizado. Usando a ferramenta Cobalt Strike — comumente usada para testes de penetração, mas frequentemente abusada por invasores — a campanha conseguiu explorar registros DNS A e TXT para exfiltrar dados de organizações financeiras e de saúde. As consultas DNS foram configuradas para identificar comandos de malware, permitindo a transmissão de instruções aos dispositivos comprometidos. - RussianSite: Alvo em Setores Educacionais e Governamentais

A campanha RussianSite foi notável pelo uso de mais de 100 domínios, todos ligados a um único endereço IP russo (185.161.248[.]253). Ela teve como alvo instituições de ensino superior, governos e infraestrutura pública. O uso consistente de configurações de DNS e padrões de registro de domínio tornou possível detectar essa campanha, que dependia de uma infraestrutura de DNS centralizada para gerenciar suas operações de tunelamento. - 8NS: Trojans Controlando Ataques

A campanha 8NS demonstrou como malwares, como o trojan Hiloti, podem usar o tunelamento de DNS para manter uma comunicação persistente. Utilizando seis domínios com configurações DNS idênticas e um servidor DNS comum (35.205.61[.]67), os invasores conseguiram manter o controle e a redundância da operação. O uso de oito registros NS com registros A idênticos ajudou a identificar o padrão desta campanha e fornecer insights sobre sua infraestrutura. - NSfinder: Vítimas Atraídas por Sites Falsos

NSfinder utilizou mais de 50 domínios com um padrão de nomenclatura consistente, combinando frases de três palavras com a palavra “finder”. Essa campanha tinha como alvo vítimas por meio de sites fraudulentos, projetados para induzir os usuários a fornecerem informações confidenciais, como detalhes de cartões de crédito. Os invasores também utilizaram malware como o IcedID para injetar código malicioso e roubar dados sensíveis. A presença de tokens “ns500” ofereceu uma impressão digital única para rastrear ataques futuros relacionados a essa campanha.

Desafios de Detecção e Defesa

A evolução do tunelamento de DNS exige que as equipes de segurança adaptem suas estratégias de detecção. A Palo Alto Networks sublinha a importância de correlacionar dados entre domínios de tunelamento e focar em aspectos técnicos, como configurações de DNS, padrões de payload e registros de domínio, para identificar novas campanhas. A descoberta das campanhas FinHealthXDS, RussianSite, 8NS e NSfinder representa apenas o início de um trabalho mais amplo para desmantelar essas operações complexas. A análise desses atributos permite criar clusters significativos de detecção, ajudando a antecipar e bloquear futuras tentativas de exploração.

Conclusão

O tunelamento de DNS continua a ser uma técnica poderosa e furtiva usada por cibercriminosos para contornar medidas de segurança e exfiltrar dados de forma indetectável. À medida que as ameaças continuam a evoluir, é crucial que as equipes de segurança permaneçam vigilantes e invistam em métodos avançados de detecção e monitoramento de DNS. A adoção de ferramentas e abordagens que identifiquem comportamentos anômalos no tráfego DNS pode ser a chave para impedir que ataques como esses comprometam infraestruturas críticas.