CVE-2024-9473: Vulnerabilidade Crítica de Escalonamento de Privilégios no Instalador MSI do GlobalProtect da Palo Alto Networks

A vulnerabilidade CVE-2024-9473 no instalador MSI do GlobalProtect permite que atacantes locais com baixos privilégios escalem para acesso ao nível de SISTEMA em máquinas Windows.

Em uma análise recente conduzida por Michael Baer, do SEC Consult Vulnerability Lab, foi descoberta uma vulnerabilidade crítica de escalonamento de privilégios locais no instalador GlobalProtect MSI da Palo Alto Networks. Essa vulnerabilidade, identificada como CVE-2024-9473, apresenta um risco significativo para a segurança dos usuários de software, permitindo que atacantes locais com privilégios baixos obtenham acesso ao nível de SISTEMA em máquinas afetadas. O impacto dessa falha é especialmente crítico em ambientes corporativos, onde a obtenção de privilégios elevados pode comprometer toda a rede.

Descrição Técnica da Vulnerabilidade

A vulnerabilidade reside no instalador MSI do GlobalProtect e está relacionada ao processo de reparo da instalação. De acordo com as descobertas de Baer, o problema surge quando o GlobalProtect é instalado utilizando o arquivo MSI, que pode ser facilmente acessado por usuários com privilégios baixos no sistema. Esses usuários podem acionar um processo de reparo sem a necessidade de confirmação do Controle de Conta de Usuário (UAC). Durante esse reparo, um subprocesso chamado PanVCrediChecker.exe é executado com privilégios SYSTEM, interagindo com a biblioteca libeay32.dll, localizada no diretório de instalação do programa.

Oportunidade de Escalonamento de Privilégios

Esse subprocesso cria uma oportunidade crítica para escalonamento de privilégios, como detalha Baer:

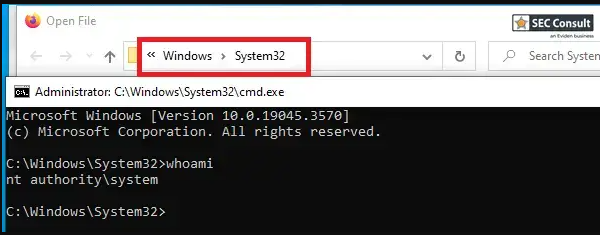

“A configuração do arquivo MSI do GlobalProtect cria uma janela visível conhost.exe, que é executada com privilégios SYSTEM ao usar a função de reparo do msiexec.exe.”

Isso abre uma brecha para que um atacante com baixos privilégios obtenha controle total sobre o sistema. Ao interagir com a janela conhost.exe, que não fecha automaticamente durante o reparo, o invasor pode abrir um prompt de comando com privilégios SYSTEM, permitindo o controle completo da máquina, incluindo a execução de comandos administrativos e a modificação de arquivos críticos.

Processo de Exploração

O método de exploração descrito por Baer é surpreendentemente simples e direto. Um invasor pode localizar o instalador MSI no sistema, mesmo que ele tenha sido removido de seu local original. Ao iniciar o processo de reparo, o atacante pode alavancar a ferramenta SetOpLock.exe do Google Project Zero para manipular o arquivo libeay32.dll, que é acessado repetidamente durante o reparo. Ao bloquear e liberar o arquivo em momentos precisos, o invasor pode garantir que a janela conhost.exe permaneça aberta por tempo suficiente para realizar o ataque.

Baer descreve a técnica em detalhes:

“A janela conhost que é aberta durante a execução do PanVCrediChecker.exe não se fecha automaticamente e pode ser manipulada para conceder privilégios elevados.”

Em seguida, o invasor pode abrir um prompt de comando de nível SYSTEM utilizando um navegador para executar o comando cmd.exe. A partir desse ponto, o controle total da máquina é possível, permitindo a execução de qualquer comando com privilégios administrativos.

Impacto e Versões Afetadas

A análise de Baer revelou que diversas versões do GlobalProtect são vulneráveis a essa falha. As versões testadas incluem as seguintes:

- 5.1.5

- 5.2.10

- 6.1.2

Além disso, a Palo Alto Networks confirmou que todas as versões anteriores à 6.2.5 também são afetadas pela vulnerabilidade. Vale ressaltar que a versão 5.2.x do software já atingiu o fim de vida útil (EOL) e, portanto, não receberá mais patches de segurança. Isso significa que usuários que ainda utilizam essas versões obsoletas estão em risco aumentado e devem migrar para versões mais recentes.

Mitigação e Recomendações

Para mitigar os riscos associados à CVE-2024-9473, a Palo Alto Networks lançou a versão corrigida 6.2.5 do GlobalProtect, que aborda diretamente essa vulnerabilidade de escalonamento de privilégios. Usuários em plataformas Windows que utilizam qualquer uma das versões vulneráveis são fortemente recomendados a atualizar imediatamente para a versão 6.2.5 para proteger seus sistemas contra possíveis explorações.

No caso de administradores que não possam atualizar de imediato, é recomendada a implementação de controles temporários, como a restrição de acesso ao instalador MSI e a supervisão rigorosa de atividades suspeitas nos sistemas afetados.

Conclusão

Essa vulnerabilidade destaca a importância de manter softwares críticos atualizados, especialmente em ambientes corporativos, onde uma brecha de segurança pode ter consequências graves. A exploração de escalonamento de privilégios, como demonstrado, pode resultar em comprometimento total de sistemas, permitindo que atacantes com baixos privilégios obtenham controle administrativo. A rápida adoção de patches de segurança e a aplicação de boas práticas de mitigação são essenciais para evitar ataques em larga escala.