Turla: Um mestre na arte de evasão

O Turla, um malware bem conhecido, passou a armar arquivos do LNK para infectar computadores. Observamos um exemplo atual disso. Saiba mais sobre os detalhes deste artigo!

Introdução

Um arquivo de atalho é uma alça em uma interface de usuário que permite ao usuário executar um arquivo ou recurso localizado em uma pasta diferente que fornece conveniência ao usuário em um sistema. Mas e se os atores de ameaças o armarem para fazer suas ofertas? No dia 9 de maio de 2024, a, Os analistas da GDATA observaram uma possível nova campanha que usa um arquivo de atalho malicioso que aproveita a plataforma da Microsoft para criar aplicativos para implantar um backdoor sem arquivos no sistema. Ele também emprega correção de memória, ignorar AMSI e desativar systemilits eventos de registro de recursos para prejudicar systemilitis defesa para melhorar a sua capacidade de evasão. Turla, também conhecido por outros nomes, como “Uroburos” é um nome que os pesquisadores da G DATA estão familiarizados,desde que contribuíram para um dos primeiras análises deste malware baseado na Rússia – há mais de 10 anos.

Detalhes Técnicos

Intrusão e infecção

A origem do pacote do arquivo de atalho malicioso é de um site comprometido de um dos principais jornais e meios de comunicação das Filipinas, Philippine Daily Inquirer em hxxps://ies.inquirer.com.ph/-REDIGIDO–/Advisory23-UCDMS04-11-01.zip

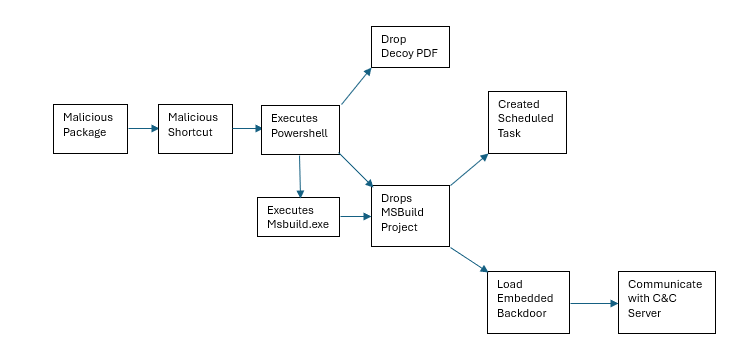

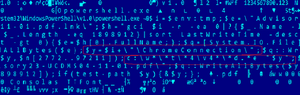

A infecção começa com um pacote malicioso baixado de um site comprometido. O link para o arquivo é potencialmente distribuído através de e-mails de phishing que contêm a URL do referido site. Quando um usuário desavisado executa o arquivo de atalho malicioso extraído do pacote baixado, ele levará a uma execução de um script do PowerShell que implantará um backdoor sem arquivo no sistema. Ele aproveita o msbuild.exe do Microsoft’ para implementar o Bypass AWL (Application Whitelist) para evitar a detecção. Ele também cria uma tarefa agendada para servir como parte de seu método de persistência e manter sua existência no sistema para realizar suas rotinas maliciosas.

Análise Técnica

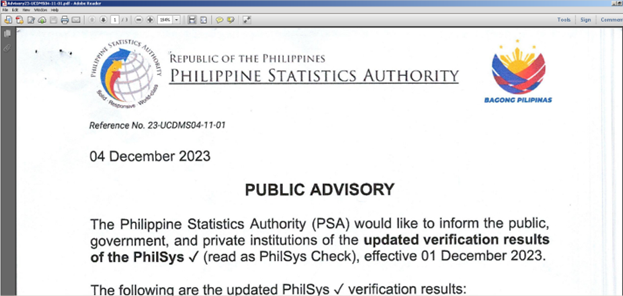

O arquivo de atalho malicioso chega ao sistema, mascarando-se como um arquivo de atalho de um documento pdf normal. Ele usa o nome de arquivo Advisory23-USDMS04-11-01.pdf.lnk, que representa um número de referência de Philippine Statistic Authority (PSA) Public Advisory. PSA é a autoridade estatística nacional das Filipinas, que é responsável por todos os censos nacionais e pesquisas, e compilação de contas nacionais.

Após a execução do arquivo de atalho malicioso, ele acionará uma execução de um script do PowerShell que soltará os seguintes arquivos:

%temp%\ChromeConnection

%temp%\ Advisory23-USDMS04-11-01.pdf

Copiar

O arquivo Advisory23-USDMS04-11-01.pdf é um documento benigno que contém o PSA Public Advisory como mostrado na figura abaixo:

Este documento é um chamariz que é para prejudicar das atividades maliciosas realizadas em segundo plano por ChromeConexão. Esse arquivo é um arquivo de projeto MSBuild malicioso que será carregado pelo msbuild.exe depois de ser acionado por um script do PowerShell.

O arquivo de projeto só funcionará em sistemas operacionais de 64 bits, pois o arquivo de montagem indicado nele está localizado no diretório Framework64 do Microsoft.Net. Após a execução do arquivo de projeto “ChromeConnection” via msbuild.exe, ele cria uma tarefa agendada como parte do mecanismo de persistência do malware:

/create /sc MINUTE /mo 30 /st 07:00:00 /tn "ChromeConnection" /tr "cmd /c start /min

%windir%\Microsoft.NET\Framework64\v4.0.30319\MSBuild %temp%\ChromeConnection" /fCopiar

Como podemos ver, “ChromeConnection” é iniciado a cada 30 minutos, começando às 7 da manhã.

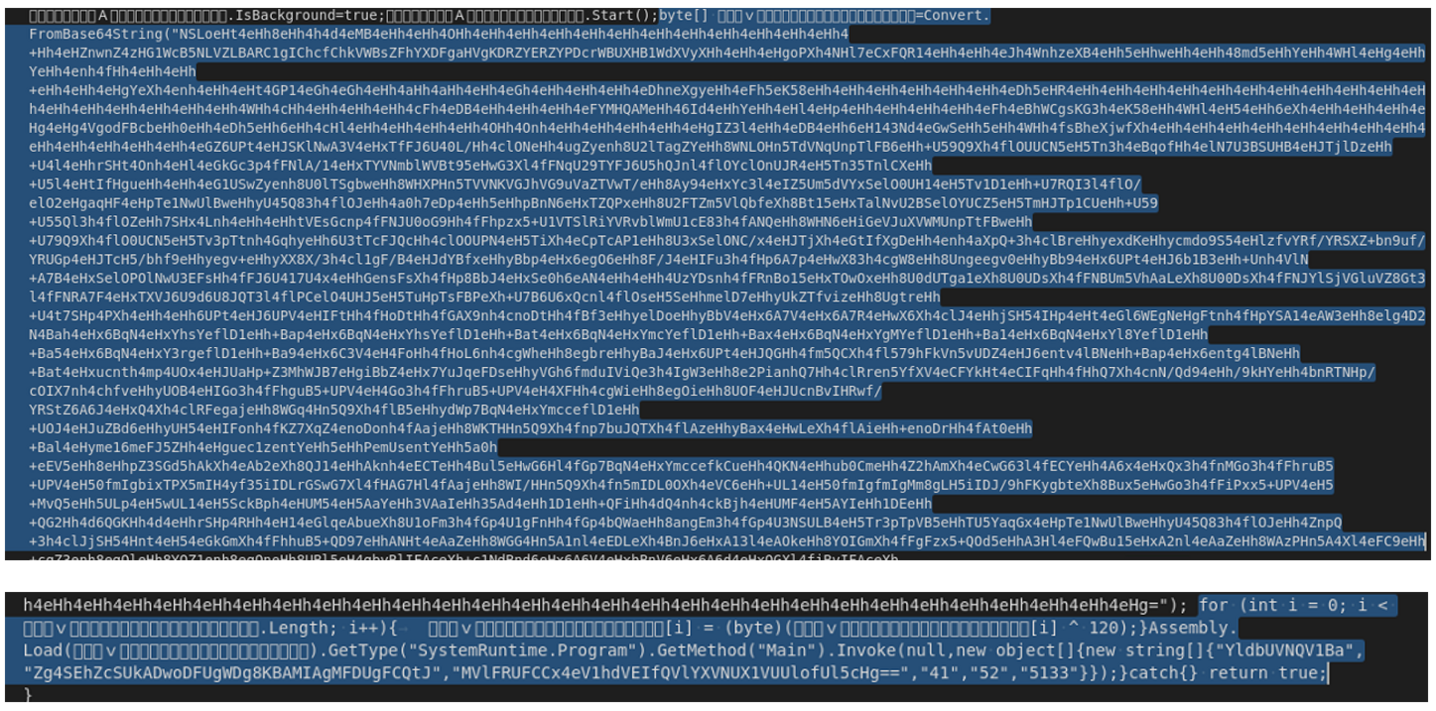

Em seguida, ele carrega a carga ofuscada do arquivo do projeto no sistema. Esta carga útil é um backdoor sem arquivo.

O backdoor é um binário compilado pelo MSIL. Ele é protegido por SmartAssembly, uma poderosa ferramenta de ofuscação que protege um aplicativo contra desmontagem e engenharia reversa e alguns de seus códigos estão ocultos, que pode ser considerado como parte de seus esquemas anti-depuração.

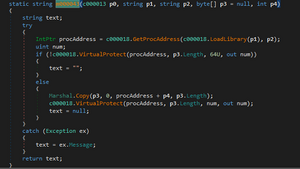

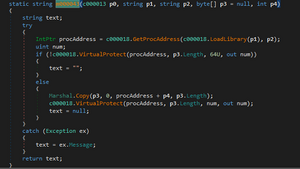

O Backdoor

Backdoors como este são capazes de evitar a detecção, desativando o system’ Event Tracing para Windows (ETW). Esse recurso fornece um mecanismo para rastrear e registrar eventos que são gerados por aplicativos de modo de usuário, bem como drivers de modo de kernel. O backdoor também executa correções de memória em alguns dos componentes do módulo do sistema na memória como parte de seu esquema anti-detecção. Outra parte deste esquema é o desvio do Windows Antimalware Scan Interface (AMSI), um recurso de segurança no Windows que permite que aplicativos e serviços se integrem a qualquer produto antimalware presente em um computador.

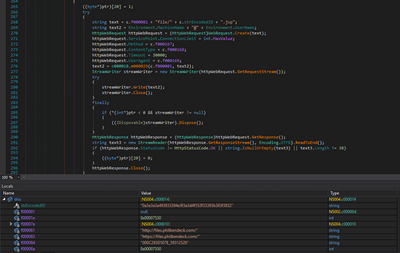

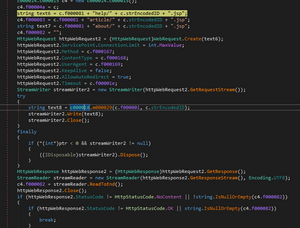

Em seguida, uma conexão com seu servidor de comando e controle (servidor c2) é estabelecida usando URLs diferentes. Primeiro, o malware estabelecerá uma conexão com o seguinte URL:

hxxp://files.philbendeck.com/com/arquivo/<counted string codificada ID>.jsp

Este URL é um site pessoal de um indivíduo cujo site foi comprometido. Esta conexão irá verificar a continuidade da rotina backdoor’, dependendo da resposta server’s.

Após a verificação bem-sucedida do servidor, ele estabelecerá conexão com o servidor usando o próximo URL:

hxxp://files.philbendeck.com/com/ajudar/<cadeia de caracteres codificada ID>.jsp

Ao se conectar ao servidor, ele transmitirá comandos para o backdoor:Esta conexão ditará os comandos do backdoor, dependendo da resposta do servidor.

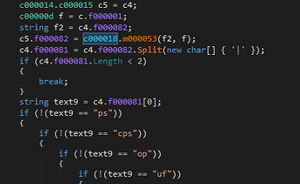

Comandos Backdoor

ps cria um espaço de execução do PowerShell que executará o seguinte:

- desative os recursos relacionados a eventos do sistema desativando o ETW

- desative as funções de módulo relacionadas a eventos executando correções de memória em componentes de módulo de sistema na memória

- desative o recurso de verificação AMSI executando correções de memória no amsi.dll na memória

- execute um script do PowerShell recebido do servidor

Todos estes são registrados e serão enviados para o URL hxxp://files.philbendeck.com/artigo/<counted string codificada ID>.jsp

cps

- fecha o espaço de execução do PowerShell

op

- relatórios reconectam, dormem e recebem tempo limite do backdoor

- Esta informação é enviada para o servidor através do seguinte URL: hxxp://files.philbendeck.com/sobre/<counted string codificada ID>.jsp

uf

- cria um arquivo usando o nome de usuário como seu nome de arquivo, onde no conteúdo é recebido do servidor

Conclusão

Ao analisar esse malware, conseguimos encontrar algumas semelhanças com outros malwares utilizados pela Turla. Primeiro, é o uso do site comprometido como seu servidor. Em seguida, o AMSI está ignorando corrigindo o amsi.dll na memória. Outro é o uso do script do PowerShell para carregar códigos maliciosos na memória, o que permite evitar a detecção. Por último, é a execução de outros scripts do PowerShell fornecidos pelo servidor e relatando o resultado de volta para ele. Também identificamos novas técnicas empregadas por esse malware que ainda não são utilizadas pelo malware da Família Turla APT.

- Emprego do arquivo LNK

- Uso do MSbuild para carregar o arquivo do projeto que iniciará o backdoor sem arquivo

- Desativar funções de módulo relacionadas a eventos corrigindo componentes do módulo do sistema na memória (advapi32.dll, ntdll.dll)

- Desativar o Rastreamento de Eventos para Windows (ETW)

Prevenção

Para evitar que esse tipo de malware infecte seu sistema, aqui estão algumas dicas práticas:

- Defina a política de execução do PowerShell para executar apenas scripts assinados.

- Pode ser possível remover o PowerShell dos sistemas quando não for necessário, mas uma revisão deve ser realizada para avaliar o impacto em um ambiente, uma vez que poderia estar em uso para muitos fins legítimos e funções administrativas.

- Desativar/restringir o serviço WinRM para ajudar a impedir o uso do PowerShell para execução remota.

- O MSBuild.exe pode não ser necessário em um ambiente e deve ser removido se não estiver sendo usado.

- Use o controle de aplicativo configurado para bloquear a execução do msbuild.exe se não for necessário para um determinado sistema ou rede para evitar possíveis usos indevidos por adversários.

MITRE ATT&CK

| Técnicas | Subtécnicas | ID | Procedimento |

|---|---|---|---|

| Mascarar | T1036 | disfarça-se como um arquivo de atalho de um documento pdf normal | |

| Intérprete de Comando e Roteiro | PowerShell | T1059.001 | usado PowerShell ofuscado para extrair uma carga útil codificada de dentro de um .Arquivo LNK e abrir um documento de chamariz |

| Defesas Prejudiciais | Desativar ou Modificar Ferramentas | T1562.001 | ** realizou o bypass AMSI, que corrige o amsi.dll na memória** desabilitar funções de módulo relacionadas a eventos corrigindo módulos do sistema na memória (advapi32.dll, ntdll.dll) |

| Desativar o Registro de Eventos do Windows | T1562.002 | desativar ETW do sistema (Rastreamento de Eventos para Windows) | |

| Execução de Proxy de Utilitários de Desenvolvedor Confiáveis | MSBuild | T1127.001 | msbuild usado para carregar um arquivo de projeto malicioso |

| Tarefa/Job Agendado | Tarefa Agendada | T1053.005 | persistência alcançada através de tarefas agendadas |

| Deobfuscate/Decodificar Arquivos ou Informações | T1140 | decodificar informações | |

| Arquivos ou Informações Obfuscados | Arquivo Criptografado/Codificado | T1027.013 | codificar informações |

| Cargas Úteis Incorporadas | T1027.009 | carrega uma carga útil incorporada na memória | |

| Armazenamento Sem Ficheiro | T1027.011 | binário malicioso codificado incorporado em um arquivo de projeto | |

| Protocolo de Camada de Aplicação | Protocolos Web | T1071.001 | use HTTP para se comunicar com o servidor C2 |

COI

| SHA256 | Nome do arquivo |

| cac4d4364d20fa343bf681f6544b31995a57d8f69ee606c4675db60be5ae8775 | Advisory23-CDMS04-11-01.pdf.com |

| c2618fb013135485f9f9a27983df3371dfdcb7beecde86d02cee0c258d5ed7f | Advisory23-UCDMS04-11-01.pdf.com |

| b6abbeab6e000036c6cdffc57c096d796397263e280ea264eba73ac5bab39441 | ChromeConexão |

| 7091ce97fb5906680c1b09558bafdf9681a81f5f524677b90fd0f7fc0a05bc00 | Nenhum (binario incorporado extraído) |

| URL | Descrição |

| hxxps://ies.inquirer.com.ph/advprod03/activos/imagens/Advisory23-UCDMS04-11-01.zip | Origem do pacote do arquivo lnk malicioso |

| hxxp://files.philbendeck.com/file/<counted string codificado ID>.jsp | servidor de malware usado para verificação de conexão |

| hxxp://files.philbendeck.com/help/<counted string codificado ID>.jsp | servidor de malware usado para comandos de backdoor |

| hxxp://files.philbendeck.com/article/<counted string codificado ID>.jsp | servidor de malware usado para relatórios de desativação de recursos de eventos do sistema e resultado de execução de script |

| hxxp://files.philbendeck.com/about/<counted string codificado ID>.jsp | servidor de malware usado para relatórios de tempo de reconexão, suspensão e recebimento de tempo limite do malware |