Pesquisadores identificaram na rede exploração de vulnerabilidade 0day do Telegram para Android

Os pesquisadores da ESET descobriram uma exploração do Telegram para Android de dia zero que permite o envio de arquivos maliciosos disfarçados de vídeos.

Os pesquisadores da ESET descobriram uma exploração de dia zero que tem como alvo o Telegram para Android, que apareceu à venda por um preço não especificado em um post no fórum subterrâneo de 6 de junhoth, 2024. Usando a exploração para abusar de uma vulnerabilidade que chamamos de EvilVideo, os invasores podem compartilhar cargas úteis maliciosas do Android por meio de canais, grupos e bate-papo do Telegram e fazê-las aparecer como arquivos multimídia.

Conseguimos localizar um exemplo da exploração, o que nos permitiu analisá-lo mais e denunciá-lo ao Telegram em 26 de junhoth, 2024. Em 11 de Julhoth, eles lançaram uma atualização que corrige a vulnerabilidade no Telegram versões 10.14.5 e acima.

A Figura 1 é uma demonstração em vídeo e explicação da vulnerabilidade do EvilVideo.

https://www.youtube-nocookie.com/embed/8mdW3MWoeFIFigura 1. Explicação da vulnerabilidade EvilVideo

Pontos-chave do blogpost:

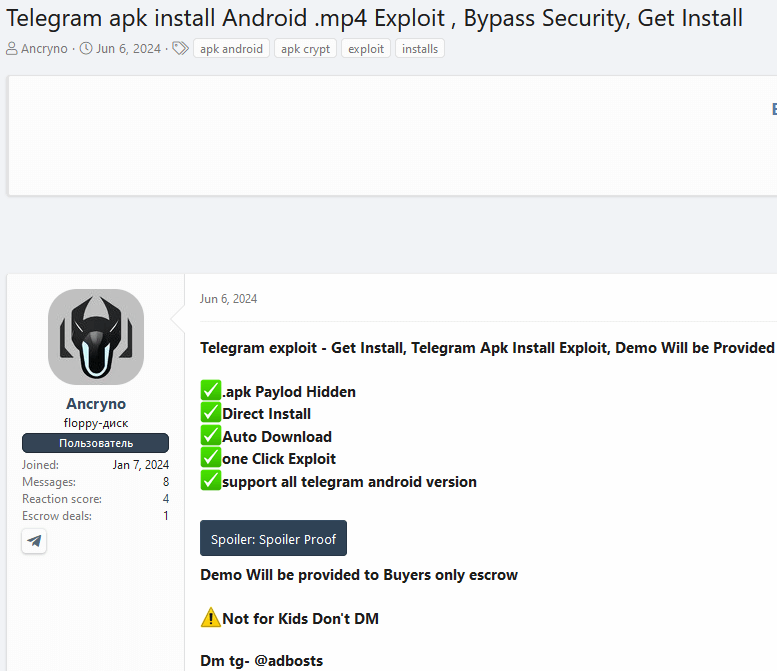

- Em 26 de junhoth, 2024 Em um fórum subterrâneo, encontramos um anúncio para uma exploração de dia zero que tem como alvo o Telegram para Android.

- Nós nomeamos a vulnerabilidade que explora o EvilVideo e a reportamos ao Telegram; sua equipe a corrigiu em 11 de julhoth, 2024.

- O EvilVideo permite que os invasores enviem cargas maliciosas que aparecem como arquivos de vídeo no Telegram sem patches para Android.

- O exploit só funciona no Android Telegram versões 10.14.4 e anteriores.

Descoberta

Encontramos a exploração sendo anunciada para venda em um fórum subterrâneo: veja a Figura 2.

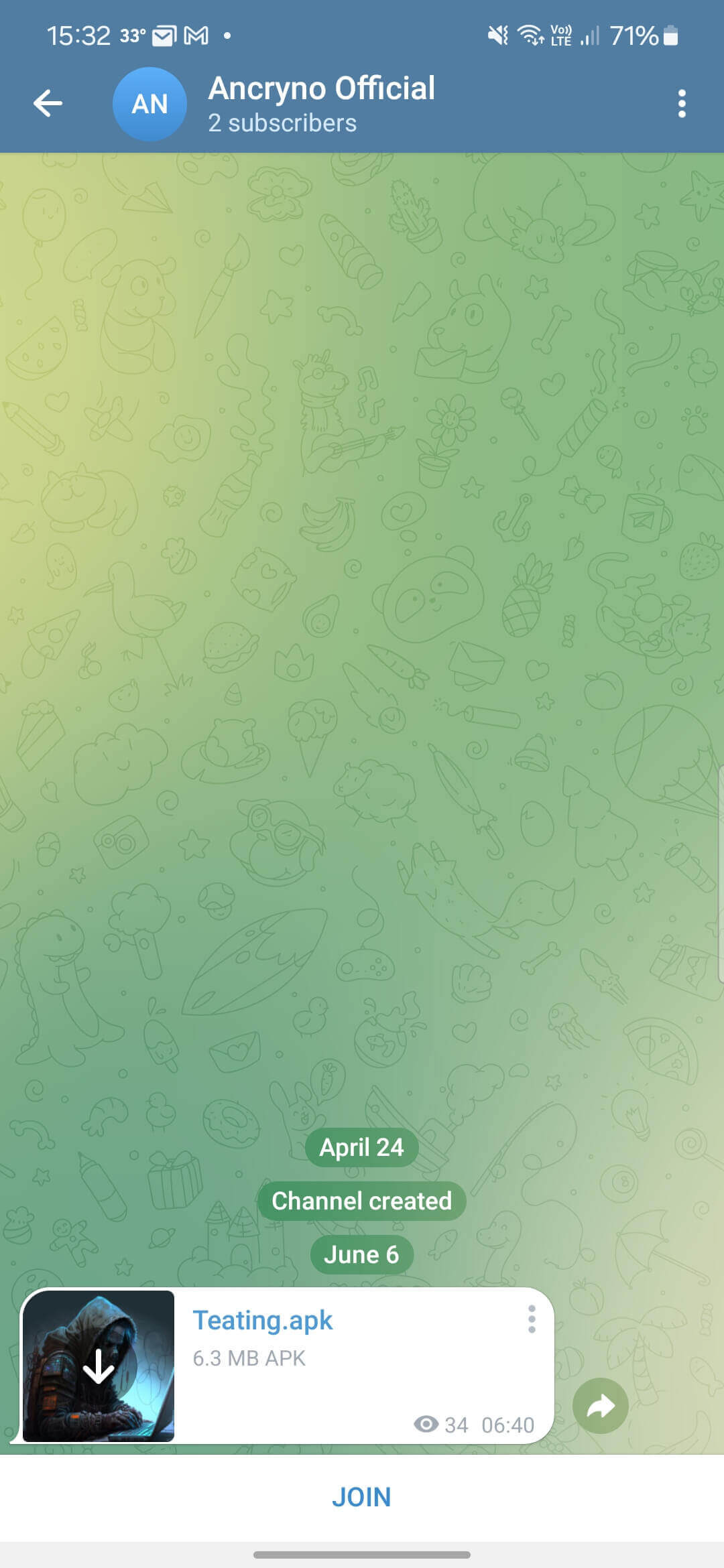

No post, o vendedor mostra screenshots e um vídeo de testar a exploração em um canal público do Telegram. Conseguimos identificar o canal em questão, com o exploit ainda disponível. Isso nos permitiu colocar nossas mãos na carga útil e testá-la nós mesmos.

Análise

Nossa análise do exploit revelou que ele funciona no Telegram versões 10.14.4 e anteriores. Especulamos que a carga útil específica é provavelmente criada usando a API do Telegram, pois permite que os desenvolvedores carreguem arquivos multimídia especificamente criados para bate-papos ou canais do Telegram programaticamente.

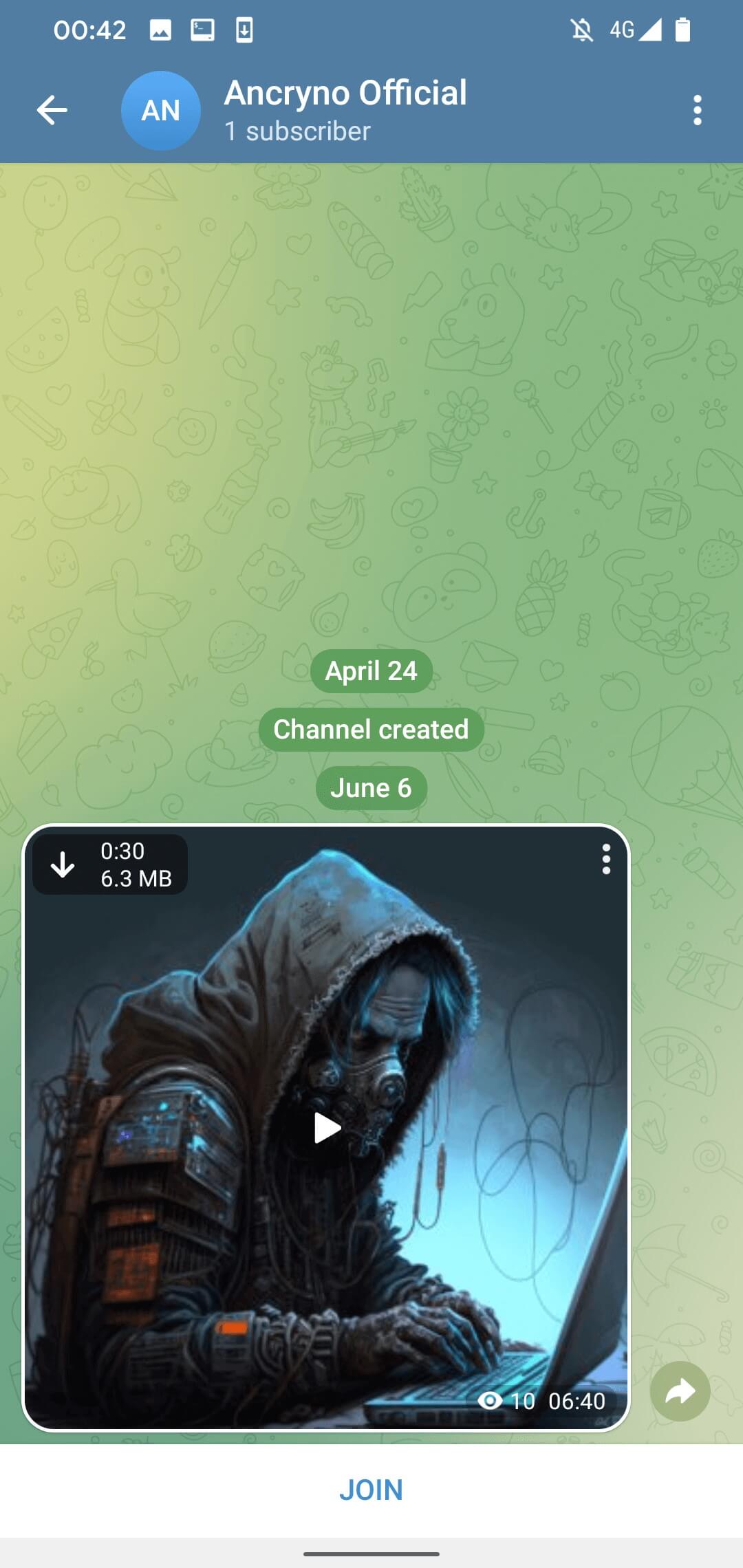

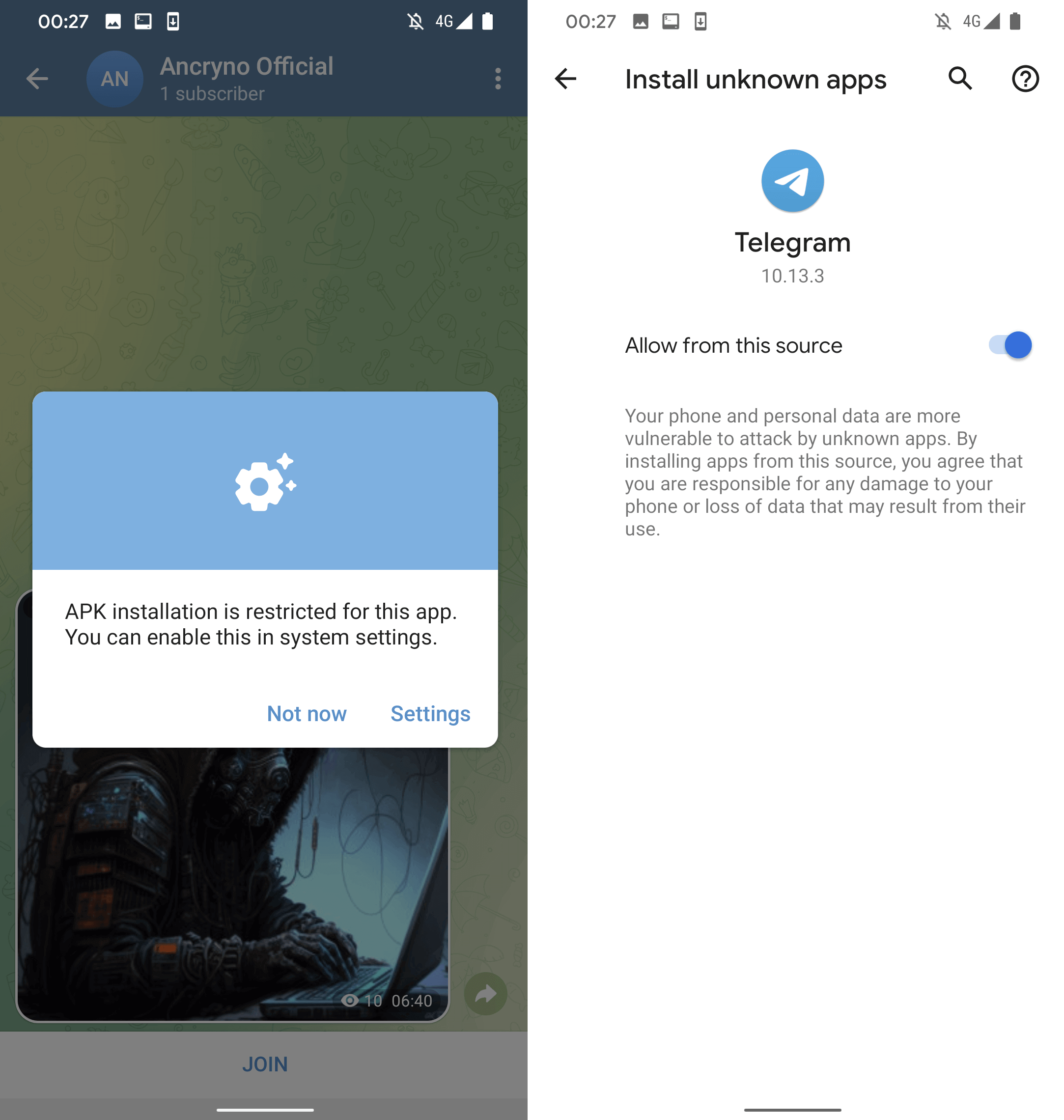

A exploração parece depender do ator de ameaças ser capaz de criar uma carga útil que exibe um aplicativo Android como uma visualização multimídia e não como um anexo binário. Uma vez compartilhado no bate-papo, a carga maliciosa aparece como um vídeo de 30 segundos (Figura 3).

Por padrão, os arquivos de mídia recebidos via Telegram são configurados para download automaticamente. Isso significa que os usuários com a opção ativada baixarão automaticamente a carga maliciosa assim que abrirem a conversa em que foi compartilhada. A opção pode ser desativada manualmente –, nesse caso, a carga útil ainda pode ser baixada tocando no botão de download no canto superior esquerdo do vídeo compartilhado, aparente, e, como é visível na Figura 3.

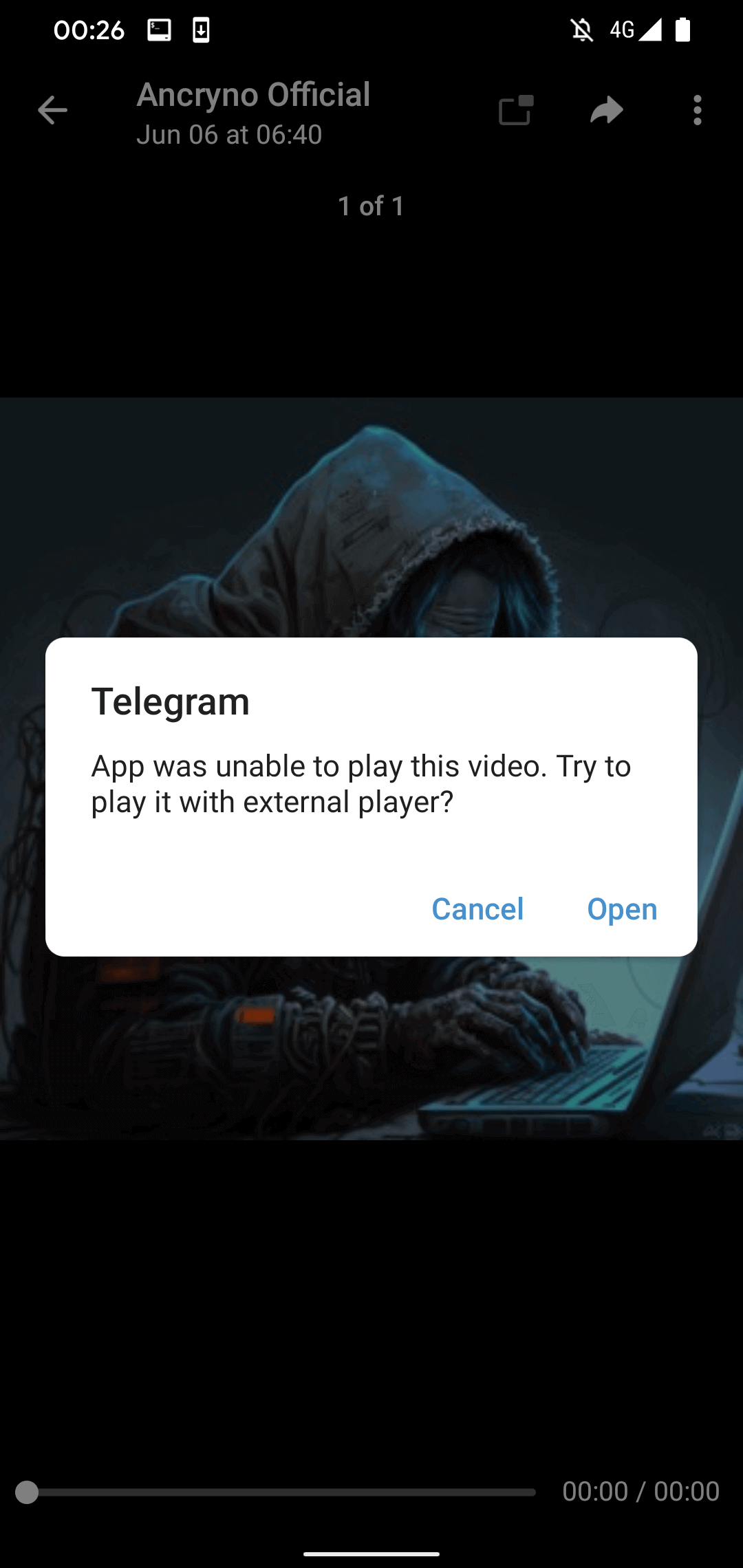

Se o utilizador tentar reproduzir o “video”, o Telegram apresenta uma mensagem a indicar que não o consegue reproduzir e sugere a utilização de um leitor externo (ver Figura 4). Este é um aviso original do Telegram que encontramos no código-fonte do aplicativo legítimo do Telegram para Android; ele não é criado e enviado pela carga maliciosa.

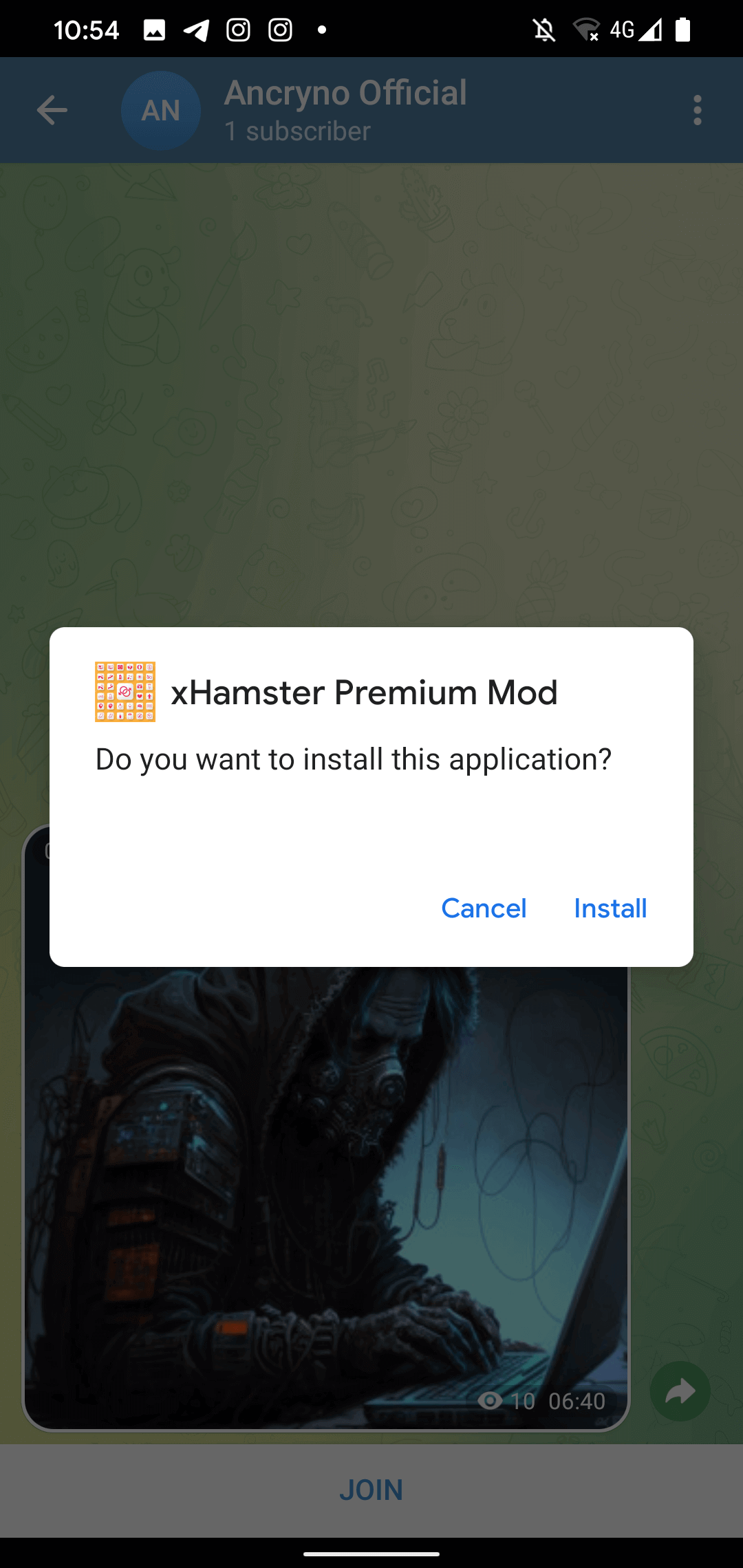

No entanto, se o usuário tocar no botão Abrir na mensagem exibida, ele será solicitado a instalar um aplicativo malicioso disfarçado como o player externo acima mencionado. Como visto na Figura 5, antes da instalação, o Telegram solicitará ao usuário que ative a instalação de aplicativos desconhecidos.

Neste ponto, o aplicativo malicioso em questão já foi baixado como o arquivo de vídeo aparente, mas com o .apk extensão. Curiosamente, é a natureza da vulnerabilidade que faz com que o arquivo compartilhado pareça um vídeo – o aplicativo malicioso real não foi alterado para se apresentar como um arquivo multimídia, o que sugere que o processo de upload provavelmente foi explorado. A solicitação de instalação de aplicativos maliciosos pode ser vista na Figura 6.

Infelizmente, não conseguimos replicar a exploração, apenas inspecionar e verificar a amostra compartilhada pelo vendedor.

Telegram Web e Desktop

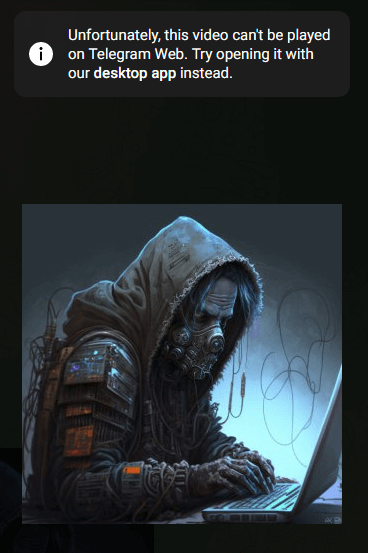

Mesmo que a carga útil tenha sido feita apenas para segmentar o Telegram para Android, ainda tentamos testar seu comportamento em outros clientes do Telegram. Testámos tanto o cliente Telegram Web como o cliente Telegram Desktop para Windows – como esperado, o exploit não funcionou em nenhum deles.

No caso do Telegram Web, depois de tentarmos reproduzir o “video”, o cliente exibiu uma mensagem de erro dizendo para tentar abrir o vídeo com o aplicativo de desktop (consulte a Figura 7). O download do arquivo anexado revelou manualmente seu nome e extensão Teto.mp4. Enquanto o arquivo em si era na verdade um binário executável Android (APK), Telegram tratá-lo como um arquivo MP4 impediu o exploit de funcionar: para que ele fosse bem sucedido, o, o apego teria que ter o .apk extensão.

Uma coisa muito semelhante aconteceu com o cliente Telegram Desktop para Windows: o arquivo baixado foi nomeado Teating.apk.mp4, então foi mais uma vez um arquivo binário APK com um .mp4 extensão. Isso sugere que, mesmo que um invasor criasse um executável do Windows para ser usado em vez do APK do Android, ele ainda seria tratado como um arquivo multimídia e a exploração não funcionaria.

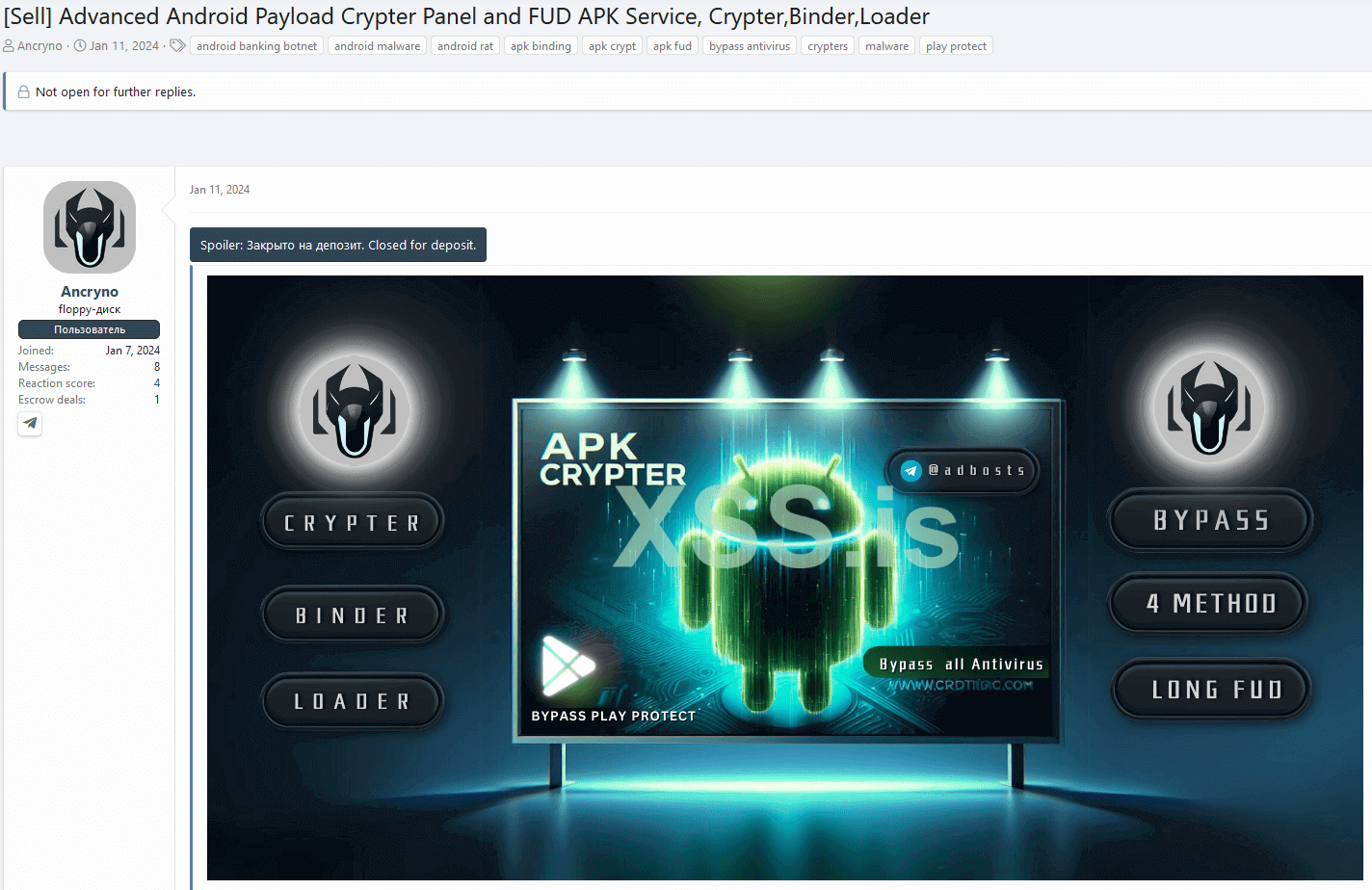

Ator ameaça

Embora não saibamos muito sobre o agente de ameaças, conseguimos encontrar outro serviço obscuro que eles estão fornecendo com base no identificador do Telegram que o vendedor compartilhou em sua postagem no fórum. Além da exploração, eles têm usado o mesmo fórum subterrâneo para anunciar um cryptor-as-a-service Android que eles afirmam ser totalmente indetectável (FUD) desde 11 de janeiroth, 2024. O post do fórum pode ser visto na Figura 8.

Relatório de vulnerabilidade

Depois de descobrir a vulnerabilidade do EvilVideo em 26 de junhoth, 2024, seguimos o nosso política de divulgação coordenada e relatou ao Telegram, mas não recebeu resposta na época. Nós relatamos a vulnerabilidade novamente em 4 de julhoth, à época, o Telegram entrou em contato conosco no mesmo dia para confirmar que sua equipe estava investigando o EvilVideo. Eles corrigiram o problema, enviando a versão 10.14.5 em 11 de julhoth, e nos informou via e-mail.

A vulnerabilidade afetou todas as versões do Telegram para Android até 10.14.4, mas foi corrigida a partir da versão 10.14.5. Como verificamos, a visualização multimídia de bate-papo agora exibe corretamente que o arquivo compartilhado é um aplicativo (Figura 9) e não um vídeo.

Conclusão

Descobrimos uma exploração de dia zero do Telegram para Android para venda em um fórum subterrâneo. A vulnerabilidade explora permite o envio de cargas maliciosas que se parecem com arquivos multimídia via chat do Telegram. Se um usuário tentar reproduzir o vídeo aparente, ele receberá uma solicitação para instalar um aplicativo externo, que realmente instala a carga maliciosa. Felizmente, a vulnerabilidade foi corrigida a partir de 11 de julhoth, 2024, depois de o termos reportado ao Telegram.

Para qualquer dúvida sobre nossa pesquisa publicada no WeLiveSecurity, entre em contato conosco em e-mail: threatintel@eset.com

ESET Research offers private APT intelligence reports and data feeds. For any inquiries about this service, visit the ESET Threat Intelligence page.

IoCs

A comprehensive list of Indicators of Compromise (IoCs) and samples can be found in our GitHub repository.

Files

| SHA-1 | Filename | Detection | Description |

| F159886DCF9021F41EAA 2B0641A758C4F0C4033D | Teating.apk | Android/Spy.SpyMax.T | EvilVideo payload. |

Network

| IP | Domain | Hosting provider | First seen | Details |

| 183.83.172[.]232 | infinityhackscharan. ddns[.]net | Administrator Beam Cable System | 2024‑07‑16 | C&C server of EvilVideo payload. |

MITRE ATT&CK techniques

This table was built using version 15 of the MITRE ATT&CK mobile techniques.

| Tactic | ID | Name | Description |

| Initial Access | T1664 | Exploração para Acesso Inicial | A vulnerabilidade EvilVideo pode ser abusada pelo malware Android para obter acesso inicial ao dispositivo. |

| Execução | T1658 | Exploração para Execução de Clientes | A vulnerabilidade EvilVideo engana a vítima para instalar um aplicativo malicioso que se passa por um arquivo multimídia. |