Do Grupo RA ao Mundo RA: Evolução de um Grupo Ransomware

Resumo Executivo

O grupo de ransomware RA Group, agora conhecido como RA World, mostrou um aumento notável em sua atividade desde março de 2024. Cerca de 37% de todas as postagens em seu site de vazamento na dark web apareceram desde março, sugerindo que este é um grupo emergente para assistir. Este artigo descreve as táticas, técnicas e procedimentos (TTPs) utilizados pela RA World.

RA World usa um esquema de multi-extorsão, que geralmente inclui a extração de dados confidenciais de suas vítimas antes de criptografá-los. Os operadores de ransomware usam os dados exfiltrados como alavancagem, ameaçando publicá-los em seu site caso as vítimas não atendam às suas demandas de resgate.

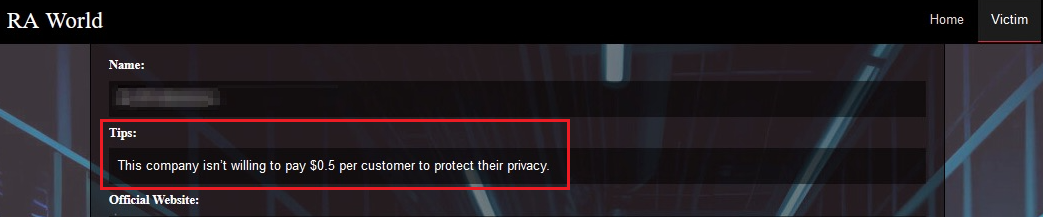

A RA World experimentou notavelmente um cálculo de “cost por customer”. Abaixo das entradas das vítimas, eles publicaram comentários como, “Esta empresa está disposta a pagar $0.5 por cliente para proteger a sua privacidade.”

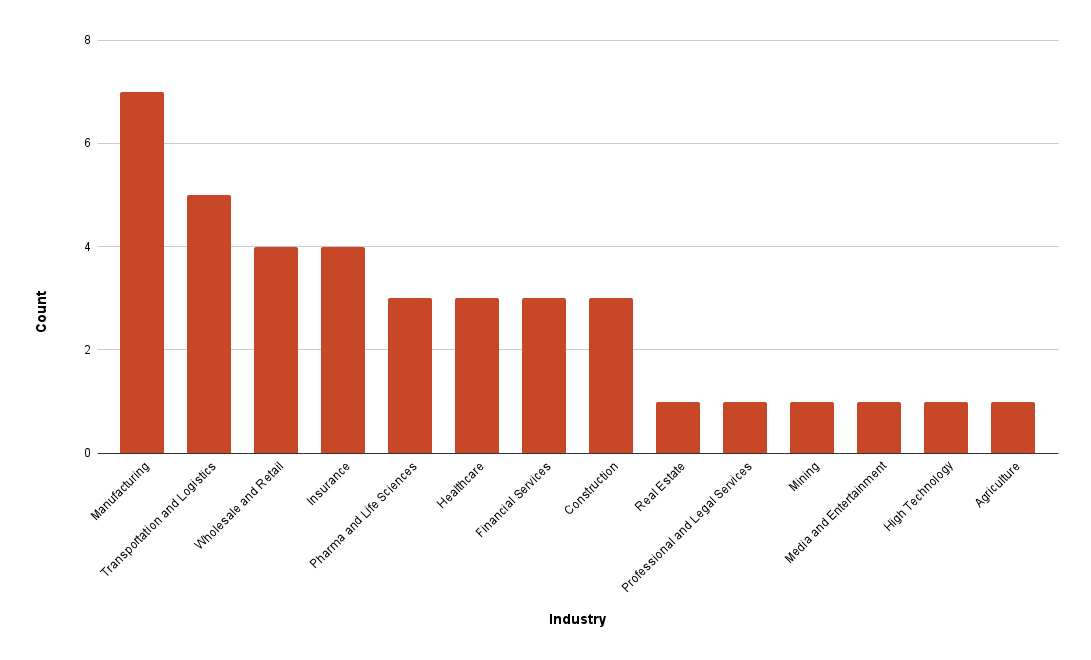

A análise dos posts em seu site de vazamento mostra que a RA World impactou principalmente organizações no setor de saúde até recentemente. O grupo não parecia ter nenhum escrúpulo particular em atacar organizações em um setor sensível, como a saúde. A meio de 2024, a indústria transformadora tornou-se o setor mais impactado pelo grupo. É possível que a mudança tenha vindo de um desejo de atacar organizações mais propensas a pagar resgates mais altos. No entanto, muitos grupos de ransomware são simplesmente oportunistas, e também é possível que a mudança tenha sido incidental.

Os EUA são o país mais afetado por esses ataques, seguidos por países da Europa e do Sudeste Asiático.

Visão geral do RA World

Desde então Talos descrito pela primeira vez em 2023, o RA World tem estado constantemente ativo. Das organizações que alegou publicamente ter violado, o maior número estava no setor manufatureiro. A Figura 1 abaixo detalha as estatísticas de diferentes setores afetados pelo RA World. Os dados abrangem o período de meados de 2023 a 6 de junho de 2024.

De acordo com a análise dos dados do local de vazamento, a RA World impacta mais as organizações baseadas nos EUA. O grupo também impactou organizações em vários países da Europa, como Alemanha e França. Na Ásia, as organizações em Taiwan foram afetadas. Além disso, Tendência Micro informou que o grupo realizou recentemente uma campanha que afetou organizações na América do Sul.

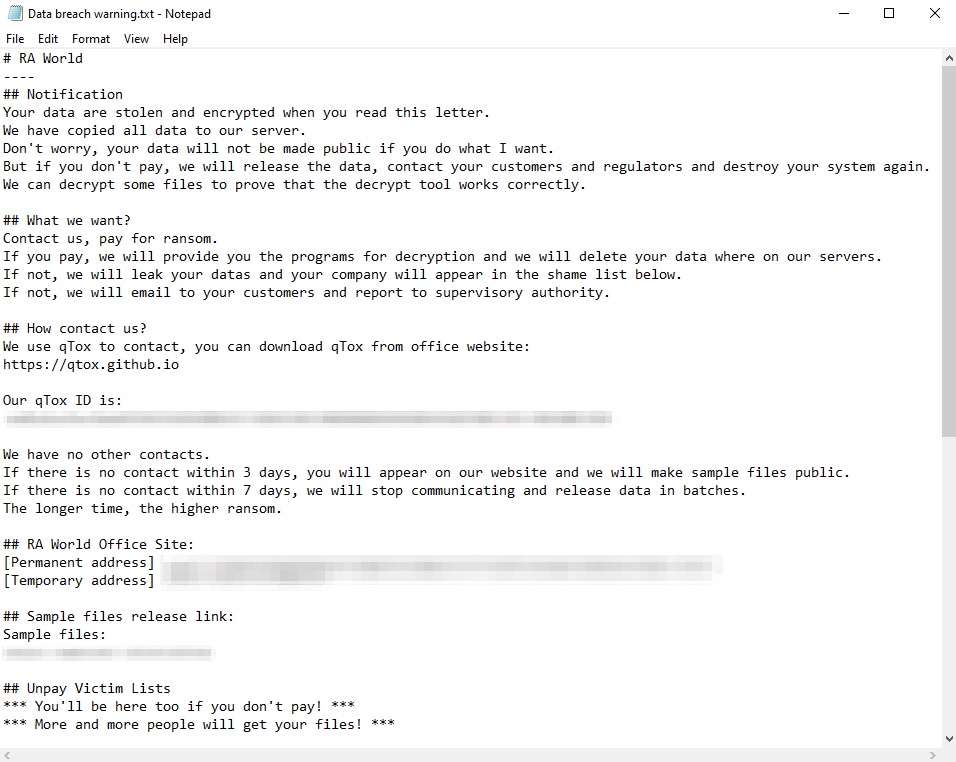

Quando a RA World renomeou sua gangue do RA Group, eles também mudaram suas extensões de arquivo criptografadas para .RAWLD. Além disso, eles mudaram o título e o conteúdo de sua nota de resgate para incluir seu novo nome, como mostrado na Figura 2 abaixo.

Site de Vazamento

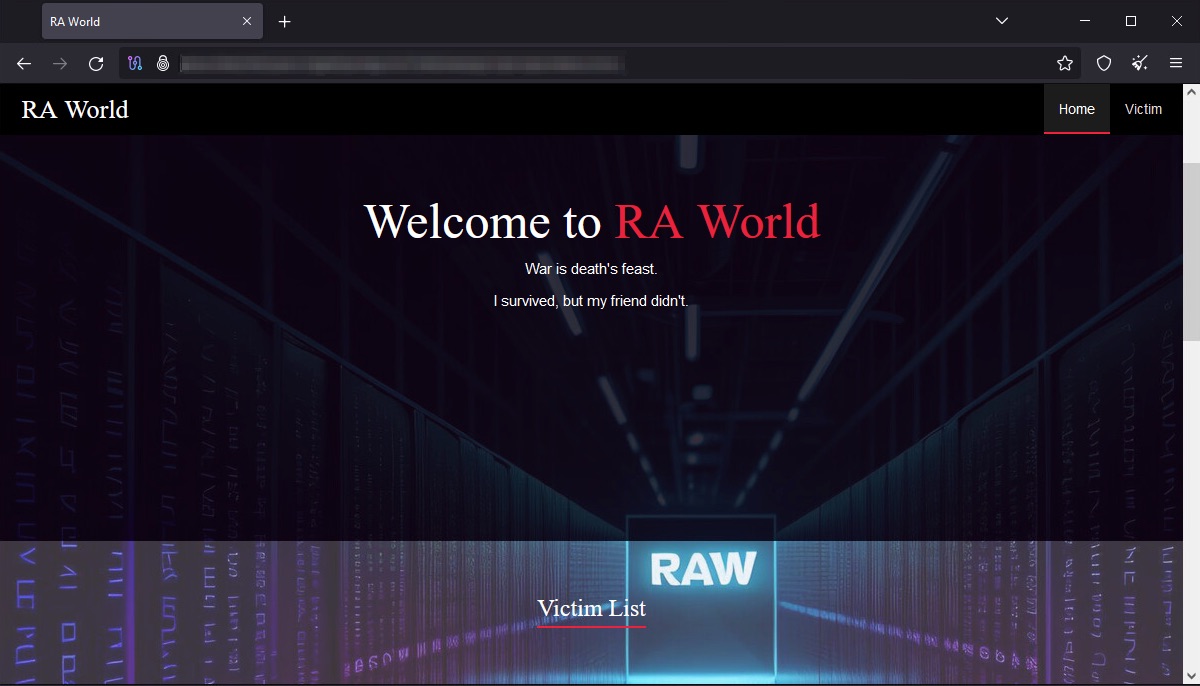

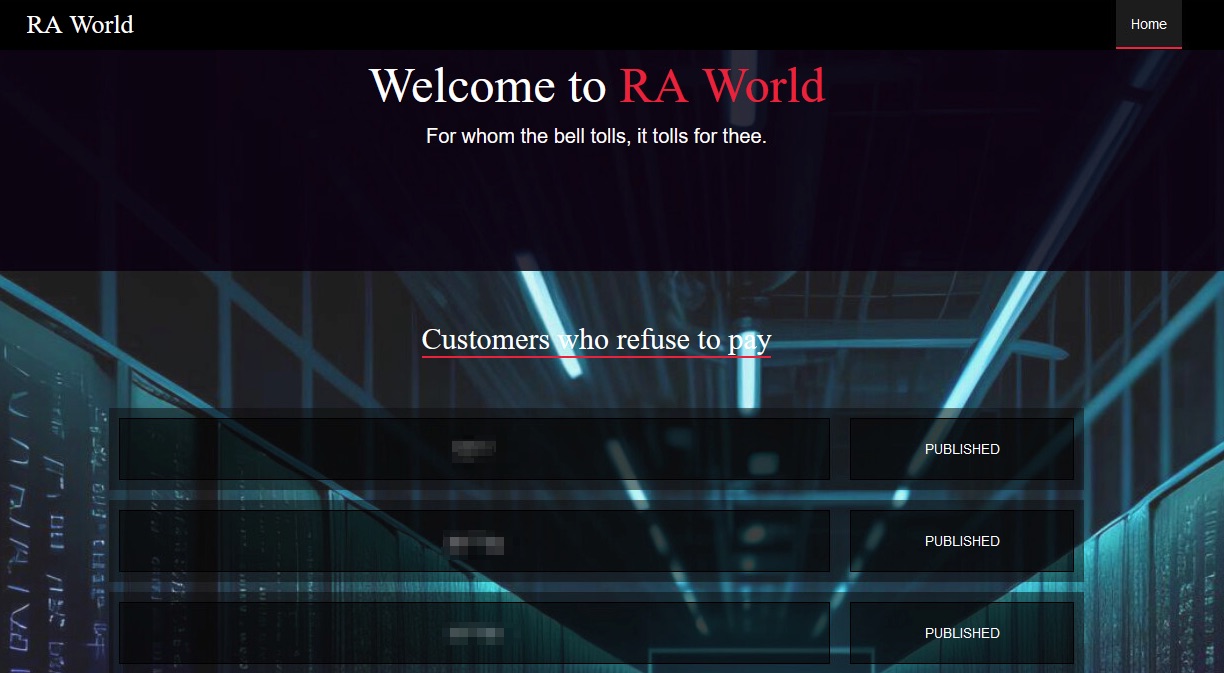

A RA World mantém um site de vazamento, onde o grupo carrega partes dos dados roubados que eles exfiltram de suas vítimas para coagir os pagamentos de resgate. O design do site também parece atualizado em comparação com a aparência simples do site antigo que foi mostrada em pesquisa anterior em 2023. As Figuras 3 e 4 abaixo mostram as duas iterações recentes da página principal do site de vazamento.

Na versão mais recente do site’, eles exibem uma linha famosa do trabalho do poeta inglês John Donne, “para quem o sino toca, ele cobra por ti” na página principal. Os agentes de ameaças também usam essa linha como a string para o mutex em sua carga útil final, o ransomware Babuk.

A Figura 5 mostra a parte inferior da página principal do groupetts, que contém um link para uma pesquisa X (anteriormente Twitter). O lado direito da captura de tela reivindica um “copyright” para o site sob seu novo nome RA World, mas a partir deste escrito, o, o link de pesquisa X ainda aponta para o termo de pesquisa mais antigo, grupo.

O X é considerado uma plataforma importante para fornecedores e pesquisadores de segurança compartilharem descobertas, por isso faria sentido que o agente de ameaças seguisse o uso de seu nome para publicações sobre sua atividade.

A Figura 6 mostra uma página de fuga de vítimas do início de 2024, onde a RA World tentou danificar publicamente a reputação das vítimas, afirmando que o que alegam é o custo real de “ por cliente.” Eles chegam a esse número tomando o valor total do resgate solicitado dividido pelo número de clientes vítimas, se a vítima for uma empresa voltada para o cliente. Eles enquadram esse número em termos do que a vítima não está disposta a pagar para “proteger seus clientes’ privacy.”

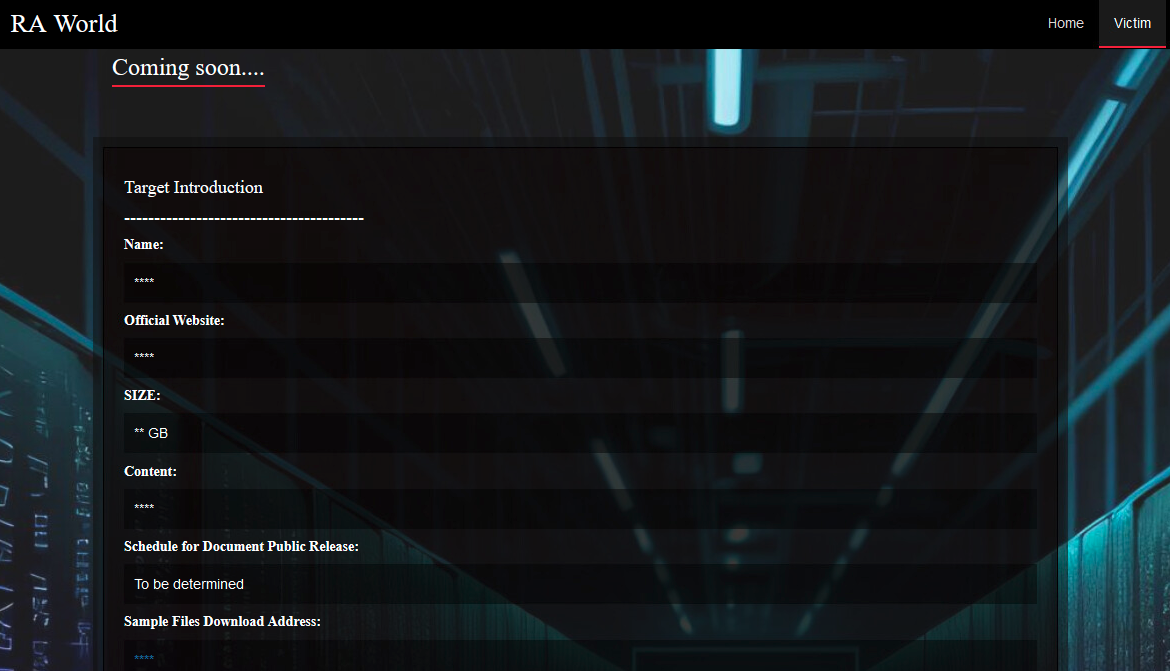

Os agentes de ameaças atualizaram a página de vazamento de vítimas na versão recente do site de vazamento, conforme mostrado na Figura 7 abaixo. Removeram o valor de “cost per customer”, mas adicionaram uma secção “Coming soon….” que mostra novas vítimas que em breve serão listadas. Esta seção é provavelmente destinada a incluir vítimas que não estavam dispostas a pagar o resgate, e a RA World ainda está no processo de upload de seus dados exfiltrados.

Análise Técnica

Mapeamos os estágios de ataque usando a estrutura MITRE ATT&CK para atividades comuns ao RA World.

Acesso Inicial

Com base em nossa telemetria, a RA World explora predominantemente servidores voltados para a Internet mal configurados ou vulneráveis. Não observamos casos de ataques de phishing para obter acesso inicial ao ambiente.

Credenciais Dumping

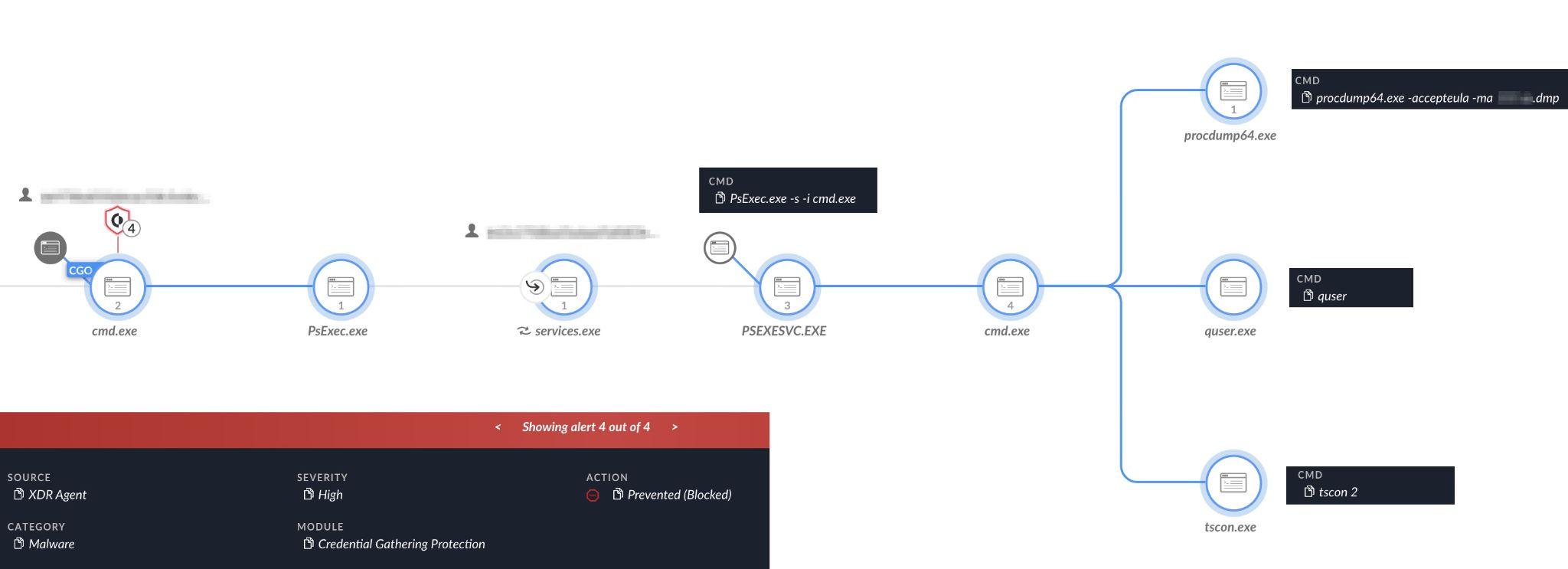

Observamos o ator de ameaça tentando usar o PsExec utilitário para despejar credenciais executando outro SysInternais ferramenta, ProcDump. Eles também tentaram executar o quser e tscon comandos para recuperar dados sobre o usuário atual e a sessão remota.

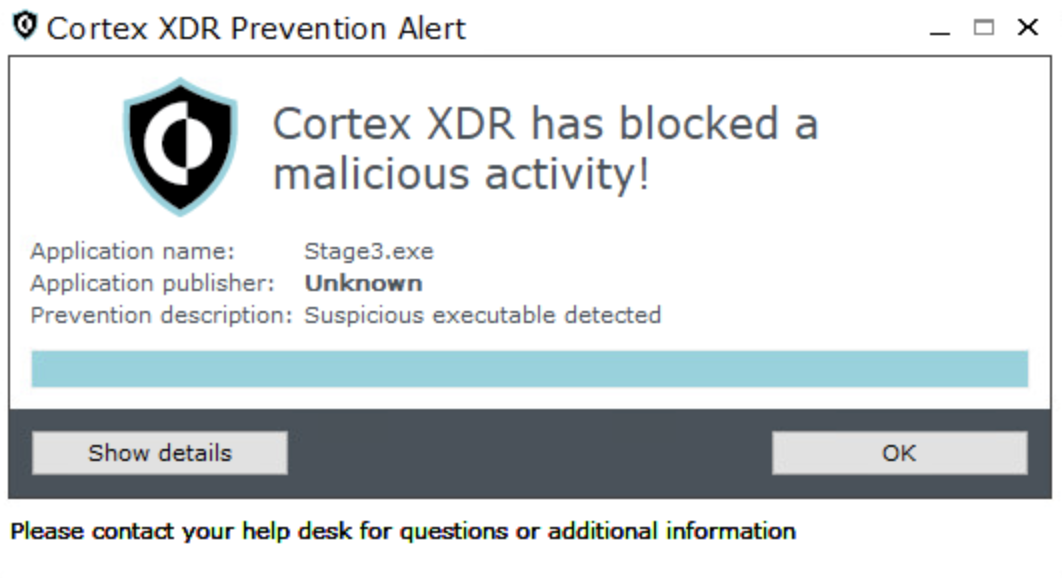

A Figura 8 abaixo mostra que o Cortex XDR impediu essas tentativas.

Movimento Lateral

Para se mover lateralmente na rede comprometida e executar comandos em endpoints remotos, a RA World usou o popular Empacotamento ferramenta. Eles executaram comandos remotos para despejar o Colmeia SAM, copiou o Base de dados NTDS e exportou o registro do sistema.

O ator da ameaça então usou o maquilhagem utilitário para arquivar os bancos de dados e excluído os arquivos de banco de dados extraídos anteriormente do disco. A Tabela 1 abaixo mostra os comandos e suas descrições.

| Comando | Descrição |

| cmd.exe /Q /c copiar \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy3\windows\NTDS\ntds.dit [redigido].dit 1> \\127.0.0.1\ADMIN$\__1706227818.9154336 2>&1 | Copiando o banco de dados NTDS |

| cmd.exe /Q /c copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy3\Windows\System32\config\SAM [redacted].hiv 1> \\127.0.0.1\ADMIN$\__1706227818.9154336 2>&1 | Exporting the SAM hive |

| cmd.exe /Q /c copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy3\Windows\System32\config\SYSTEM [redacted].hiv 1> \\127.0.0.1\ADMIN$\__1706227818.9154336 2>&1 | Exporting the system’s registry |

| cmd.exe /Q /c makecab [redacted].dit [redacted].zip 1> \\127.0.0.1\ADMIN$\__1706227818.9154336 2>&1 | An example of archiving the NTDS database |

Table 1. The RA World’s lateral movement and credentials dumping commands and their respective descriptions.

The attackers executed the above commands under the Windows Management Instrument (WMI) Provider Host.

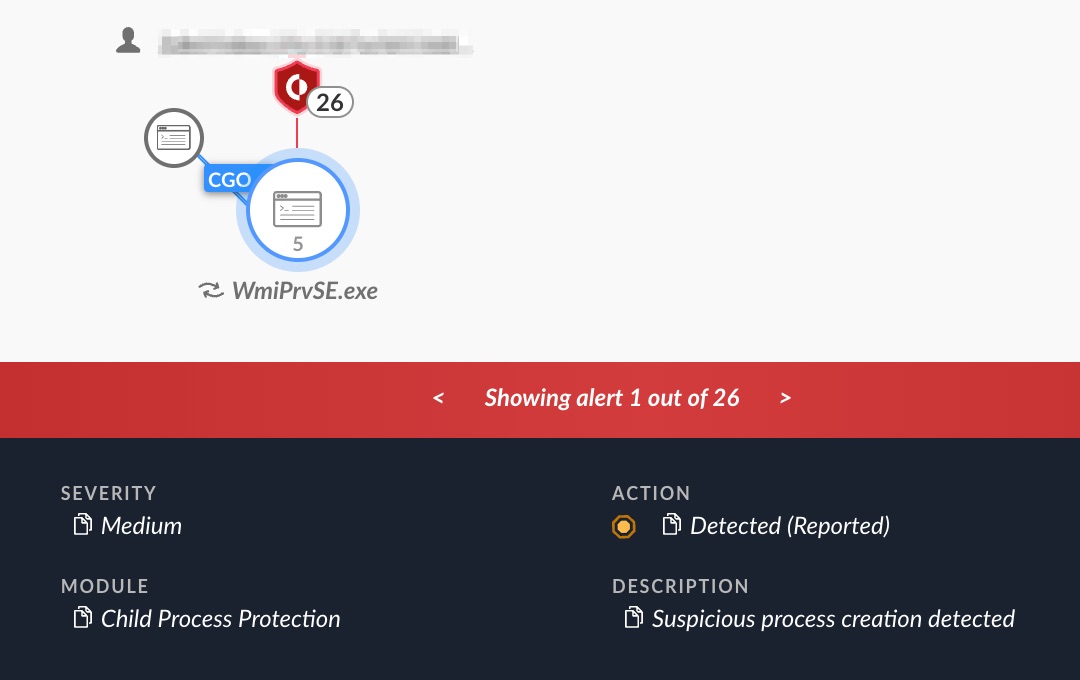

Figure 9 shows the alerts raised when Cortex XDR detected them.

Persistência e Impacto: Uma Cadeia de Infecção por Ransom Multi-Estágio

Germán Fernández, pesquisador de segurança do Chile, twittou sobre vários artefatos encontrados em um ataque de ransomware pela RA World no início deste ano. Os artefatos que ele mencionou incluem vários arquivos executáveis e scripts.

A Trend Micro publicou o primeiro relatório público do conjunto de ferramentas atualizadas do RA World’ no início de março de 2024. Sua análise dos arquivos revelou várias etapas, cada uma com seu próprio papel no processo de infecção antes da entrega da carga útil final do ransomware.

Etapa 1: Carregador

O carregador inicial, também conhecido como Stage1.exe, tem dois papéis principais:

- Realize uma variedade de verificações, incluindo a avaliação do nome de domínio e a procura de um arquivo chamado Excluir.exe. A julgar pelo nome, esse arquivo pode conter exclusões, como máquinas e caminhos de arquivo específicos.

- Adicionar Stage2.exe ao SYSVOL caminho compartilhado e então executá-lo.

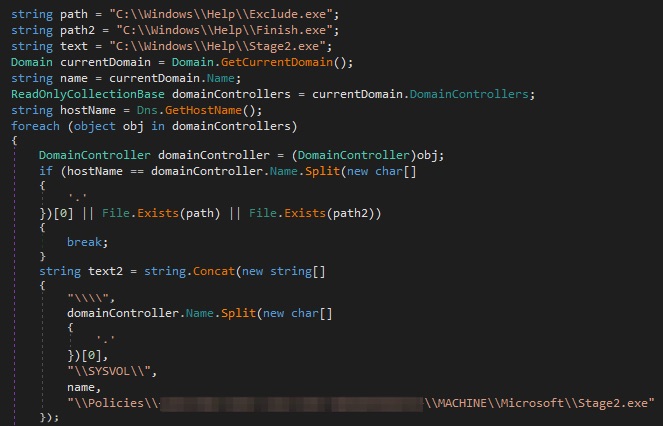

Os carregadores são geralmente pequenos arquivos com um tamanho máximo de cerca de 10 KB. A Figura 10 abaixo mostra a maior parte do código de loaderilitis.

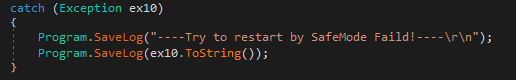

Estágio 2: Ativar o Modo de Segurança e Entregar Babuk

O próximo estágio da cadeia de infecção tem dois mecanismos de operação separados que dependem de o sistema estar ou não em execução no modo de segurança. Stage3.exe deve ser executado no modo de segurança para que ele possa evitar a detecção por soluções de segurança que, por padrão, wonilitt executar neste modo. Este arquivo é a carga útil final do ransomware e uma nova variante do Babuk.

Se o sistema estiver operando no modo de segurança, o binário Babuk será descriptografado usando o Advanced Encryption Standard (AES) e, em seguida, executado, seguido por uma tentativa de desativar a inicialização segura. A chave AES e o vetor de iniciação são gerados com base no nome de domínio local victimilits, que o malware teria recuperado anteriormente Stage1.exe.

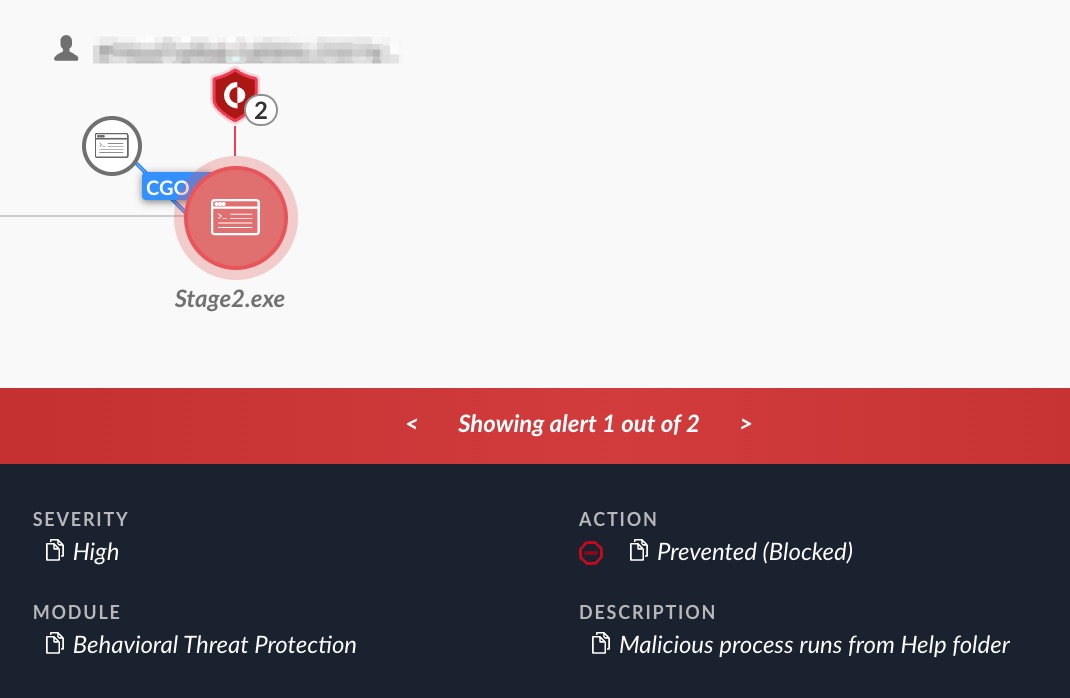

Caso contrário, Stage2.exe irá escrever-se como um serviço para a máquina comprometida, usando o seguinte comando:

- reg adicionar “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\MSOfficeRunOcelsls” /t REG_SZ /d Serviço /f

A Figura 11 mostra a execução de Stage2.exe que o Cortex XDR detectou e impediu.

Estágio 3: Nova Variante da Carga Final Babuk

Desde a sua descoberta em meados de 2023, a RA World usou uma versão personalizada do ransomware Babuk, que teve seu código-fonte vazado em 2021. Em sua atividade recente, a RA World atualizou sua carga útil baseada em Babuk com algumas mudanças relativamente pequenas. As alterações nesta variante incluem:

- Alterar o nome mutex de DoYouWantToHaveSexComCuongDong para Para quem a campainha toca, ela toca por ti

- Alterando o nome do arquivo da nota de resgate de Como Restaurar Seus Arquivos.txt para Aviso de violação de dados.txt

- Modificando o conteúdo do noteilits de acordo

- Alterar a extensão de arquivo criptografada para .RAWLD de .GAGUP

- Descolando o caminho PDB variante anterior

- Criando o arquivo C:\Windows\Help\Finish.exe para indicar que o processo de criptografia está concluído

- Adicionando mais nomes de arquivos, caminhos, processos e nomes de serviço para excluir durante a criptografia

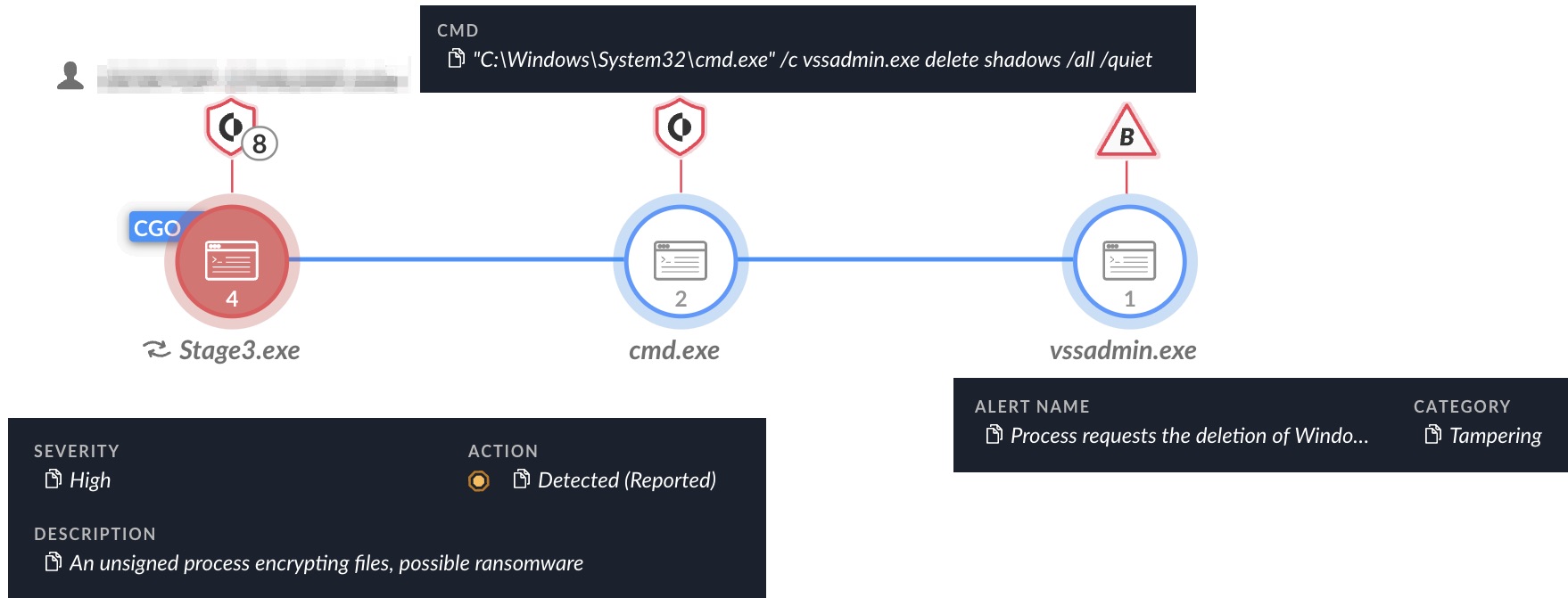

As Figuras 12 e 13 mostram o Cortex XDR detectando e impedindo a execução da carga útil RA Worldilitis Babuk.

RA Worldilits TTP Semelhanças Com BRONZE STARLIGHT: Uma Conexão Possível, Mas Não Verificada

Durante nossa pesquisa, identificamos algumas conexões nos dados forenses encontrados em nossa telemetria que, com um nível de atribuição de baixa confiança, vinculam o RA World BRONZE STARLIGHT (também conhecido como Emperor Dragonfly). O BRONZE STARLIGHT é um grupo de ameaças chinês que implanta diferentes cargas úteis de ransomware.

Vários dos TTPs que encontramos sobrepostos com TTPs usados por BRONZE STARLIGHT, como discutido por Sygnia em 2022.

- Uso da ferramenta NPS: Durante nossa pesquisa, descobrimos que os atacantes estavam usando NPS, uma ferramenta de código aberto criada por um desenvolvedor chinês. O último lançamento do toolilitis foi em 2021 e é usado principalmente por agentes de ameaças chineses. De acordo com Sygnia, a BRONZE STARLIGHT já usou essa ferramenta.

O caminho do qual a ferramenta NPS estava operando nesta pesquisa compartilha semelhanças com as convenções de caminho escolhidas pelo BRONZE STARLIGHT’. A Tabela 2 abaixo apresenta essas semelhanças.

Essas pastas existem por padrão no sistema operacional, portanto, isso não é evidência suficiente por si só para conectar a atividade relacionada a esse grupo ou a outro. No entanto, acreditamos que não é coincidência que dois grupos de ransomware usem essa ferramenta incomum e optem por colocá-la em um caminho semelhante em ambientes infectados, usando o atualização sufixo para ambos os arquivos.

| RA Mundo | BRONZE STARLIGHT |

| C:\Windows\Ajuda\Windows\ContentStore\[redigido]_atualização.exe | C:\Windows\Ajuda\mui\0409\WindowsAtualização.exe |

Tabela 2. Semelhanças de caminho de arquivo e convenção de nomenclatura entre as variantes de ferramenta NPS implantadas pela RA World e BRONZE STARLIGHT.

- Uso do pacote: A RA World usou os mesmos módulos do Impacket que o relatório Sygnia“s menciona, para facilitar o reconhecimento e o movimento lateral.

- Babuk uso: A última carga útil de ransomware final de ambos os grupos é baseada em Babuk’ código fonte vazado.

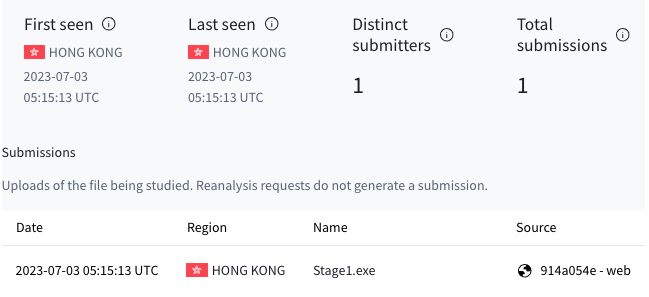

- VírusTotal país de origem do remetente: Ao girar através do VirusTotal e procurar arquivos que contenham a cadeia de caracteres C:\Windows\Help\Exclude.exe, notamos que o mesmo remetente vindo de Hong Kong carregou várias variantes do Stage1.exe carregador.

Algumas iterações de código variantes’ parecem incompletas, e isso reforça a nossa suposição de que este pode ser o agente de ameaças testando seu arsenal para taxas de detecção.

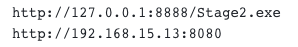

Uma variante incluiu as duas cordas vistas na Figura 14 abaixo. Essas strings continham endereços IP internos, que não existiam em outras amostras. A presença dessas strings também indica que esta é uma variante do carregador inicial, provavelmente em uma fase de desenvolvimento.

Todas as submissões tinham apenas um apresentador distinto. Este remetente carregou uma amostra após a outra com alguns minutos entre, em 3 de julho de 2023. A Figura 15 abaixo mostra as informações do remetente.

- O fuso horário de operação do threat actorilits: Analisando nossa telemetria, notámos que os agentes de ameaças executaram a grande maioria dos comandos relacionados com o reconhecimento e o movimento lateral em dispositivos infetados durante o horário de expediente dos fusos horários GMT +7 a GMT +9.

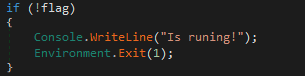

- Erros ortográficos no código: Ao olhar para o código dos diferentes malwares, vimos que os logs do autor tinham erros claros no uso do inglês. Embora não indique uma localização geográfica específica de um autor, combinar essa descoberta com outros pontos acima mencionados indica que os desenvolvedores de ameaças provavelmente não são falantes nativos de inglês.As figuras 16 e 17 abaixo mostram exemplos de erros ortográficos.

No entanto, é importante notar que poderia haver outras explicações para as conexões descritas aqui. Por exemplo, outros atores de ameaças podem coincidentemente usar Babuk ou algumas das mesmas ferramentas de código aberto, e os atores de ameaças de outros países podem estar propensos aos mesmos tipos de erros ortográficos. Portanto, enquanto os possíveis laços com BRONZE STARLIGHT trazem possibilidades intrigantes, avaliamos a conexão com baixa confiança neste momento.

Conclusão

Neste artigo, analisamos os últimos desenvolvimentos na operação do RA World que recentemente se renomeou do RA Group. Descrevemos evoluções tanto no local de vazamento quanto em suas ferramentas operacionais. Eles usaram dois carregadores diferentes para entregar sua carga útil final, que era uma nova variante do ransomware Babuk.

O grupo RA World continua ativo e afeta principalmente o setor de manufatura de acordo com seus dados públicos do local de vazamento.

Indicadores de Comprometimento

Exemplos do estagio 1

- 2a4e83ff1c48baa3d526d51d09782933cec6790d5fa8ccea07633826f378b18a

- 57225f38b58564cf7ec1252fbf12475abee58bd6ea9500eb7570c49f8dc6a64c

- 93aae0d740df62b5fd57ac69d7be75d18d16818e87b70ace5272932aa44f23e4

- af4a08bbe9f698a8a9666c76c6bdac9a29b7a9572e025f85f2a6f62c293c0f5e

- f1c576ed08abbb21d546a42a0857a515d617db36d2e4a49bedd9c25034ccd1e2

Exemplos do estagio 2

- 2d22cbe3b1d13af824d10bb55b61f350cb958046adf5509768a010df53409aa8

- 330730d65548d621d46ed9db939c434bc54cada516472ebef0a00422a5ed5819

Exemplo do estagio 3 (Variante Babuk)

- 9479a5dc61284ccc3f063ebb38da9f63400d8b25d8bca8d04b1832f02fac24de

- 31ac190b45cc32c04c2415761c7f152153e16750516df0ce0761ca28300dd6a4

- 74fb402bc2d7428a61f1ac03d2fb7c9ff8094129afd2ec0a65ef6a373fd31183

- 7c14a3908e82a0f3c679402cf060a0bcae7791bdc25715a49ee7c1fc08215c93

- 817b7dab5beba22a608015310e918fc79fe72fa78b44b68dd13a487341929e81

- 8e4f9e4c2bb563c918fbe13595de9a32b307e2ce9f1f48c06b168dbbb75b5e89

- bb63887c03628a3f001d0e93ab60c9797d4ca3fb78a8d968b11fc19da815da2f

- d0c8dc7791e9462b6741553a411a5bfa5f4a9ad4ffcf91c0d2fc3269940e48a2

- d311674e5e964e7a2408b0b8816b06587b2e669221f0e100d4e0d4a914c6202c

- 25ba2412cf0b97353fa976f99fdd2d9ecbbe1c10c1b2a62a81d0777340ce0f0a

- 31105fb81a54642024ef98921a524bf70dec655905ed9a2f5e24ad503188d8ae

- 826f05b19cf1773076a171ef0b05613f65b3cc39a5e98913a3c9401e141d5285

- 36ce5b2c97892f86fd0e66d9dd6c4fbd4a46e7f91ea55cc1f51dee3a03417a3a

- 108a3966b001776c0cadac27dd9172e506069cb35d4233c140f2a3c467e043d0

- bc2caec044efe0890496c56f29d7c73e3915740bc5fda7085bb2bb89145621e5

- 1066395126da32da052f39c9293069f9bcc1c8d28781eb9d44b35f05ce1fd614

- b2b59f10e6bdbe4a1f8ff560dbfe0d9876cbb05c7c27540bd824b17ceb082d62

- 4392dcce97df199e00efb7a301e26013a44ee79d9b4175d4539fae9aed4f750b

- e31f5ebff2128decd36d24af7e155c3011a9afdc36fd14480026de151e1ecee2

- 0183edb40f7900272f63f0392d10c08a3d991af41723ecfd38abdfbfdf21de0a