Novo ataque usa arquivos MSC e falha do Windows XSS para violar redes

Uma nova técnica de execução de comando chamada ‘GrimResource’ usa o MSC (Microsoft Saved Console) especialmente criado e uma falha não corrigida do Windows XSS para executar código por meio do Microsoft Management Console.

Em julho de 2022, a Microsoft desabilitou macros por padrão no Office , fazendo com que os agentes de ameaças experimentassem novos tipos de arquivo em ataques de phishing. Os invasores primeiro mudaram para imagens ISO e arquivos ZIP protegidos por senha, pois os tipos de arquivo não propagavam adequadamente os sinalizadores Mark of the Web (MoTW) para os arquivos extraídos.

Depois que a Microsoft corrigiu esse problema nos arquivos ISO e o 7-Zip adicionou a opção de propagar sinalizadores do MoTW , os invasores foram forçados a mudar para novos anexos, como atalhos do Windows e arquivos do OneNote .

Os invasores agora mudaram para um novo tipo de arquivo, os arquivos Windows MSC (.msc), que são usados no Microsoft Management Console (MMC) para gerenciar vários aspectos do sistema operacional ou criar exibições personalizadas de ferramentas comumente acessadas.

O abuso de arquivos MSC para implantar malware foi relatado anteriormente pela empresa de segurança cibernética sul-coreana Genian . Motivada por essa pesquisa, a equipe Elastic descobriu uma nova técnica de distribuição de arquivos MSC e abuso de uma falha antiga, mas não corrigida, do Windows XSS em apds.dll para implantar o Cobalt Strike.

A Elastic encontrou uma amostra (‘sccm-updater.msc’) recentemente carregada no VirusTotal em 6 de junho de 2024, que utiliza o GrimResource, então a técnica é ativamente explorada na natureza. Para piorar a situação, nenhum mecanismo antivírus no VirusTotal a sinalizou como maliciosa.

Embora esta campanha esteja usando a técnica para implantar o Cobalt Strike para acesso inicial às redes, ela também pode ser usada para executar outros comandos.

Os pesquisadores confirmaram ao Bleepingcomputer que a falha XSS ainda não foi corrigida na versão mais recente do Windows 11.

Como funciona o GrimResource

O ataque GrimResource começa com um arquivo MSC malicioso que tenta explorar uma antiga falha de cross-site scripting (XSS) baseada em DOM na biblioteca ‘apds.dll’, que permite a execução de JavaScript arbitrário por meio de uma URL criada.

A vulnerabilidade foi relatada à Adobe e à Microsoft em outubro de 2018 e, embora ambas tenham sido investigadas, a Microsoft determinou que o caso não atendia aos critérios para correção imediata.

Em março de 2019 , a falha XSS permanecia sem correção, e não está claro se ela já foi corrigida. O BleepingComputer contatou a Microsoft para confirmar se eles corrigiram a falha, mas um comentário não estava imediatamente disponível.

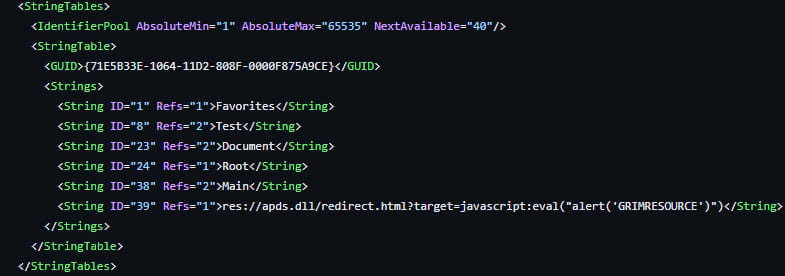

O arquivo MSC malicioso distribuído pelos invasores contém uma referência ao recurso APDS vulnerável na seção StringTable, portanto, quando o alvo o abre, o MMC o processa e aciona a execução do JS no contexto de ‘mmc.exe’.

Fonte: Elastic Security

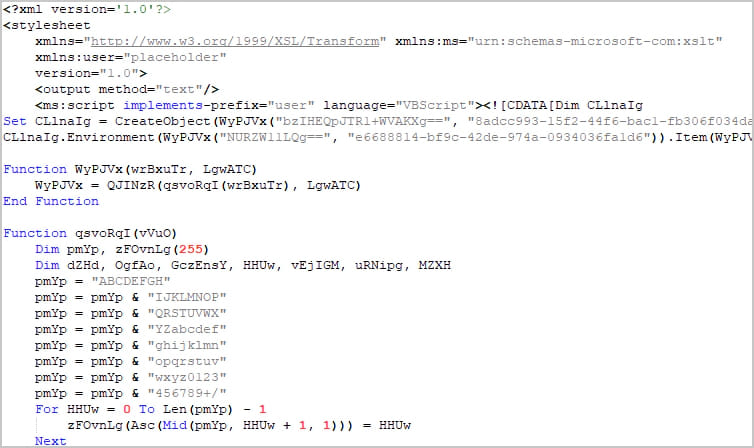

A Elastic explica que a falha XSS pode ser combinada com a técnica ‘ DotNetToJScript ‘ para executar código .NET arbitrário por meio do mecanismo JavaScript, ignorando quaisquer medidas de segurança implementadas.

O exemplo examinado usa a ofuscação ‘transformNode’ para evitar avisos do ActiveX, enquanto o código JS reconstrói um VBScript que usa DotNetToJScript para carregar um componente .NET chamado ‘PASTALOADER’.

Fonte: Elastic Security

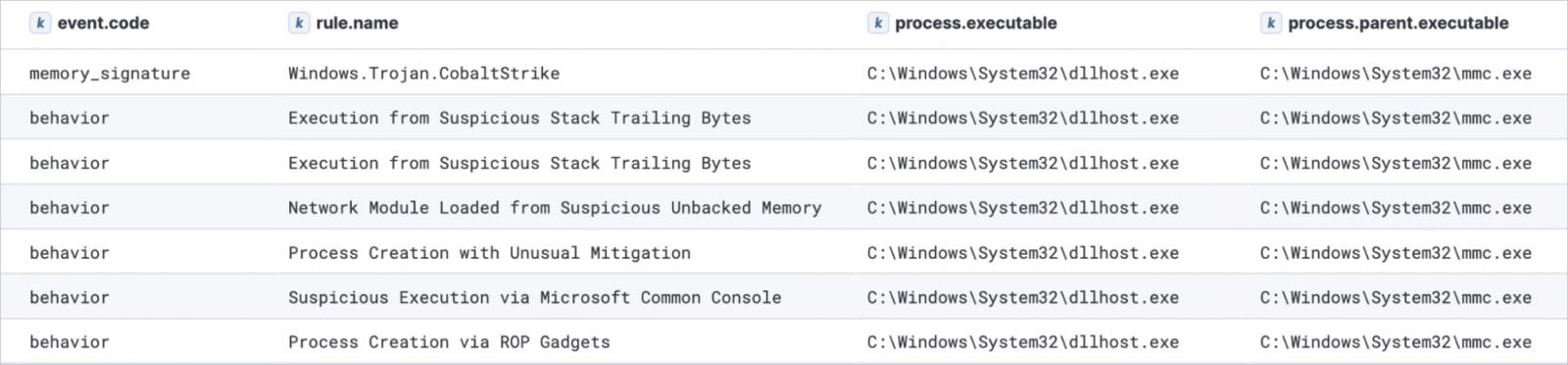

PASTALOADER recupera uma carga útil do Cobalt Strike das variáveis de ambiente definidas pelo VBScript, gera uma nova instância de ‘dllhost.exe’ e a injeta usando a técnica ‘ DirtyCLR ‘ combinada com desconexão de função e chamadas indiretas do sistema.

Fonte: Elastic Security

O pesquisador do Elastic Samir Bousseaden compartilhou uma demonstração do ataque GrimResource no X.

Parando GrimResource

Em geral, os administradores de sistema são aconselhados a ficarem atentos ao seguinte:

- Operações de arquivo envolvendo apds.dll invocadas por mmc.exe.

- Execuções suspeitas via MCC, especialmente processos gerados por mmc.exe com argumentos de arquivo .msc.

- Alocações de memória RWX por mmc.exe que se originam de mecanismos de script ou componentes .NET.

- Criação incomum de objetos .NET COM em interpretadores de script não padrão, como JScript ou VBScript.

- Arquivos HTML temporários criados na pasta INetCache como resultado do redirecionamento XSS do APDS.

A Elastic Security também publicou uma lista completa de indicadores GrimResource no GitHub e forneceu regras YARA no relatório para ajudar os defensores a detectar arquivos MSC suspeitos.