Soluções da Stark Industries: um martelo de ferro na nuvem

Duas semanas antes de a Rússia invadir a Ucrânia, em Fevereiro de 2022, uma grande e misteriosa nova empresa de alojamento na Internet chamada Stark Industries Solutions materializou-se e rapidamente se tornou o epicentro de ataques massivos de negação de serviço distribuído (DDoS) contra alvos governamentais e comerciais na Ucrânia e na Europa.

A página inicial da Stark Industries Solutions.

Duas semanas antes de a Rússia invadir a Ucrânia, em Fevereiro de 2022, uma grande e misteriosa nova empresa de alojamento na Internet chamada Stark Industries Solutions materializou-se e rapidamente se tornou o epicentro de ataques massivos de negação de serviço distribuído (DDoS) contra alvos governamentais e comerciais na Ucrânia e na Europa. Uma investigação às Indústrias Stark revela que esta está a ser usada como uma rede proxy global que esconde a verdadeira fonte de ataques cibernéticos e campanhas de desinformação contra inimigos da Rússia.

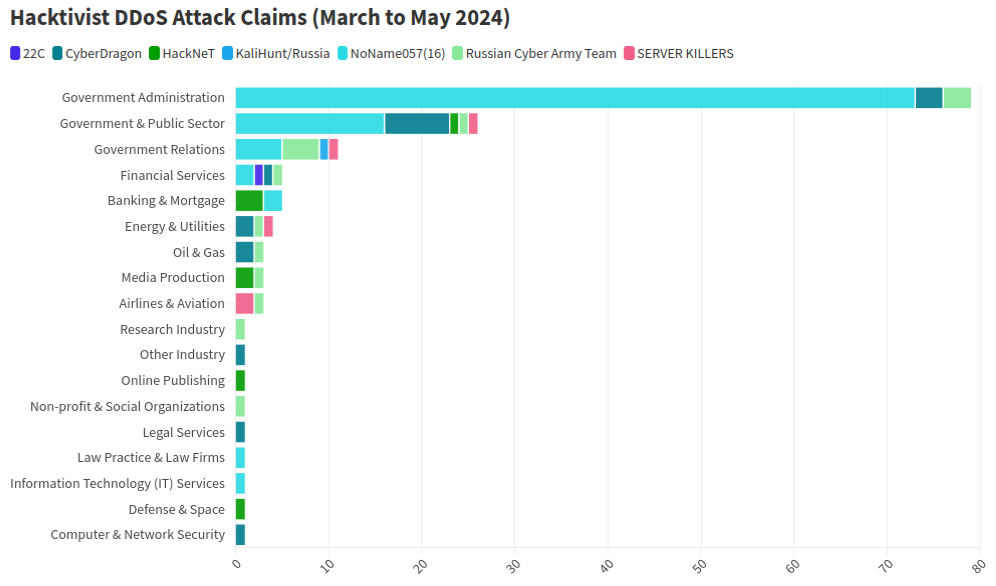

Pelo menos uma dúzia de grupos patrióticos de hackers russos têm lançado ataques DDoS desde o início da guerra contra uma variedade de alvos vistos como opostos a Moscou. Mas segundo todos os relatos, poucos ataques dessas gangues chegaram perto da quantidade de poder de fogo exercido por um grupo pró-Rússia que se autodenomina “ NoName057(16) ”.

Este gráfico vem de um relatório recente da NETSCOUT sobre ataques DDoS de grupos hacktivistas russos.

Conforme detalhado por pesquisadores da Radware , NoName tem efetivamente gamificado ataques DDoS, recrutando hacktivistas por meio de seu canal Telegram e oferecendo pagamento às pessoas que concordam em instalar um software chamado DDoSia . Esse programa permite que o NoName controle os computadores host e suas conexões de Internet em campanhas coordenadas de DDoS, e os usuários de DDoSia com o maior número de ataques podem ganhar prêmios em dinheiro.

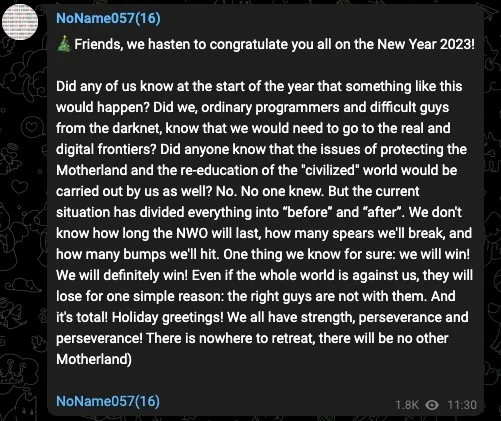

O grupo NoName DDoS anunciando no Telegram. Imagem: SentinelOne.com.

Um relatório da empresa de segurança Team Cymru descobriu que a infraestrutura de ataque DDoS usada nas campanhas NoName é atribuída a dois provedores de hospedagem interligados: MIRhosting e Stark Industries . MIRhosting é um provedor de hospedagem fundado na Holanda em 2004. Mas a Stark Industries Solutions Ltd foi constituída em 10 de fevereiro de 2022, apenas duas semanas antes da invasão russa da Ucrânia.

GUERRAS POR PROXIAÇÃO

Especialistas em segurança dizem que não muito depois do início da guerra, Stark começou a hospedar dezenas de serviços de proxy e serviços gratuitos de redes virtuais privadas (VPN), projetados para ajudar os usuários a proteger seu uso e localização da Internet de olhares indiscretos.

Os provedores de proxy permitem que os usuários direcionem o tráfego de navegação na Internet e na Web através do computador de outra pessoa. Da perspectiva de um site, o tráfego de um usuário da rede proxy parece ter origem no endereço IP alugado e não no cliente do serviço proxy.

Estes serviços podem ser utilizados de forma legítima para diversos fins comerciais — tais como comparações de preços ou inteligência de vendas — mas também são utilizados de forma massiva para ocultar atividades de crimes cibernéticos, porque podem dificultar o rastreio do tráfego malicioso até à sua fonte original.

Além do mais, muitos serviços de proxy não divulgam como obtêm acesso aos proxies que alugam e, em muitos casos, o acesso é obtido através da disseminação de software malicioso que transforma o sistema infectado num retransmissor de tráfego – geralmente sem o conhecimento dos legítimos. proprietário da conexão com a Internet. Outros serviços de proxy permitirão que os usuários ganhem dinheiro alugando sua conexão à Internet para qualquer pessoa.

Spur.us é uma empresa que rastreia VPNs e serviços de proxy em todo o mundo. Spur descobre que a Stark Industries (AS44477) atualmente abriga pelo menos 74 serviços VPN e 40 serviços de proxy diferentes. Como veremos na seção final desta história, apenas uma dessas redes proxy tem mais de um milhão de endereços de Internet disponíveis para aluguel em todo o mundo.

Raymond Dijkxhoorn opera uma empresa de hospedagem na Holanda chamada Prolocation . Ele também co-dirige o SURBL , um serviço antiabuso que sinaliza domínios e intervalos de endereços da Internet que estão fortemente associados a atividades de spam e crimes cibernéticos, incluindo DDoS.

Dijkxhoorn disse que no ano passado a SURBL ouviu várias pessoas que afirmaram operar serviços VPN cujos recursos da web foram incluídos nas listas de bloqueio da SURBL.

“Tivemos pessoas fazendo remoções na SURBL de nomes de domínio que foram suspensos pelos registradores”, disse Dijkhoorn ao KrebsOnSecurity. “E pelo menos dois deles explicaram que Stark lhes ofereceu serviços VPN gratuitos que eles estavam revendendo.”

Dijkxhoorn acrescentou que as Indústrias Stark também patrocinaram grupos ativistas da Ucrânia.

“Quão valioso seria para a Rússia conhecer as verdadeiras IPs dos guerreiros tecnológicos da Ucrânia?” ele observou.

NUBLADO COM CHANCE DE BALAS

Richard Hummel é líder de inteligência de ameaças na NETSCOUT . Hummel disse que quando considera o pior de todos os provedores de hospedagem que existem hoje, a Stark Industries está consistentemente perto ou no topo da lista.

“A razão é que pelo menos uma dúzia de provedores de serviços nos procuraram dizendo: ‘Há uma rede lá fora nos inundando com tráfego’”, disse Hummel. “E nem foram ataques DDoS. [Os sistemas] em Stark estavam apenas escaneando esses provedores tão rápido que alguns de seus serviços estavam travando.”

Hummel disse que o NoName normalmente lançará seus ataques usando uma combinação de recursos alugados dos principais serviços de nuvem legítimos e dos chamados provedores de hospedagem “ à prova de balas ”, como Stark. Os provedores à prova de balas recebem esse nome quando ganham ou cultivam a reputação de ignorar quaisquer reclamações de abuso ou relatórios policiais sobre atividades em suas redes.

A combinação de provedores à prova de balas com hospedagem em nuvem legítima, disse Hummel, provavelmente tornará as campanhas DDoS da NoName mais resilientes porque muitos operadores de rede hesitarão em ser muito agressivos no bloqueio de endereços de Internet associados aos principais serviços em nuvem.

“O que normalmente vemos aqui é uma distribuição de provedores de hospedagem em nuvem e provedores de hospedagem à prova de balas em ataques DDoS”, disse ele. “Eles estão usando provedores de hospedagem em nuvem pública porque muitas vezes essa é a primeira camada de defesa da rede e porque [muitas empresas estão cautelosas com] o bloqueio excessivo do acesso a recursos legítimos da nuvem.”

Mas mesmo que o fornecedor de nuvem detecte abusos vindos do cliente, o fornecedor provavelmente não desligará o cliente imediatamente, disse Hummel.

“Geralmente há um período de carência e, mesmo que seja apenas uma ou duas horas, ainda é possível lançar um grande número de ataques nesse período”, disse ele. “E então eles continuam voltando e abrindo novas contas na nuvem.”

EQUIPE DE MERCENÁRIOS

A Stark Industries está constituída em um endereço postal no Reino Unido. Os registros comerciais do Reino Unido listam Ivan Vladimirovich Neculiti como secretário da empresa. Neculiti também é nomeado CEO e fundador da PQ Hosting Plus SRL (também conhecida como Perfect Quality Hosting), uma empresa moldava formada em 2019 que lista o mesmo endereço de correspondência no Reino Unido que a Stark Industries.

Ivan Neculiti, conforme foto no LinkedIn.

Contatado via LinkedIn, Neculiti disse que a PQ Hosting estabeleceu a Stark Industries como uma “marca branca” de sua marca para que “os revendedores pudessem distribuir nossos serviços usando nossos endereços IP e seus clientes não tivessem nenhum caso com a PQ Hosting”.

“A PQ Hosting é uma empresa com mais de 1.000 servidores físicos próprios em 38 países e temos mais de 100.000 clientes”, disse ele. “Embora não sejamos tão grandes como a Hetzner, a Amazon e a OVH, somos uma empresa em rápido crescimento que presta serviços a dezenas de milhares de clientes privados e entidades jurídicas.”

Questionado sobre o fluxo constante de ataques DDoS cujas origens remontam às Indústrias Stark nos últimos dois anos, Neculiti afirmou que Stark não recebeu nenhum relatório oficial de abuso sobre ataques vindos de suas redes.

“Provavelmente foi algum tipo de ataque inteligente que não vimos, não descarto esse facto, porque temos um número muito grande de clientes e os nossos canais de Internet são bastante grandes”, disse. “Mas, nesta situação, infelizmente, ninguém nos contatou para informar que houve ataque a partir dos nossos endereços; se alguém tivesse nos contatado, teríamos definitivamente bloqueado os dados da rede.”

DomainTools.com descobre que Ivan V. Neculiti era o dono do war[.]md , um site lançado em 2008 que narrou a história de um conflito armado de 1990 na Moldávia conhecido como Guerra da Transnístria e Guerra Moldo-Russa.

Um anúncio para war.md, por volta de 2009.

A Transnístria é uma região separatista pró-Rússia que se declarou Estado em 1990, embora não seja reconhecida internacionalmente. Os direitos autorais desse site são creditados ao “ MercenarieS Team ”, que já foi uma empresa de TI da Moldávia. O Sr. Neculiti confirmou pessoalmente o registro deste domínio.

DON CHICHO & DFYZ

O serviço de rastreamento de violação de dados Constella Intelligence relata que Ivan V. Neculiti registrou várias contas online no endereço de e-mail dfyz_bk@bk.ru . A empresa de inteligência cibernética Intel 471 mostra que este endereço de e-mail está vinculado ao nome de usuário “ dfyz ” em mais de meia dúzia de fóruns de crimes cibernéticos em russo desde 2008. O usuário dfyz no Searchengines[.]ru em 2008 pediu a outros membros do fórum que analisassem a guerra. md, e disseram que faziam parte do MercenarieS Team.

Naquela época, a dfyz vendia “servidores à prova de balas para qualquer finalidade”, o que significa que a empresa de hospedagem ignoraria deliberadamente reclamações de abuso ou investigações policiais sobre a atividade de seus clientes.

DomainTools relata que há pelo menos 33 nomes de domínio registrados em dfyz_bk@bk.ru. Vários desses domínios têm Ivan Neculiti em seus registros de registro, incluindo tracker-free[.]cn, que foi registrado em nome de Ivan Neculiti em dfyz_bk@bk.ru e referenciado ao MercenarieS Team em seus registros de registro originais.

Dfyz também usou o apelido DonChicho , que também vendia serviços de hospedagem à prova de balas e acesso a servidores de Internet hackeados. Em 2014, um membro proeminente da comunidade russa de crimes cibernéticos Antichat apresentou uma queixa contra DonChicho, dizendo que este usuário os enganou e usou o endereço de e-mail dfyz_bk@bk.ru.

A reclamação dizia que DonChicho se registrou no Antichat no endereço de Internet da Transnístria 84.234.55[.]29 . A pesquisa deste endereço no Constella revela que ele foi usado para registrar apenas cinco contas online que foram criadas ao longo dos anos, incluindo uma em ask.ru, onde o usuário se registrou com o endereço de e-mail neculitzy1@yandex.ru . Constella também retorna para esse endereço de e-mail um usuário chamado “Ivan” em memoraleak.com e 000webhost.com.

Constella descobriu que a senha usada com mais frequência pelo endereço de e-mail dfyz_bk@bk.ru era “ filecast ” e que há mais de 90 endereços de e-mail associados a essa senha. Entre eles estão cerca de duas dúzias de endereços com o nome “Neculiti”, bem como o endereço support@donservers[.]ru .

A Intel 471 diz que DonChicho postou em vários fóruns russos sobre crimes cibernéticos que support@donservers[.]ru era seu endereço e que ele se conectou a fóruns sobre crimes cibernéticos quase exclusivamente a partir de endereços da Internet em Tiraspol , capital da Transnístria . Uma análise das postagens de DonChicho mostra que essa pessoa foi banida de vários fóruns em 2014 por enganar outros usuários.

Cópias em cache do domínio personalizado de DonChicho ( donchicho[.]ru ) mostram que em 2009 ele era um spammer que vendia medicamentos falsificados por meio do Rx-Promotion , que já foi um dos maiores programas de ganho de dinheiro com spam de farmácia para afiliados de língua russa.

Neculiti disse ao KrebsOnSecurity que nunca usou o apelido DonChicho.

“Posso garantir que não tenho nenhuma relação com DonChicho nem com seus servidores à prova de balas”, disse ele.

Abaixo está um mapa mental que mostra as conexões entre as contas mencionadas acima.

Um mapa mental traçando a história do usuário Dfyz. Clique para ampliar.

No início deste ano, o NoName começou a atingir massivamente sites do governo e da indústria na Moldávia. Um novo relatório da Arbor Networks diz que os ataques começaram por volta de 6 de março, quando NoName alegou que o governo da Moldávia estava “ansioso pela russofobia”.

“Desde o início de março, mais de 50 sites foram atacados, de acordo com ‘provas’ publicadas pelos grupos envolvidos no ataque ao país”, escreveu a equipe ASERT da Arbor . “Embora o NoName aparentemente tenha iniciado a onda de ataques, uma série de outros hacktivistas DDoS se juntaram à briga reivindicando crédito por ataques em mais de 15 setores.”

AÇÃO CORRETIVA

O meio de comunicação independente alemão Correctiv.org publicou na semana passada um relatório investigativo contundente sobre Stark Industries e MIRhosting , que observa que Ivan Neculiti opera suas empresas de hospedagem com a ajuda de seu irmão, Yuri .

Crédito da imagem: correctiv.org.

O relatório salienta que a Stark Industries continua a acolher um meio de comunicação russo de desinformação chamado “Recent Reliable News” (RRN), que foi sancionado pela União Europeia em 2023 por espalhar links para blogs de propaganda e falsos meios de comunicação europeus e sites governamentais.

“O site não funcionava em computadores em Moscou ou São Petersburgo até recentemente, mas no centro da UE, na Holanda, nos computadores dos irmãos Neculiti”, escreveram os repórteres do Correctiv.

“Após um pedido desta equipe editorial, foi instalado um serviço conhecido que oculta o verdadeiro host”, continua o relatório. “Ivan Neculiti anunciou que bloqueou o acesso e o servidor associado após investigações internas. “Lamentamos muito que só agora tenhamos descoberto que um dos nossos clientes é um portal sancionado”, disse o responsável da empresa. No entanto, a RRN ainda está acessível através de seus servidores.”

A Correctiv também aponta para um relatório de janeiro de 2023 do governo ucraniano, que descobriu que servidores da Stark Industries Solutions foram usados como parte de um ataque cibernético à agência de notícias ucraniana “ Ukrinform ”. A Correctiv observa que o notório grupo de hackers Sandworm – um grupo de ameaças persistentes avançadas (APT) operado por uma unidade de guerra cibernética do serviço de inteligência militar da Rússia – foi identificado pelas autoridades governamentais ucranianas como responsável por esse ataque.

HOSPEDAGEM DE PAZ?

Registros públicos indicam que a MIRhosting está sediada na Holanda e é operada por Andrey Nesterenko , de 37 anos , cujo site pessoal diz que ele é um talentoso pianista concertista que começou a se apresentar publicamente ainda jovem.

DomainTools diz que mirhosting[.]com está registrado em nome do Sr. Nesterenko e da Innovation IT Solutions Corp , que lista endereços em Londres e na cidade natal de Nesterenko, Nizhny Novgorod, na Rússia.

Isso é interessante porque, de acordo com o livro Inside Cyber Warfare , de Jeffrey Carr , a Innovation IT Solutions Corp. foi responsável por hospedar o StopGeorgia[.]ru , um site hacktivista para organizar ataques cibernéticos contra a Geórgia que apareceu ao mesmo tempo em que as forças russas invadiram a antiga União Soviética. nação em 2008 . Esse conflito foi considerado a primeira guerra travada em que um ataque cibernético notável e um confronto militar real aconteceram simultaneamente.

Respondendo a perguntas da KrebsOnSecurity, Nesterenko disse que não poderia dizer se sua rede já hospedou o site StopGeorgia em 2008 porque sua empresa não mantinha registros tão antigos. Mas ele disse que a Stark Industries Solutions é de fato um dos clientes de colocation da MIRhsoting.

“Nosso relacionamento é puramente fornecedor-cliente”, disse Nesterenko. “Eles também utilizam vários provedores e data centers em todo o mundo, portanto, conectá-los diretamente à MIRhosting ignora sua rede mais ampla.”

“Levamos a sério qualquer relato de atividade maliciosa e estamos sempre abertos a informações que possam nos ajudar a identificar e prevenir o uso indevido de nossa infraestrutura, seja envolvendo a Stark Industries ou qualquer outro cliente”, continuou Nesterenko. “Nos casos em que os nossos serviços são explorados para fins maliciosos, colaboramos totalmente com a polícia cibernética holandesa e outras autoridades relevantes para investigar e tomar as medidas apropriadas. No entanto, ainda não recebemos nenhuma informação acionável além do próprio artigo, que não nos forneceu detalhes suficientes para identificar ou bloquear atores maliciosos.”

Em dezembro de 2022, a empresa de segurança Recorded Future traçou o perfil da infraestrutura de phishing e coleta de credenciais usada para operações de espionagem alinhadas à Rússia por um grupo denominado Blue Charlie (também conhecido como TAG-53 ), que tem como alvo contas de e-mail de organizações não governamentais e grupos de reflexão, jornalistas e funcionários do governo e da defesa.

A Recorded Future descobriu que praticamente todos os domínios Blue Charlie existiam em apenas dez ISPs diferentes, com uma concentração significativa localizada em duas redes, uma das quais era a MIRhosting. Tanto a Microsoft como o governo do Reino Unido avaliam que o Blue Charlie está ligado aos grupos russos de atividades ameaçadoras conhecidos como Callisto Group , COLDRIVER e SEABORGIUM .

Nesterenko criticou uma matéria sobre essa reportagem do The Record , que é propriedade da Recorded Future.

“Discutimos seu conteúdo com nosso cliente, Stark Industries”, disse ele. “Entendemos que eles iniciaram processos judiciais contra o site em questão, pois acreditam firmemente que as afirmações feitas são imprecisas.”

A Recorded Future disse que atualizou sua história com comentários do Sr. Neculiti, mas que mantém suas reportagens.

O perfil de Nesterenko no LinkedIn diz que ele foi anteriormente gerente de vendas para regiões estrangeiras da Serverius-as , uma empresa de hospedagem na Holanda que permanece no mesmo data center da MIRhosting.

Em fevereiro, a polícia holandesa retirou do ar 13 servidores que eram usados pelo infame grupo de ransomware LockBit , que originalmente se gabava em seu site darknet de que sua base era na Holanda. Fontes disseram ao KrebsOnSecurity que os servidores apreendidos pela polícia holandesa estavam localizados no data center da Serverius em Dronten, que também é compartilhado pela MIRhosting.

Serverius-as não respondeu aos pedidos de comentários. Nesterenko disse que a MIRhosting usa um dos data centers da Serverius para suas operações na Holanda, juntamente com outros dois data centers, mas que o recente incidente envolvendo a apreensão de servidores não tem conexão com a MIRhosting.

“Estamos legalmente proibidos pela lei holandesa e pelos regulamentos policiais de compartilhar informações com terceiros sobre quaisquer comunicações que possamos ter tido”, disse ele.

Um relatório de fevereiro de 2024 da empresa de segurança ESET descobriu que os sistemas Serverius estavam envolvidos em uma série de ataques de phishing direcionados por grupos alinhados à Rússia contra entidades ucranianas ao longo de 2023. A ESET observou que depois que os domínios de spearphishing não estavam mais ativos, eles foram convertidos para promover sites fraudulentos de farmácias na Internet.

PESANDO NO VAZIO

Uma análise dos intervalos de endereços da Internet adicionados recentemente à rede operada pela Stark Industries Solutions oferece alguns insights sobre sua base de clientes, uso e talvez até mesmo sobre suas verdadeiras origens. Aqui está um instantâneo (PDF) de todos os intervalos de endereços da Internet anunciados pela Stark Industries até agora, no mês de maio de 2024 (esta informação foi gentilmente coletada pela plataforma de observabilidade de rede Kentik.com ).

Esses registros indicam que a maior parte do espaço IP utilizado pela Stark está na Holanda, seguida pela Alemanha e pelos Estados Unidos. Stark diz que está conectado a cerca de 4.600 endereços de Internet que atualmente listam sua propriedade como Comcast Cable Communications .

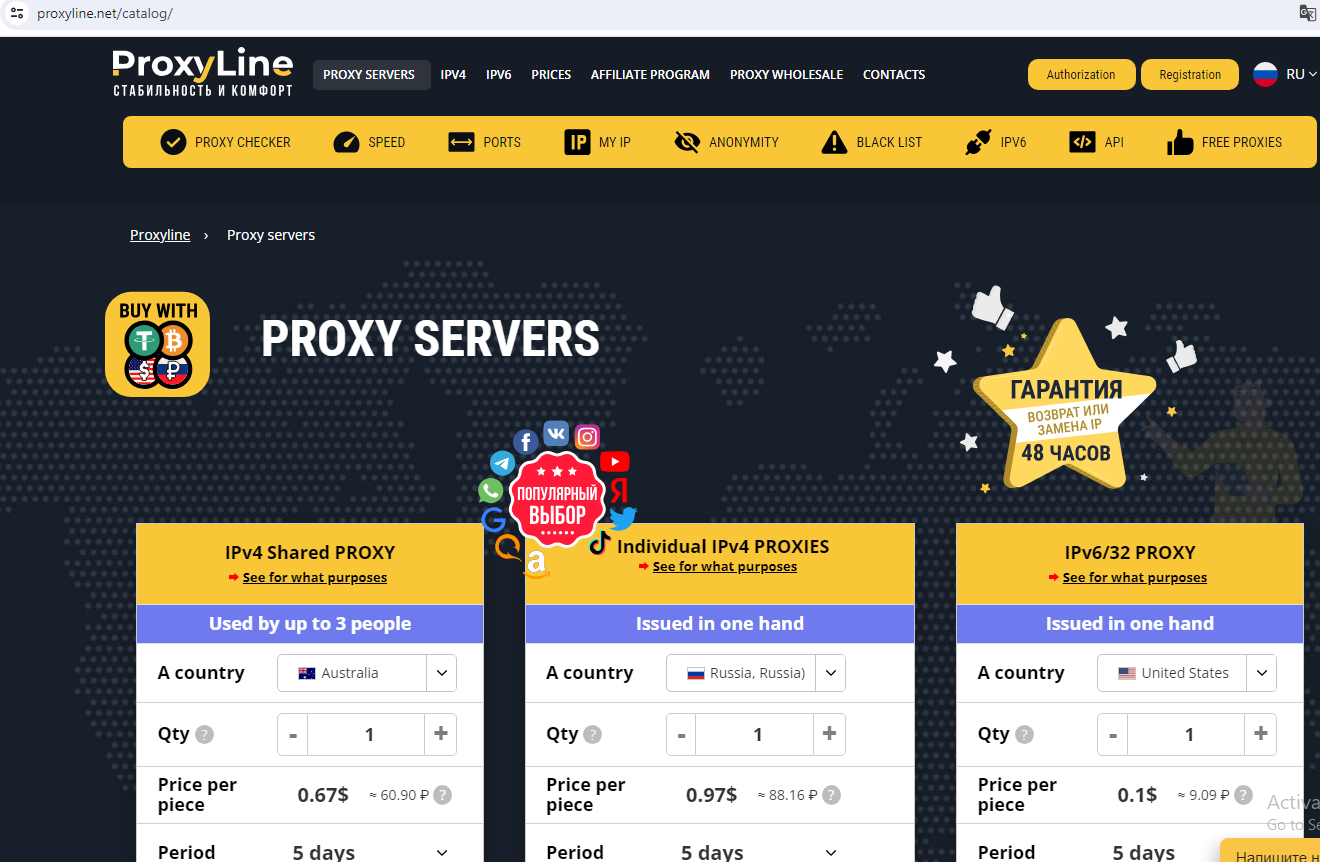

Uma análise desses intervalos de endereços em spur.us mostra que todos eles estão conectados a uma entidade chamada Proxyline , que é um amplo serviço de proxy com sede na Rússia que atualmente afirma ter mais de 1,6 milhão de proxies disponíveis para aluguel em todo o mundo.

Rede de pontos proxyline.

Procurada para comentar, a Comcast disse que os intervalos de endereços da Internet nunca pertenceram à Comcast, então é provável que Stark esteja falsificando a localização real de seus anúncios de roteamento em alguns casos.

Stark relata que possui mais de 67.000 endereços de Internet na EGIhosting, com sede em Santa Clara, Califórnia. Spur diz que os endereços Stark envolvendo EGIhosting também são mapeados para Proxyline. A EGIhosting não respondeu aos pedidos de comentários.

A EGIhosting gerencia endereços de Internet para a empresa de hospedagem ITHOSTLINE LTD (também conhecida como HOSTLINE-LTD ), com sede em Chipre, que está representada em todas as faixas de Internet anunciadas pela Stark. Stark diz ter mais de 21.000 endereços de Internet com HOSTLINE. Spur.us descobre que os endereços Proxyline estão especialmente concentrados nas faixas Stark denominadas ITHOSTLINE LTD, HOSTLINE-LTD e Proline IT .

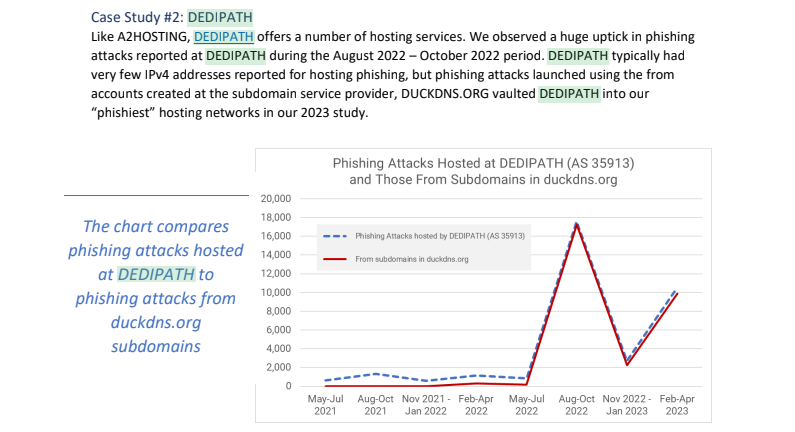

A lista de redes de Stark inclui aproximadamente 21.000 endereços de Internet em Hockessin, De. baseado no DediPath , que encerrou abruptamente as operações sem aviso prévio em agosto de 2023. De acordo com um relatório de phishing divulgado no ano passado pela Interisle Consulting , o DediPath foi a quarta fonte mais comum de ataques de phishing no ano encerrado em outubro de 2022. Spur.us também descobriu que virtualmente todos os intervalos de endereços Stark marcados como “DediPath LLC” estão vinculados ao Proxyline.

Imagem: Interisle Consultoria.

Um grande número de intervalos de endereços de Internet anunciados por Stark em maio têm origem na Índia, e os nomes auto-atribuídos a muitas destas redes indicam que foram anteriormente utilizados para enviar grandes volumes de spam para produtos medicinais à base de plantas, com nomes como HerbalFarm , AdsChrome , Nutravo , Herbzoot e Herbalve .

A organização anti-spam SpamHaus relata que muitos dos intervalos de endereços IP indianos estão associados ao conhecido “spam com raquetes de neve”, uma forma de abuso que envolve campanhas de e-mail em massa espalhadas por vários domínios e endereços IP para enfraquecer as métricas de reputação e evitar filtros de spam.

Não está claro quanto do espaço de endereços de rede de Stark tem suas origens na Rússia, mas grandes partes dele pertenciam recentemente a algumas das entidades mais antigas da Internet russa (também conhecida como “Runet”).

Por exemplo, muitos intervalos de endereços Stark foram recentemente atribuídos a uma entidade governamental russa cujo nome completo é “ Estabelecimento Educacional Autônomo do Estado Federal de Centro de Educação Profissional Adicional para Realização de Política Educacional do Estado e Tecnologias de Informação ”.

Uma análise dos intervalos de endereços da Internet adjacentes a esta entidade revela uma longa lista de organizações governamentais russas que fazem parte do Serviço de Guarda Federal da Federação Russa . A Wikipedia diz que o Serviço de Guarda Federal é uma agência do governo federal russo preocupada com tarefas relacionadas à proteção de vários funcionários estaduais de alto escalão, incluindo o Presidente da Rússia, bem como de certas propriedades federais. A agência tem suas origens na Nona Diretoria da KGB da URSS e, mais tarde, no serviço de segurança presidencial.

Stark anunciou recentemente o intervalo de endereços 213.159.64.0/20 de 27 de abril a 1º de maio, e esse intervalo foi anteriormente atribuído a um antigo ISP em São Petersburgo, RU, chamado Computer Technologies Institute Ltd.

De acordo com uma postagem no fórum para webmasters em russo searchengines[.]ru, o domínio do Computer Technologies Institute — ctinet[.]ru — é o sétimo domínio mais antigo em toda a história do Runet.

Curiosamente, Stark também lista grandes extensões de endereços de Internet (perto de 48.000 no total) atribuídos a um pequeno ISP em Kharkiv, na Ucrânia, chamado NetAssist . Contatado por e-mail, o CEO da NetAssist Max Tulyev confirmou que sua empresa fornece uma série de serviços para a PQ Hosting.

“Colocamos seus equipamentos em Varsóvia, Madrid, Sófia e Salónica, fornecendo-lhes trânsito IP e endereços IPv4”, disse Tulyev. “Pelo seu tamanho, recebemos um número relativamente baixo de reclamações em suas redes. Nunca vi nada sobre sua atividade pró-Rússia ou apoio a hackers russos. É muito interessante para mim ver as provas de suas acusações.”

Spur.us mapeou toda a infraestrutura da Proxyline e encontrou mais de um milhão de proxies em vários provedores, mas de longe a maior concentração estava na Stark Industries Solutions. A lista completa de intervalos de endereços Proxyline (.CSV) mostra que dois outros ISPs aparecem repetidamente na lista. Um deles é o ITL LLC , com sede em Kharkiv, na Ucrânia , também conhecido como Grupo de Laboratórios de Tecnologia da Informação , e Laboratório de Tecnologias Integradas.

A segunda é uma empresa de hospedagem relacionada em Miami, chamada Green Floid LLC . Green Floid apareceu em um furo de 2017 da CNN , que traçou o perfil do proprietário da empresa e o questionou sobre fazendas de trolls russos usando redes proxy no Green Floid e sua empresa-mãe ITL para mascarar os esforços de desinformação ligados à Agência de Pesquisa na Internet (IRA) do Kremlin. Na altura, o IRA utilizava o Facebook e outras redes sociais para divulgar vídeos que mostravam a brutalidade policial contra afro-americanos, num esforço para encorajar protestos nos Estados Unidos.

Doug Madory , diretor de análise de Internet da Kentik, conseguiu ver em alto nível as principais fontes e destinos do tráfego que atravessa a rede da Stark.

“Com base em nosso NetFlow agregado, vemos o Irã como o principal destino (35,1%) para o tráfego proveniente de Stark (AS44477)”, disse Madory. “Especificamente, o principal destino é a MTN Irancell, enquanto a principal fonte é o Facebook. Esses dados apoiam a teoria de que o AS44477 abriga serviços de proxy, já que o Facebook está bloqueado no Irã.”

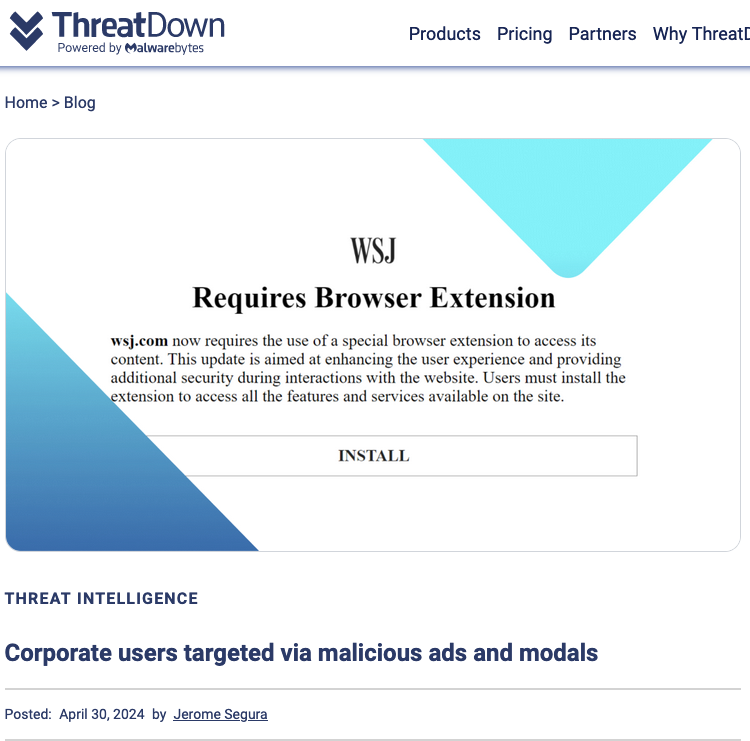

Em 30 de abril, a empresa de segurança Malwarebytes explorou uma extensa operação de malware que visa usuários corporativos da Internet com anúncios maliciosos. Entre os sites usados como iscas nessa campanha estavam sites falsos do Wall Street Journal e da CNN que informavam aos visitantes que eles eram obrigados a instalar uma extensão de navegador da marca WSJ ou CNN (malware). A Malwarebytes descobriu que um nome de domínio central para essa operação estava hospedado em endereços de Internet de propriedade da Stark Industries.

Imagem: ameaçadown.com