Exploit lançado para 0day RCE em roteadores D-Link EXO AX4800

O roteador D-Link EXO AX4800 (DIR-X4860) é vulnerável à execução remota de comandos não autenticados que podem levar ao controle completo do dispositivo por invasores com acesso à porta HNAP.

O roteador D-Link DIR-X4860 é um roteador Wi-Fi 6 de alto desempenho capaz de velocidades de até 4800 Mbps e recursos avançados como OFDMA, MU-MIMO e BSS Coloring que aumentam a eficiência e reduzem a interferência.

O dispositivo é particularmente popular no Canadá e é vendido no mercado global de acordo com o site da D-Link , e ainda tem suporte ativo do fornecedor.

Hoje, a equipe de pesquisadores do SSD Secure Disclosure anunciou que descobriu falhas em dispositivos DIR-X4860 executando a versão de firmware mais recente, DIRX4860A1_FWV1.04B03, que permite a execução remota de comandos (RCE) não autenticada.

“As vulnerabilidades de segurança no DIR-X4860 permitem que invasores remotos não autenticados que podem acessar a porta HNAP obtenham privilégios elevados e executem comandos como root”, diz a divulgação do SSD .

“Ao combinar um desvio de autenticação com a execução de comandos, o dispositivo pode ser completamente comprometido.”

Acessar a porta Home Network Administration Protocol (HNAP) no roteador D-Link DIR-X4860 é relativamente simples na maioria dos casos, pois geralmente é HTTP (porta 80) ou HTTPS (porta 443) acessível através da interface de gerenciamento remoto do roteador.

Processo de exploração

Os analistas de SSD compartilharam instruções de exploração passo a passo para os problemas que descobriram, disponibilizando agora publicamente uma exploração de prova de conceito (PoC).

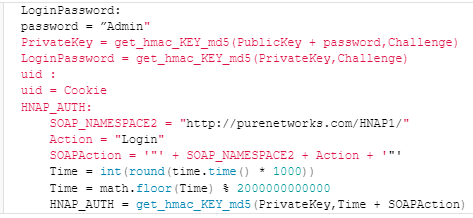

O ataque começa com uma solicitação de login HNAP especialmente criada para a interface de gerenciamento do roteador, que inclui um parâmetro chamado ‘PrivateLogin’ definido como “Nome de usuário” e um nome de usuário “Admin”.

O roteador responde com um desafio, um cookie e uma chave pública, e esses valores são usados para gerar uma senha de login válida para a conta “Admin”.

Uma solicitação de login de acompanhamento com o cabeçalho HNAP_AUTH e o LoginPassword gerado é enviado ao dispositivo de destino, essencialmente ignorando a autenticação.

Fonte: SSD Secure Disclosure

Com acesso autenticado, o invasor explora uma vulnerabilidade de injeção de comando na função ‘SetVirtualServerSettings’ por meio de uma solicitação especialmente criada.

A função vulnerável ‘SetVirtualServerSettings’ processa o parâmetro ‘LocalIPAddress’ sem a devida limpeza, permitindo que o comando injetado seja executado no contexto do sistema operacional do roteador.

A SSD diz que entrou em contato com a D-Link três vezes para compartilhar suas descobertas com o fabricante do roteador nos últimos 30 dias, mas todas as tentativas de notificá-los foram infrutíferas, deixando as falhas atualmente sem correção.

BleepingComputer também entrou em contato com a D-Link com uma solicitação relacionada e ainda estamos aguardando um comentário.

Até que uma atualização de firmware de segurança seja disponibilizada, os usuários do DIR-X4860 devem desabilitar a interface de gerenciamento de acesso remoto do dispositivo para evitar exploração.