DBIR: Explorações de vulnerabilidade triplicam como ponto de acesso inicial para violações de dados

A exploração de vulnerabilidades como etapa inicial de acesso a uma violação aumentou espantosos 180% entre 2022 e 2023.

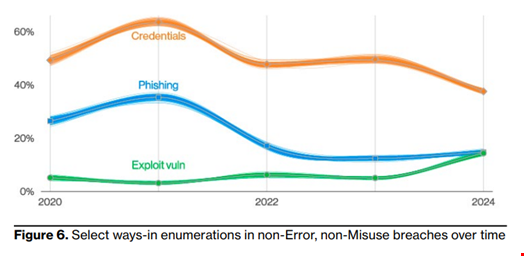

De acordo com o Relatório de Investigações de Violação de Dados (DBIR) de 2024 da Verizon, publicado em 1º de maio, esse método de obter acesso não autorizado que leva a uma violação foi responsável por 14% da entrada de atores mal-intencionados em uma rede. É o terceiro mais utilizado depois do roubo de credenciais e do phishing.

Este crescimento deve-se em parte à exploração da vulnerabilidade MOVEit e a várias outras explorações de dia zero que os agentes de ransomware utilizaram ao longo de 2024, afirma o relatório.

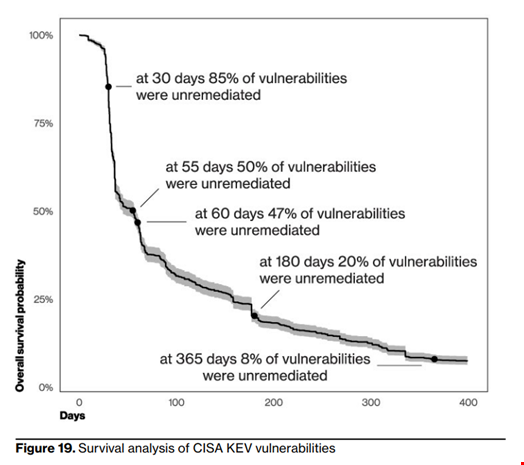

“É realmente preocupante. Mesmo considerando apenas o catálogo de Vulnerabilidades Exploradas Conhecidas (KEV) da Agência de Segurança e Infraestrutura de Cibersegurança dos EUA (CISA), as organizações levam cerca de 55 dias para remediar 50% dessas vulnerabilidades críticas depois que seus patches estão disponíveis – um atraso perigoso”, alertou a Verizon.

“Por outro lado, o tempo médio para detectar a primeira verificação de uma vulnerabilidade CISA KEV é de cinco dias a partir da publicação no banco de dados Common Vulnerabilities and Exposures (CVE) (não a partir da disponibilidade do patch).”

A exploração destas vulnerabilidades também ocorre num momento crítico para a comunidade de segurança de software. Recentemente, o Instituto Nacional de Padrões e Tecnologia dos EUA lutou para manter o Banco de Dados Nacional de Vulnerabilidades (NVD) funcionando, prejudicado por problemas financeiros e de recursos.

O NVD é o repositório de vulnerabilidades mais utilizado em todo o mundo. Ele lista os CVEs relatados e fornece metadados que ajudam a mitigar o risco associado a eles. No entanto, o programa NVD tem enfrentado um sério atraso no enriquecimento de vulnerabilidades desde fevereiro de 2024.

Leia mais: NIST revela novo consórcio para operar banco de dados nacional de vulnerabilidades

Com a prevalência de explorações de vulnerabilidades, a Verizon começou a monitorar ataques à cadeia de fornecimento de software, que aumentaram 68% em 2023 em comparação com 2022.

No total, 15% das violações envolveram terceiros, incluindo guardiões de dados ou parceiros de hospedagem violados e problemas diretos ou indiretos na cadeia de fornecimento de software.

Credencial roubada, principal método de acesso inicial

As credenciais roubadas continuam a ser uma ferramenta popular para os cibercriminosos, sendo o roubo de credenciais o principal método de acesso inicial que leva a uma violação e representa 38% de todas as violações registadas em 2023.

Esta é uma tendência duradoura, já que 31% de todas as violações nos últimos dez anos envolveram roubo de credenciais, disse a Verizon.

O phishing surge como o segundo método de acesso inicial mais utilizado, representando 15% de todos os casos registados pela Verizon em 2023.

“O tempo médio para os usuários caírem em e-mails de phishing é inferior a 60 segundos”, observou a Verizon no relatório.

Humanos não-maliciosos ainda são culpados

Em geral, os seres humanos não-maliciosos ainda estão fortemente envolvidos em violações de dados, com 68% de todas as violações envolvendo um elemento humano não-malicioso. As causas mais comuns são alguém ser vítima de um ataque de engenharia social ou cometer um erro.

“Em ambos os casos, estes problemas poderiam ter sido atenuados através de sensibilização e formação básica em segurança. Esta é uma métrica atualizada no relatório (anteriormente incluiríamos pessoas internas mal-intencionadas) e é aproximadamente igual ao período anterior descrito no DBIR de 2023”, acrescentou a Verizon.

Ransomware e extorsão se misturam em ‘Ramstortion’

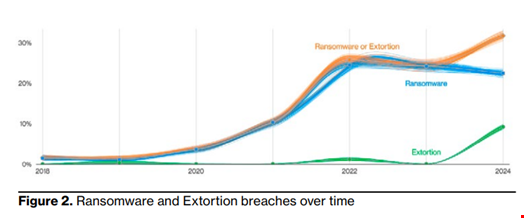

A prevalência do ransomware tradicional diminuiu ligeiramente em 2023, representando 23% de todas as violações.

No entanto, cerca de um terço (32%) de todas as violações envolveram algum tipo de técnica de extorsão, incluindo ransomware.

“O crescimento meteórico dos ataques de extorsão fez com que esta ameaça combinada se destacasse no nosso conjunto de dados. Quando você combina [ransomware] com extorsão, atingimos uma proporção semelhante [à] ‘Ramstortion’ do ano passado”, disse Verizon.

Nos últimos três anos, quase dois terços (entre 59% e 66%) dos incidentes com motivação financeira envolveram ransomware ou algum tipo de extorsão.

Em 2023, a perda média associada a esses tipos de violações foi de US$ 46.000, flutuando entre US$ 3 e US$ 1.141.467 para 95% das queixas criminais feitas ao Internet Crime Complaint Center (IC3) do FBI.

Em comparação, o valor médio da transação para incidentes de comprometimento de e-mail comercial (BEC) em 2022 e 2023 foi de cerca de US$ 50.000.

Este relatório é a 17ª edição do DBIR da Verizon. Resulta de um número recorde de 30.458 incidentes de segurança do mundo real analisados, dos quais 10.626 foram violações de dados confirmadas (mais do dobro do número do ano passado), com vítimas em 94 países.