Malware ‘Agent Tesla’ mirando EUA e Austrália

Nesta série de pesquisas conduzidas pela Check Point Research (CPR), o malware Agente Tesla atua como o vilão principal. É um exemplo de trojan avançado de acesso remoto ( RAT ) especializado no roubo e infiltração de informações confidenciais de máquinas infectadas.

Pesquisa por: Antonis Terefos, Raman Ladutska

Parte I da série E-Crime & Punishment

Introdução

Ao considerar um tema notoriamente famoso e conhecido há bastante tempo, pode parecer que não há mais nada de novo a acrescentar a esta área – todos os caminhos traçados, todas as palavras ditas, todos os “i”s pontilhados. Vale a pena uma investigação para começar? Acontece que existem novas descobertas com informações anteriormente ocultas de significado valioso que podem ser incorporadas ao quadro já pintado.

Este malware pode coletar vários tipos de dados, incluindo pressionamentos de teclas e credenciais de login usadas em navegadores (como Google Chrome e Mozilla Firefox) e clientes de e-mail usados em máquinas infectadas. Agent Tesla é uma família de malware com uma história rica e infame no cenário cibernético: tem sido repetidamente incluída nos relatórios mensais das 10 principais famílias de malware predominantes desde 2020.

Um Agente Mortal (Tesla)

A Check Point Research descobriu uma recente campanha de malware da operação do Agente Tesla dirigida contra organizações americanas e australianas . No dia 7 de novembro de 2023, uma campanha do Agente Tesla começou contra organizações australianas, e o mesmo ator realizou outra campanha visando principalmente entidades australianas. As campanhas de phishing visam principalmente credenciais de e-mail da organização para acessar entidades e realizar outras campanhas, mas com o próximo objetivo, executar as amostras de malware do Agente Tesla. Neste caso, a base de ataque constituiu 62 mil emails . Foram lançadas 2 campanhas de spam subsequentes nos dias 8 e 30 de Novembro.

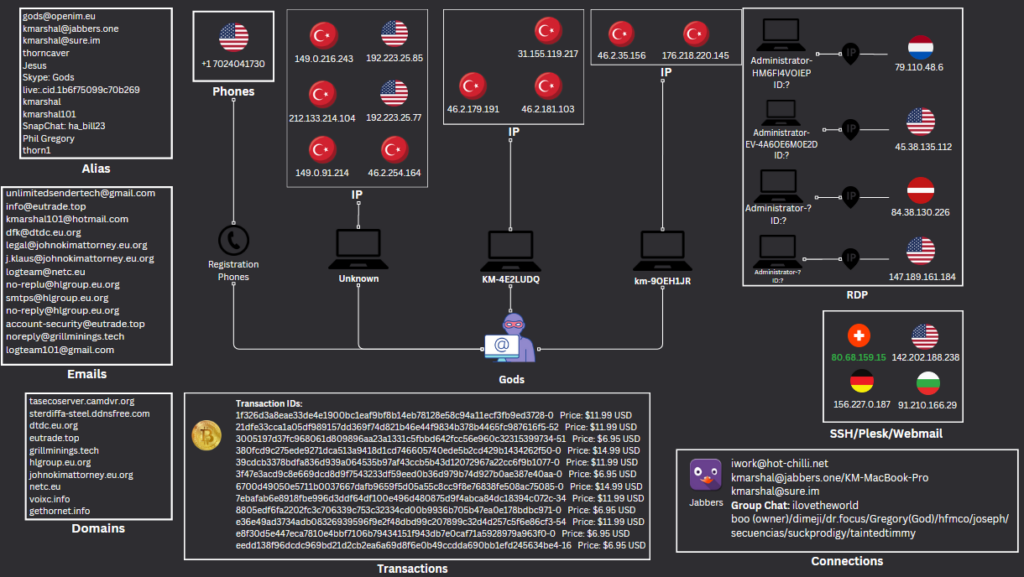

Após uma investigação mais aprofundada, o CPR rastreou a atividade de 2 atores do crime cibernético por trás das operações do Agente Tesla com evidências de estarem conectados entre si:

- Bignosa (principal ator de ameaça)

- Deuses

O ator principal parece fazer parte de um grupo que opera campanhas de malware e phishing, visando organizações, como atestam os bancos de dados de e-mail comerciais dos EUA e da Austrália, bem como indivíduos. Além das campanhas originadas nas vítimas das empresas, o grupo mantém um grande número de servidores, que são utilizados tanto para conexões RDP quanto para campanhas de malware utilizando Round Cube – máquinas separadas são utilizadas para etapas subsequentes nas operações cibernéticas.

As campanhas maliciosas foram todas conduzidas da mesma maneira. Os e-mails de spam são elaborados abusando do correio formal com o tema compra de mercadorias e entrega de pedidos, projetados socialmente de forma a aumentar a probabilidade da vítima clicar no botão e iniciar a cadeia de infecção.

Ao clicar no e-mail, a amostra do Agente Tesla protegida pelo Cassandra Protector é baixada na máquina da vítima e executada. O protetor Cassandra foi projetado para funcionar exclusivamente com amostras .NET e apresenta vários recursos: truques anti-AV e anti-emulação ou assinatura do arquivo resultante com o certificado – para citar alguns. Descreveremos esse protetor com mais detalhes na seção vinculada ao ator “Bignosa”.

A seguir, apresentamos os detalhes da investigação, revelamos pistas que nos permitiram traçar conexões entre diversas informações, detalhar etapas e prazos durante as campanhas maliciosas, vincular os atores entre si e descobrir suas identidades.

Campanhas

As campanhas de malware foram preparadas meticulosamente, em vez de simplesmente iniciar o spam com um único clique. O diagrama abaixo mostra os tempos de preparação e as etapas de execução:

Os textos de phishing usados nessas campanhas parecem ter sido retirados dos seguintes sites:

Campanhas de malware de 7 a 8 de novembro

No dia 7 de novembro, o principal ator de ameaças “Bignosa” lançou uma campanha de malware visando mais de 11.000 empresas australianas. O ator possui bancos de dados de e-mail focados em diferentes alvos de ataque e, para esta campanha, foram escolhidos destinatários australianos:

- Empresas dos EUA (“Banco de Dados dos EUA 2.txt”)

- Empresas da AU (“AU B2B Lead.txt”/”Australia Mail list.doc”)

- Educacional (“Edu Email.txt”)

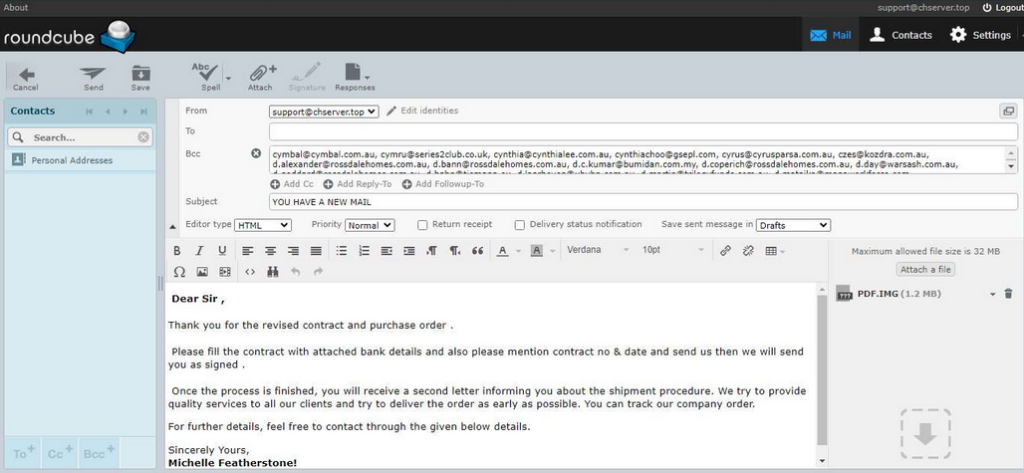

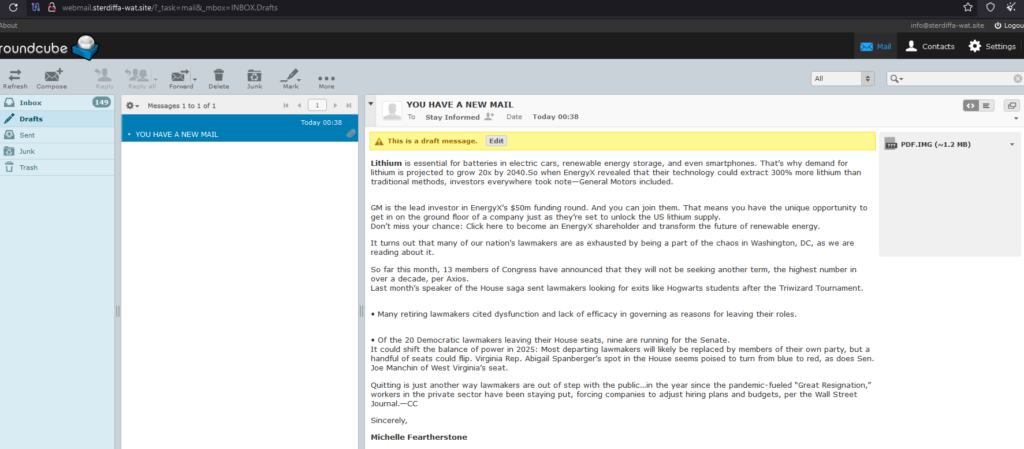

A campanha foi realizada por “Bignosa” através do e-mail support@chserver.top com anexo PDF.IMG, que é uma amostra do Agente Tesla disfarçado, protegido pelo Cassandra Protector.

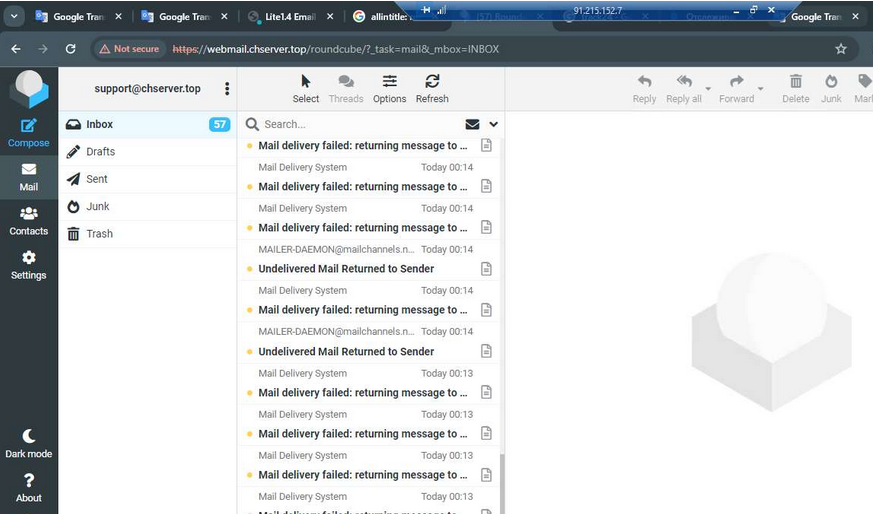

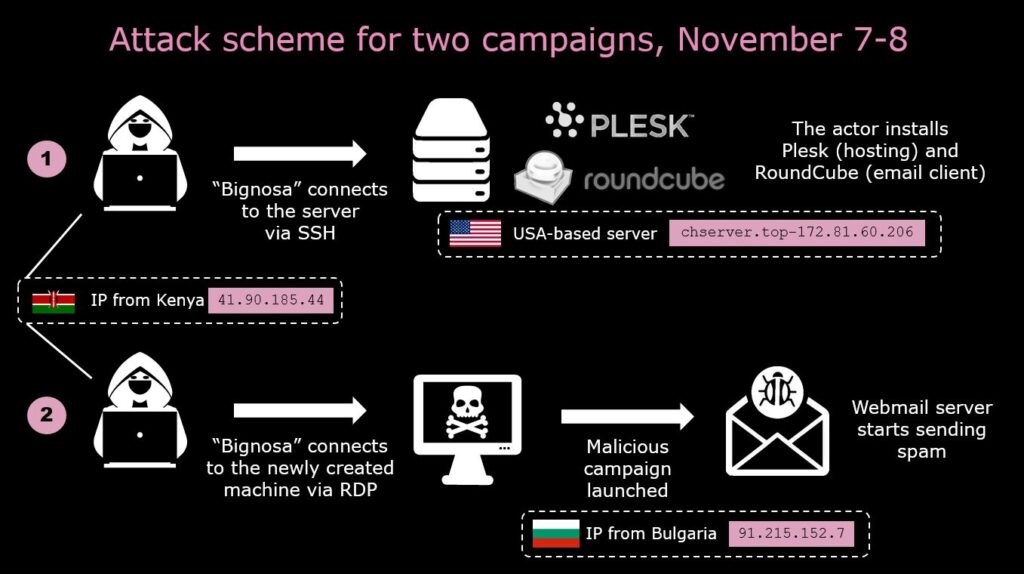

O servidor chserver.top-172.81.60.206é um servidor que pertence ao ator, ele instalou o Plesk e o Round Cube para realizar a campanha no dia anterior às 19:57:46. “Bignosa” conectou-se a ele com SSH usando um IP do Quênia 41.90.185.44. O ator usou RDP para se conectar à máquina 91.215.152.7, fez login no Webmail e lançou a campanha de spam.

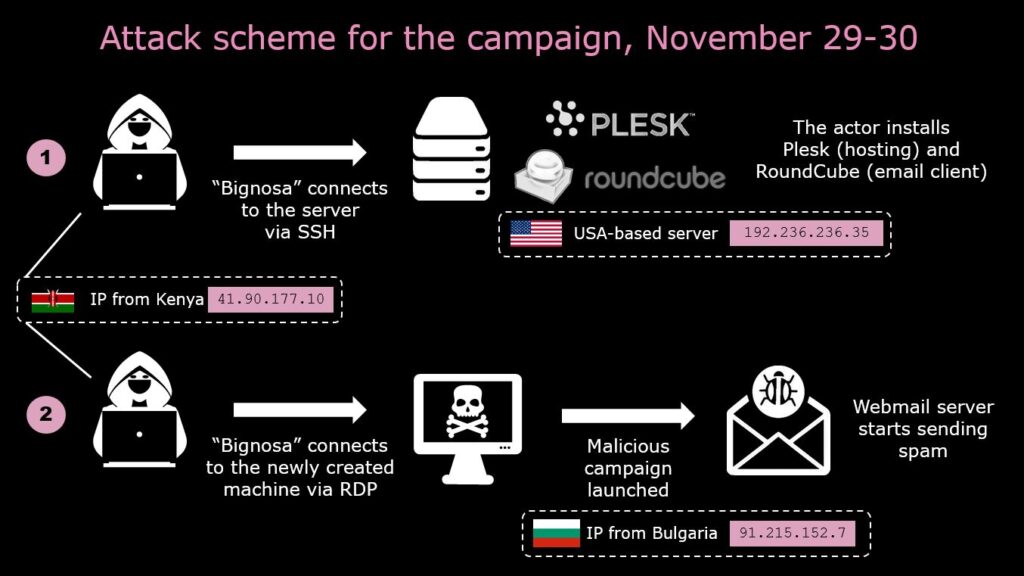

O esquema principal desta operação é mostrado no diagrama abaixo:

Campanha de malware de 29 a 30 de novembro

No dia 29 de novembro, o agente da ameaça 41.90.177.10conectou-se via SSH 192.236.236.35e instalou o Plesk & Round Cube mais uma vez. Usando sua conexão RDP búlgara, 91.215.152.7ele criou um endereço de e-mail e fez login no Webmail. Por volta das 16h, a máquina estava pronta para a campanha.

No dia 30 de novembro, “Bignosa” executou a campanha visando diversas organizações na Austrália e nos Estados Unidos. O arquivo anexado era mais uma vez um Agente-Tesla com os mesmos C&C da campanha no início do mês.

O esquema principal desta operação é mostrado no diagrama abaixo:

Os esquemas são semelhantes nas duas campanhas, exceto pelos endereços do servidor onde o Plesk e o RoundCube foram instalados – essas são as únicas diferenças entre os ataques.

Cassandra Protetora

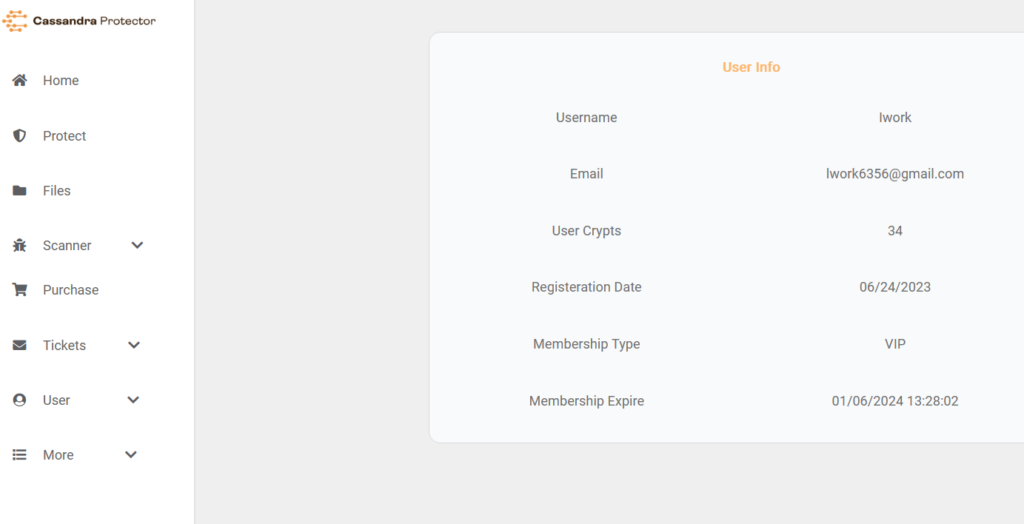

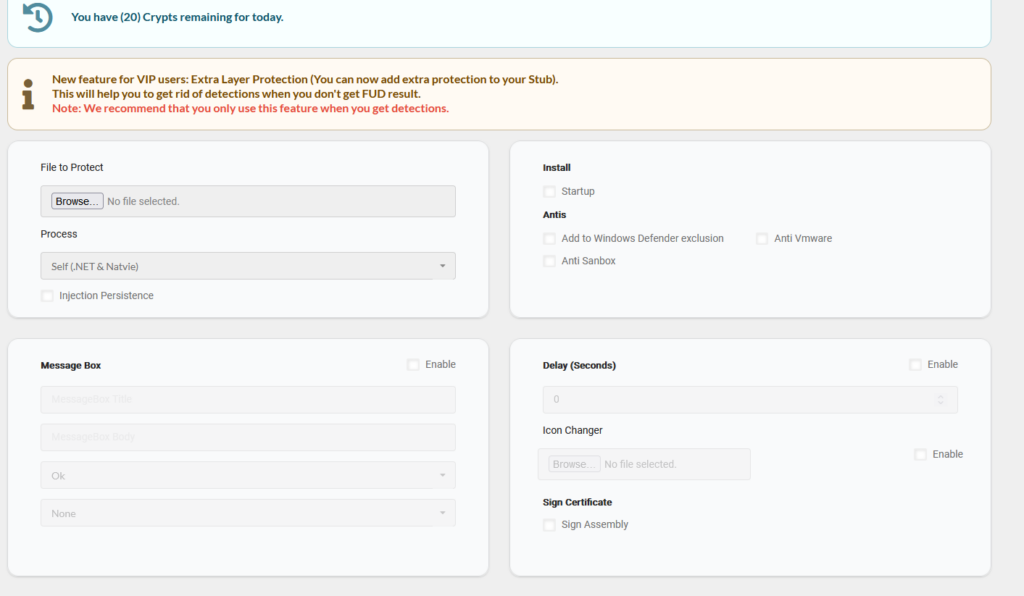

Durante ambas as campanhas “Bignosa” utilizou Cassandra Protector para ofuscar o código inicial das amostras e posteriormente converter os executáveis em ISO. O ator é cliente de Cassandra Protector desde 24/6/2023 (com aquele e-mail específico):

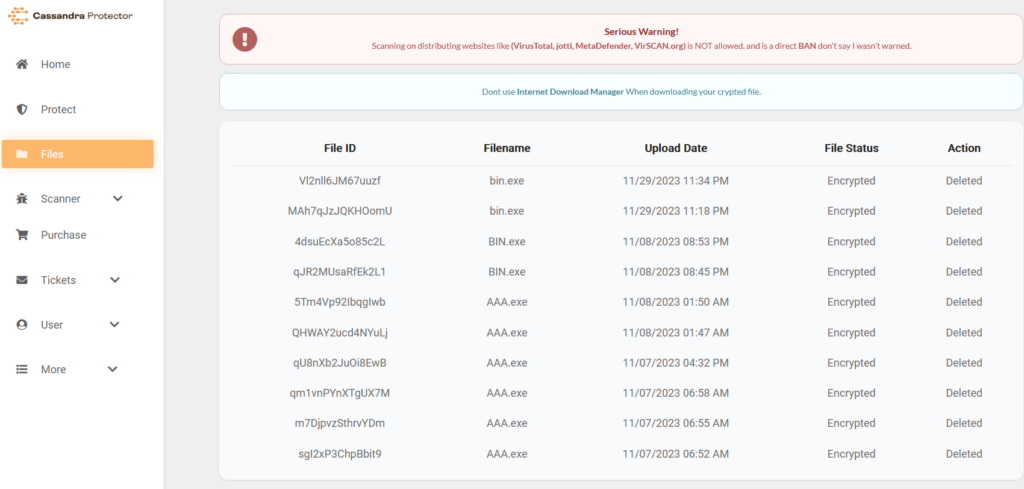

Cassandra Protector foi usado para “proteger” 67 amostras:

Cassandra Protector oferece suporte apenas a amostras .NET e fornece diversas funcionalidades, como (conforme descrito no site de vendas):

- Método de injeção.

- Método de persistência.

- Antivírus e emulação.

- Atrasando a execução.

- Assinatura protegida com Certificado.

- Mudança de ícone.

- Caixa de mensagem pop-up com texto personalizado.

- Recursos de montagem personalizada.

- Crie e execute o downloader.

- Opções de proteção.

Cassandra Protector permite que o usuário final escolha um arquivo a ser baixado e/ou executado após o lançamento, permite configurar o tempo de suspensão antes de continuar a execução e escolher uma caixa de mensagem falsa a ser mostrada.

Nos bastidores, o Protetor tem a capacidade de se colocar à exclusão do Defensor por meio de Powershell:Add-MpPreference –ExclusionPathcomando. Ele pode se copiar para a pasta “AppData”, definir o arquivo como hidden/systeme definir uma nova ACL (Lista de Controle de Acesso). Para persistência, Cassandra Protector adiciona o arquivo às Tarefas Agendadas.

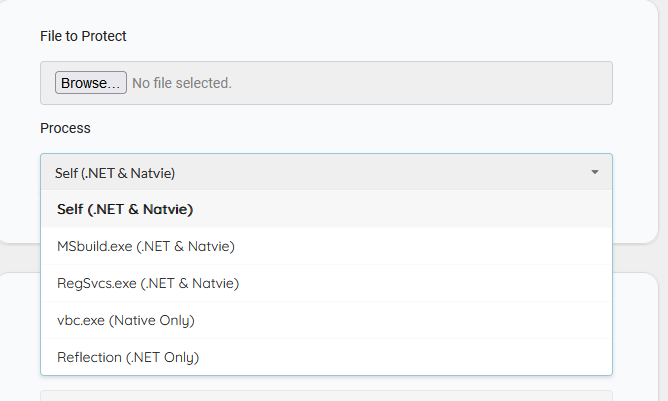

A opção de injeção também é configurável, pode ser um PE Hollowing ou .NET Reflection para si mesmo:

Depois que a amostra foi “protegida”, o ator usou o ISO Burner para converter o .NET em um arquivo ISO com extensão “.img” e anexou o arquivo resultante em e-mails de spam.

Atores de ameaças

Cobrimos os aspectos técnicos das campanhas; agora examinaremos os perfis dos atores de ameaças vinculados a essas campanhas, começando pelo principal – “Bignosa”.

Ator da primeira ameaça – Bignosa

O Ator de Ameaças “ Bignosa ” esteve por trás das campanhas descritas. “Bignosa” parece ter usado o Agente Tesla há algum tempo e também realizado ataques de phishing no passado.

Este ator usa outro pseudônimo, bem como um nome que indica sua origem. O apelido também observado foi Nosakhare que é de origem nigeriana e significa “O que Deus disser será/é destino” .

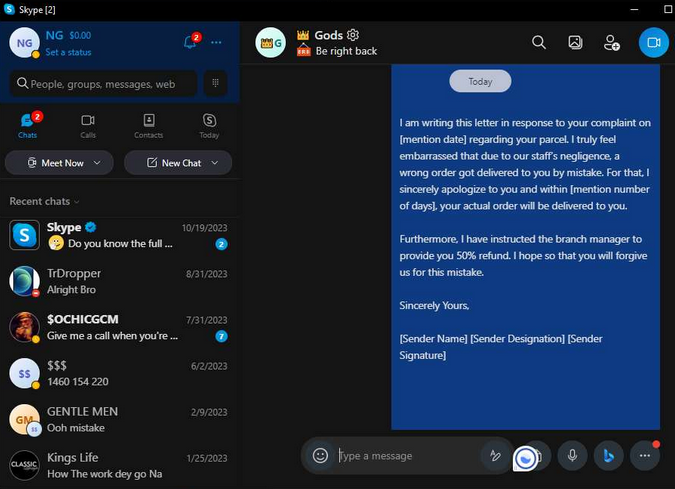

A descrição adicional do perfil está intimamente ligada ao outro ator de ameaças que parece estar ajudando “Bignosa” a supostamente dar os primeiros passos no mundo do malware nos direitos de alguém aparentemente mais experiente. O apelido do outro Ator de Ameaça é “Deuses”. Um exemplo brilhante da interação entre os dois é mostrado no trecho do Skype onde “Bignosa” recebe conselhos dos “Deuses” ( live:.cid.1b6f75099c70b269) sobre qual texto malspam usar para a campanha.

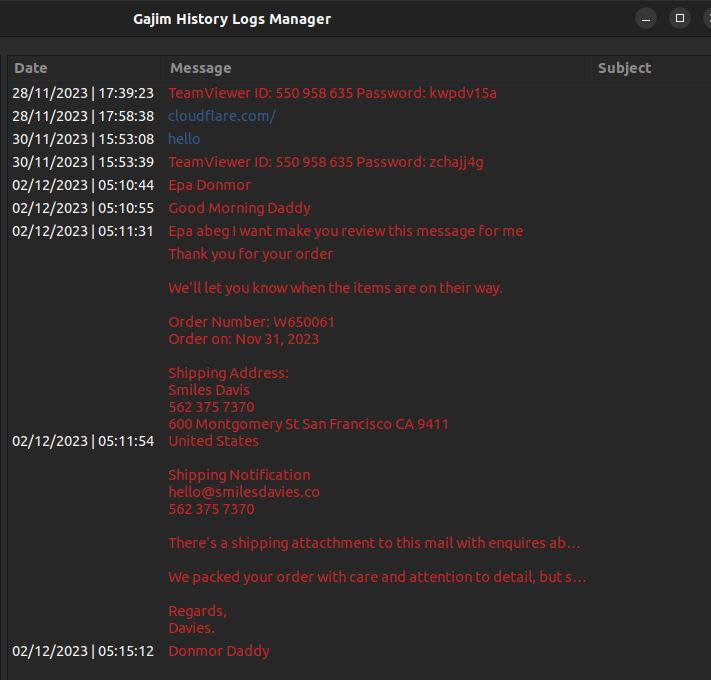

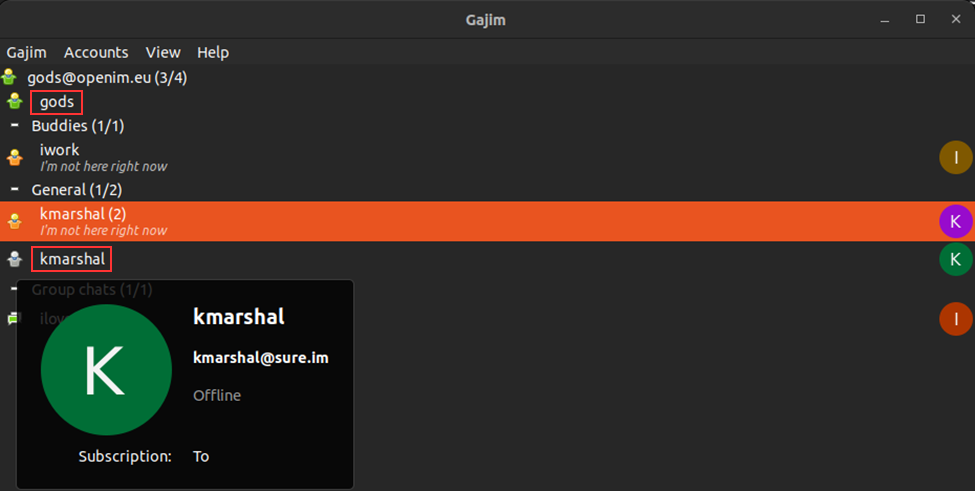

Observou-se que os atores se comunicavam via Jabber – um serviço de mensagens instantâneas por meio de um protocolo aberto usado desde 1999 – onde, em vários casos, “Bignosa” não foi capaz de limpar sua máquina das infecções de teste do Agente Tesla e forneceu uma equipe Acesso do visualizador a “Deuses” para assistência na limpeza da máquina.

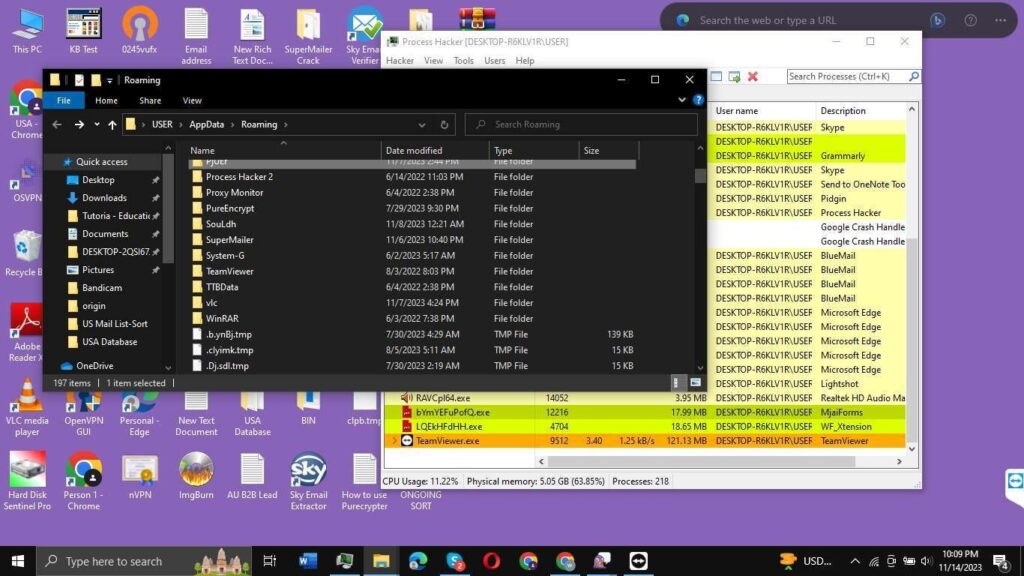

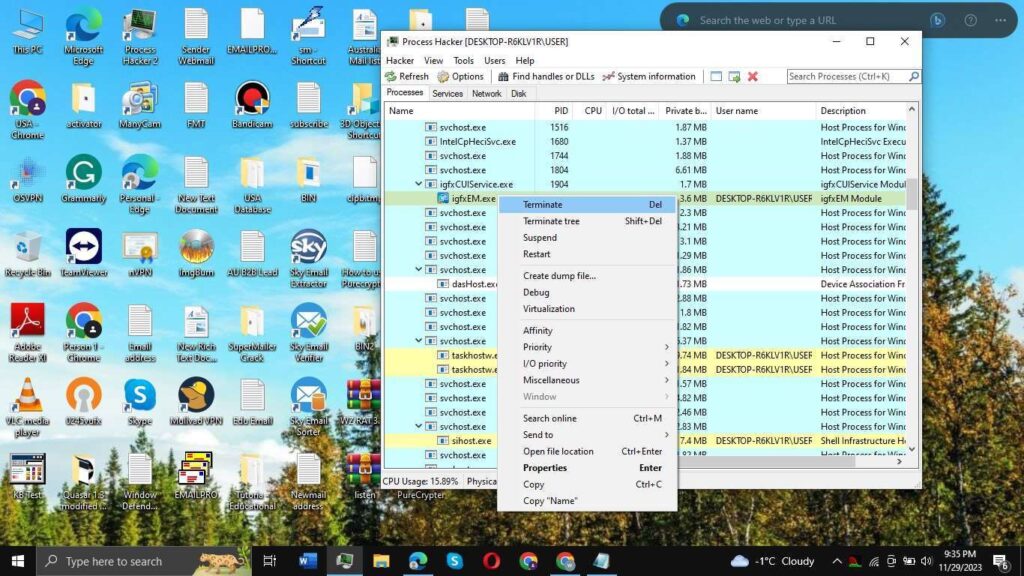

A captura de tela a seguir mostra como “Deuses” se conectaram via Team Viewer à máquina “Bignosa” para remover a infecção do Agente Tesla:

Inicialmente, consideramos a colaboração entre “Bignosa” e “Deuses” apenas na forma de um modelo de “aluno-mentor”. No entanto, descobertas posteriores sugerem uma colaboração mais estreita entre os dois atores e mostram evidências de que atuam como um grupo. Voltaremos a isso depois de examinarmos mais de perto o perfil do ator da ameaça de “Deus” na próxima seção.

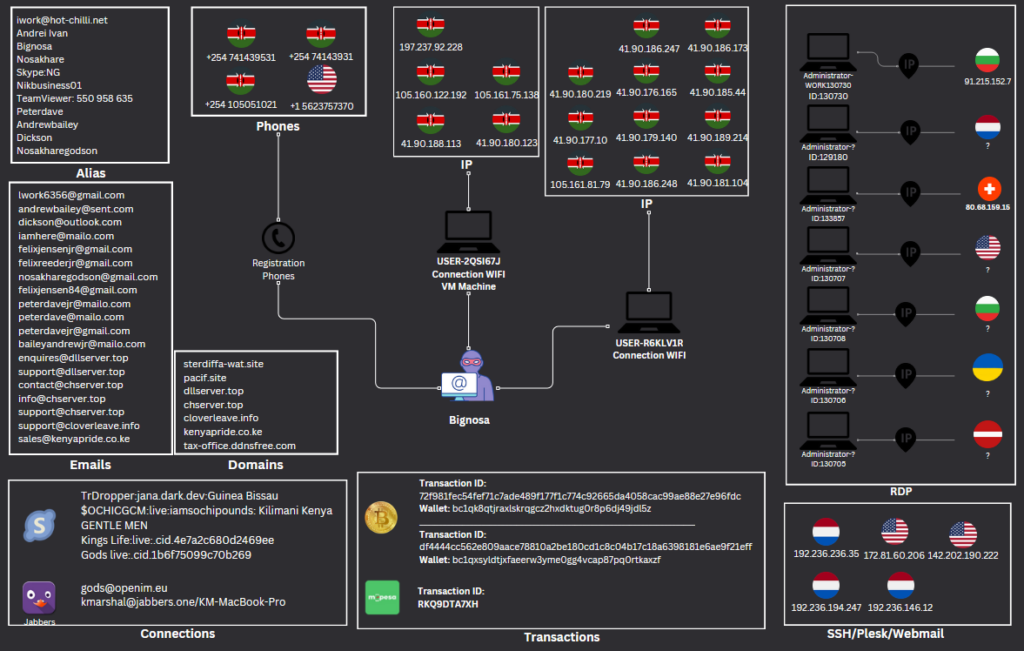

Resumimos as informações mapeadas às atividades da “Bignosa” no diagrama abaixo:

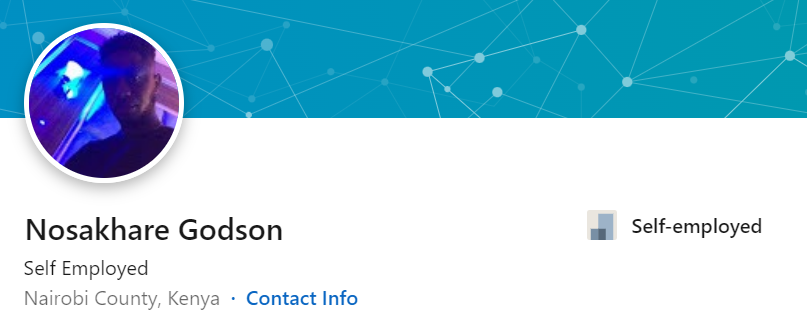

De acordo com o nome “Nosakhare” que foi usado pelo autor da ameaça, a sigla “NG” no Skype, vestígios quenianos nas campanhas maliciosas e várias outras pistas – podemos concluir que estamos lidando com um homem queniano Nosakhare Afilhado. Existe um perfil no LinkedIn revelando a foto desta pessoa:

Outros pontos interessantes para adicionar ao seu perfil vêm do exame de sua área de trabalho RDP:

Podemos identificar três outras famílias de malware neste desktop: Quasar , Warzone e PureCrypter . Quasar e Warzone estão disponíveis em acesso público, e Quasar é até de código aberto, então o sufixo “modificado” no nome da pasta implica que o código do malware pode ser editado para atender às necessidades do ator. Há um tutorial em um arquivo separado que descreve o uso do PureCrypter.

Existem arquivos separados com os e-mails de clientes australianos e diversos, bem como toda a pasta com as vítimas dos EUA. Grammarly também faz parte do kit de ferramentas do ator em suas atividades de spam. SuperMailer é visto como (provavelmente) a ferramenta de teste, pois não foi usado nas campanhas maliciosas. O aplicativo não foi comprado, como evidenciado pelo crack, pois também é visto no desktop – provavelmente para economizar dinheiro sempre que possível e obter o máximo lucro com atividades maliciosas. Outra evidência de pirataria é a pasta com o nome “ativador”.

Familiarizados com o ator principal, é hora de investigar as atividades daquele que usa o pseudônimo de “Deuses” – o mentor de “Bignosa”.

Segundo ator de ameaça – Deuses/Kmarshal

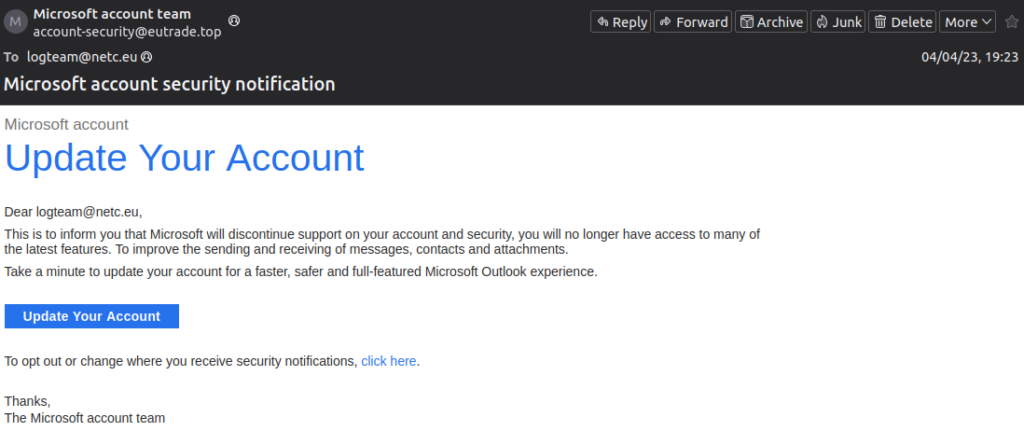

Este Threat Actor tem realizado ataques de phishing desde março de 2023 e depois fez a transição para operações de malspam e malware por volta de junho de 2023. Esses ataques de phishing parecem ter relatado os dados para “ logteam@netc.eu ”:

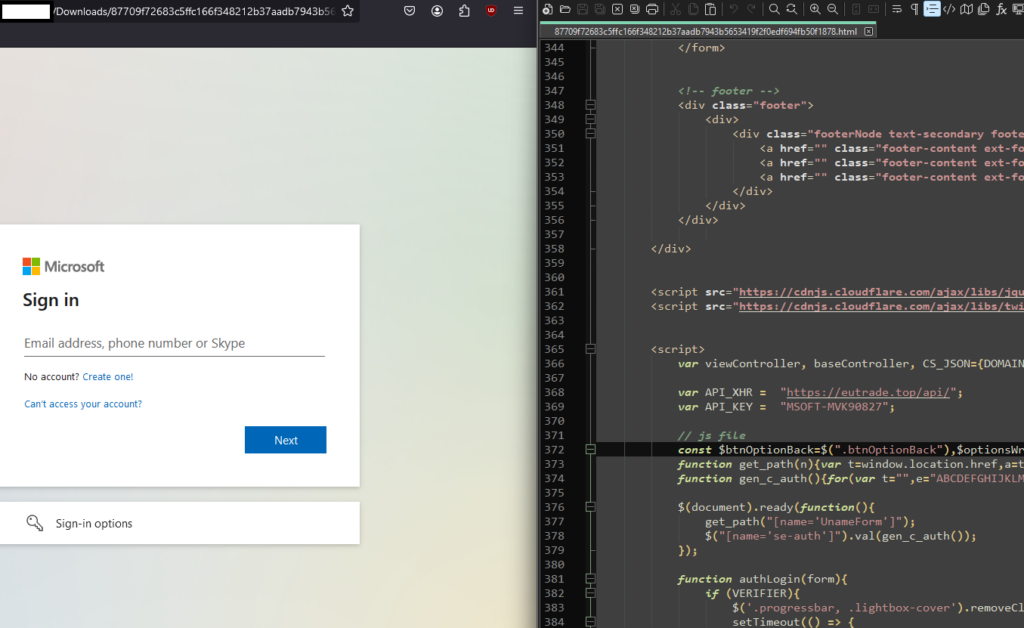

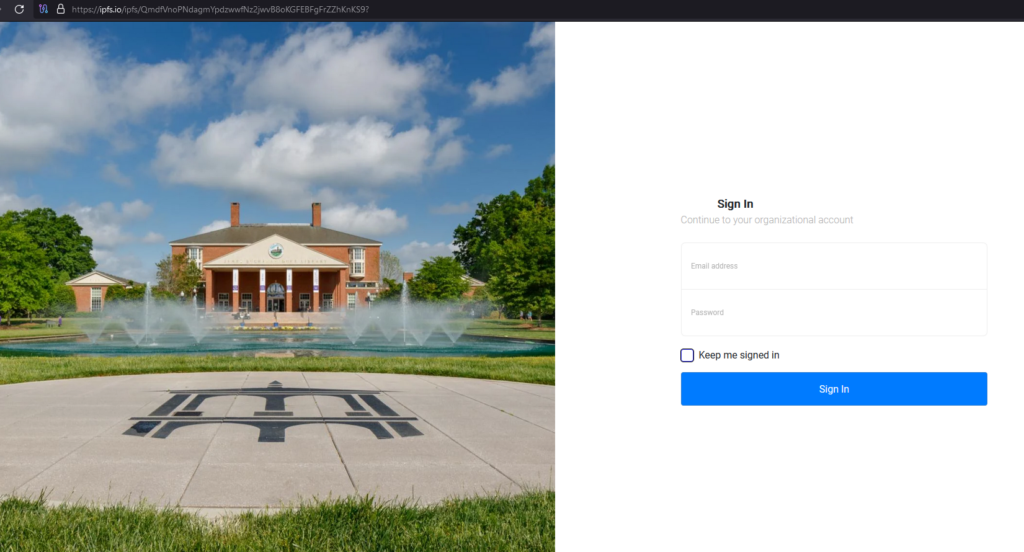

A campanha realizada por volta de junho de 2023 envolveu vários serviços amplamente utilizados, sendo o formulário de login da Microsoft um dos exemplos vívidos:

No dia 15 de agosto “Gods” parece ter realizado uma campanha de malware conectando-se via RDP ao servidor VDS 79.110.48.6e depois ao Webmail. Esta campanha teve como alvo um conjunto de empresas australianas e britânicas que também usavam o “Agente Tesla”.

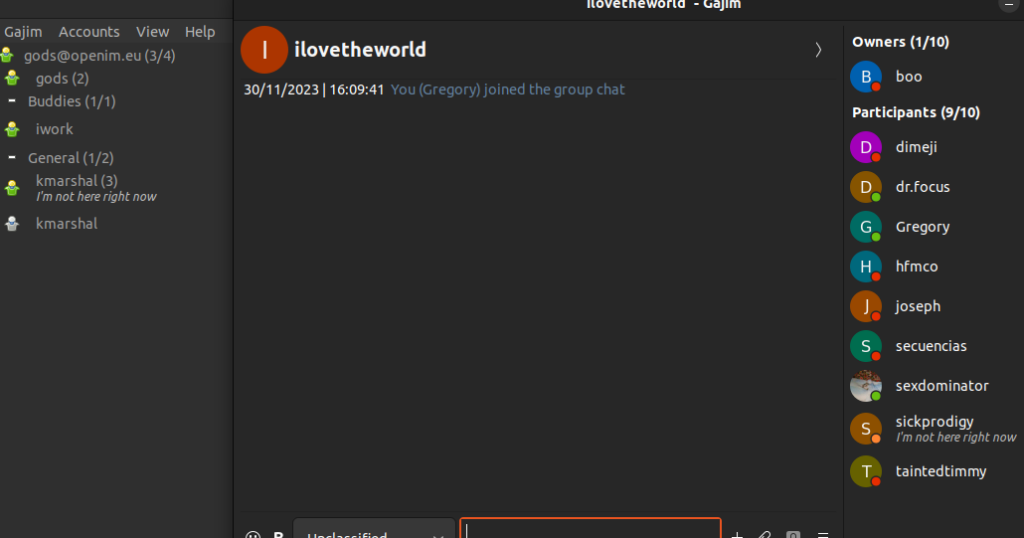

Este ator usa dois apelidos com mais frequência do que os outros – “Deuses” e “Kmarshal” – conforme presente no relato Jabber do ator ameaçador:

Este facto permite-nos potencialmente supor que poderia haver pelo menos duas pessoas por trás deste ator de ameaça. No entanto, descobertas futuras provaram que todos os apelidos pertenciam a uma pessoa. Vejamos as pistas que reunimos sobre esse ator ameaçador.

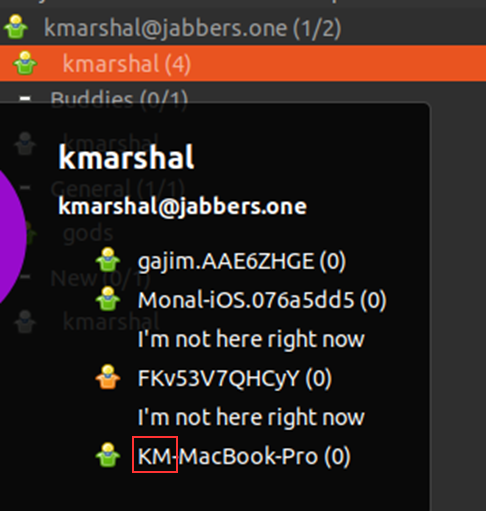

Identificamos que duas máquinas relacionadas a “Deuses” possuíam nomes de usuário com prefixos “ km ” e “ KM ”:

Uma das máquinas tem o nome “ KM-MacBook-Pro ”. Ele faz parte de um grupo de bate-papo no Jabber onde estão presentes outros 10 contatos:

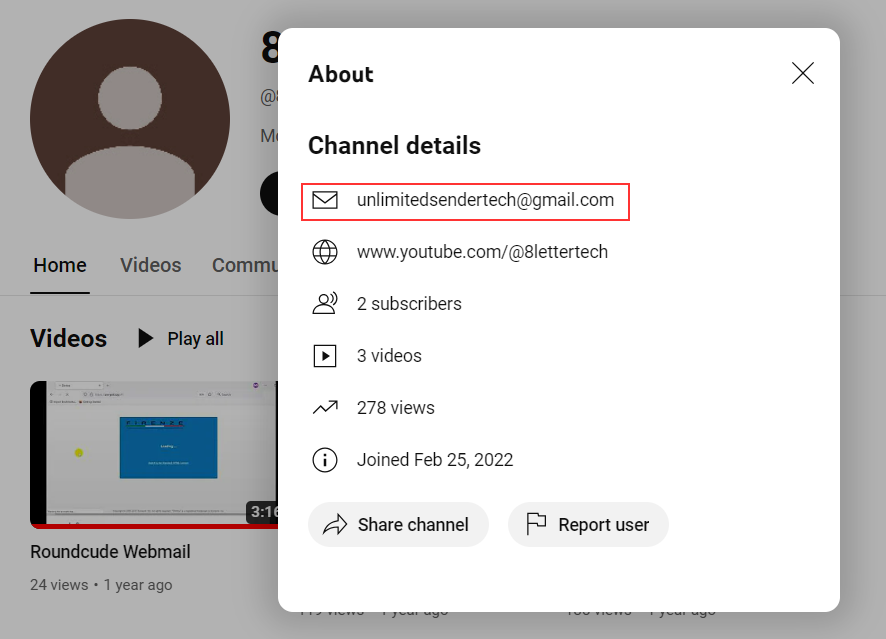

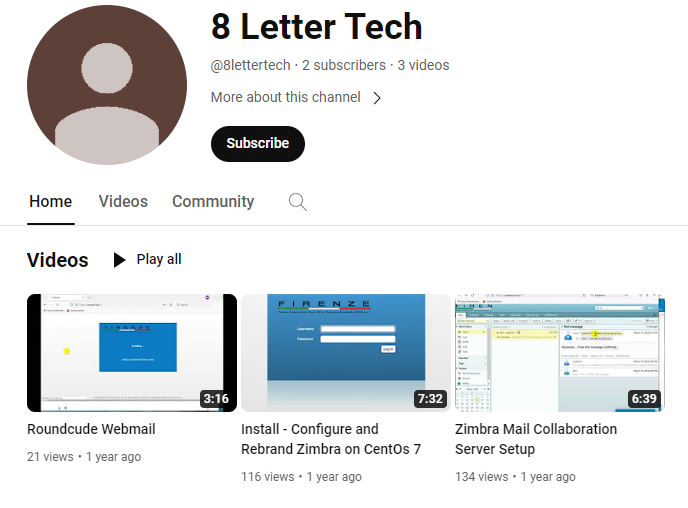

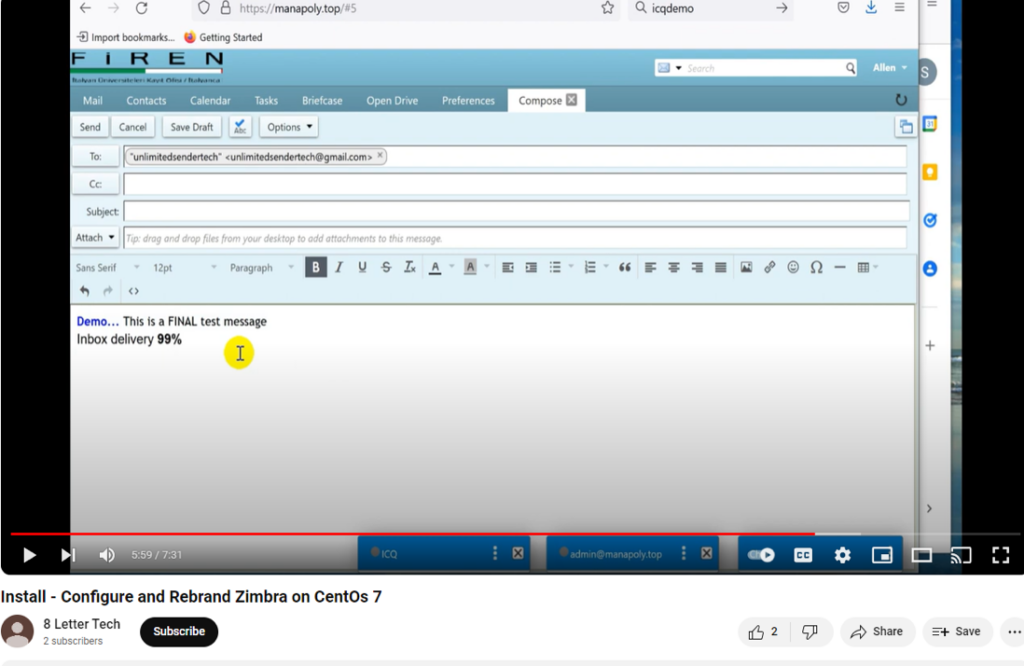

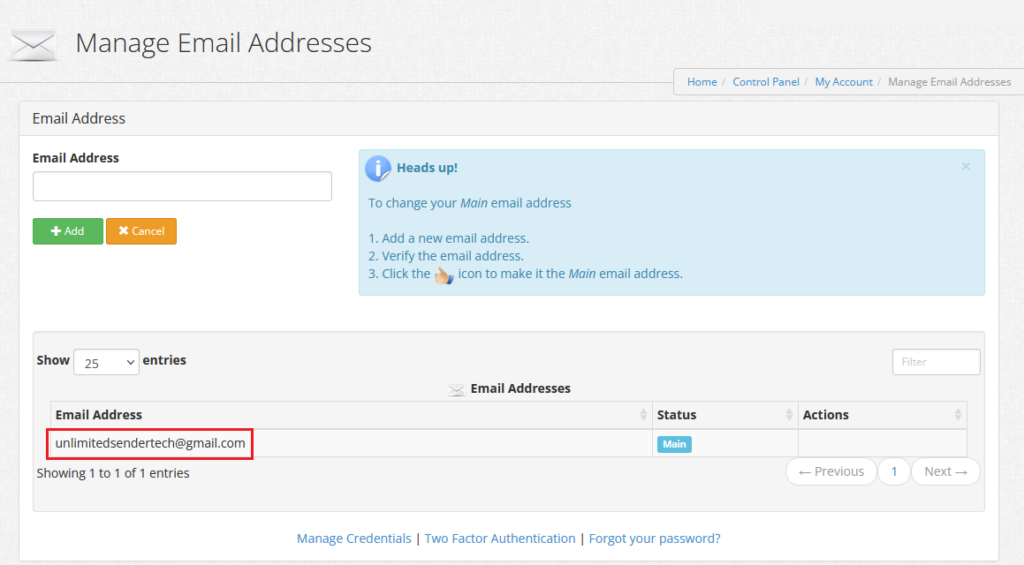

Descobrimos que o e-mail usado pelo ator de ameaça “Deuses” – unlimitedsendertech@gmail.com– parece ser o mesmo do canal do YouTube “8 Letter Tech” :

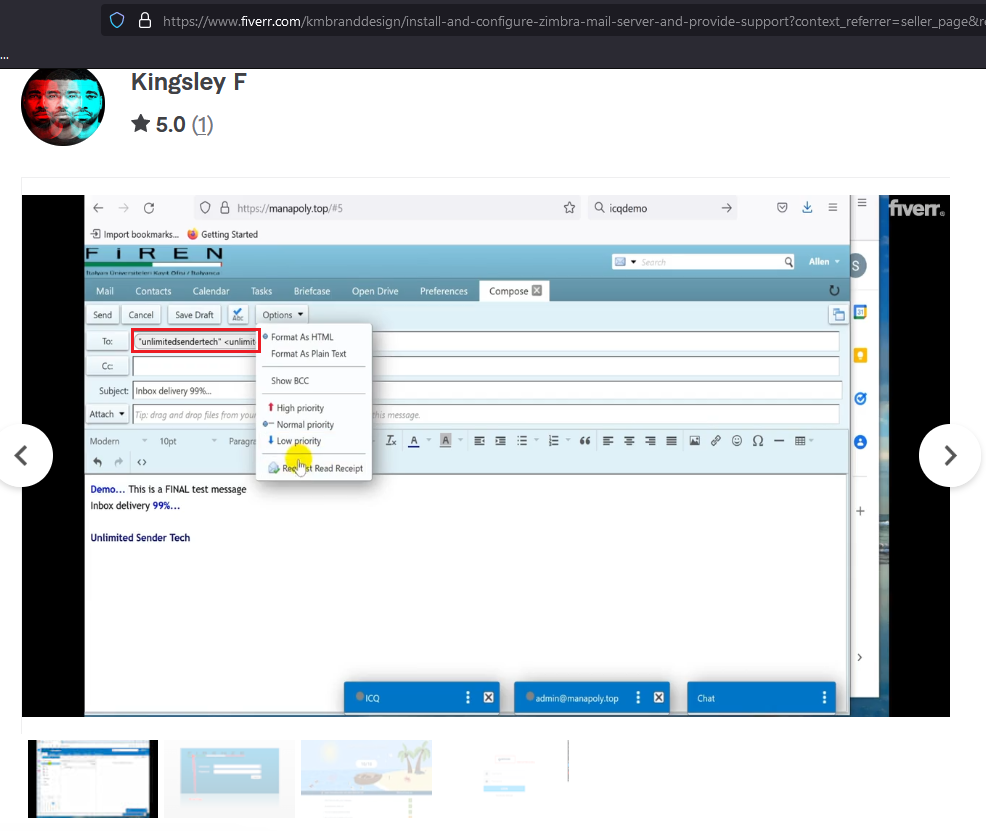

Este canal contém vídeos sobre como configurar o RoundCube e o Zimbra Mail:

O mesmo e-mail aparece em um dos vídeos do canal:

Tudo isso significa que o canal está diretamente relacionado ao ator da ameaça “Deuses”.

Infelizmente, esses fatos não nos ajudaram a desanonimizar o ator. Neste ponto, decidimos resumir todos os dados que tínhamos sobre ele:

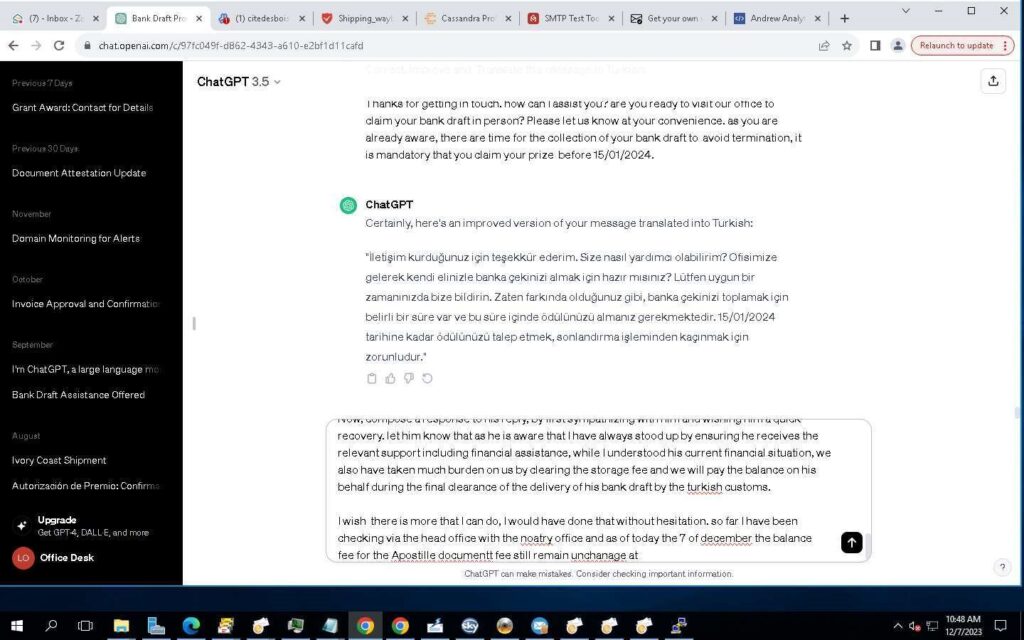

O fato interessante é que embora existam muitos endereços IP turcos. Estes endereços estão provavelmente ligados ao passado do ator, onde ele deve ter estudado na universidade turca – como evidenciado pelas nossas descobertas posteriores. O ator não fala turco e usa ChatGPT por meio de uma máquina RDP para traduzir mensagens de spam para este idioma:

Antes de prosseguirmos com a desanonimização de “Deuses”, vamos primeiro investigar uma ligação estreita entre “Bignosa” e “Deuses”, estendendo-se mais do que uma relação “aluno-mentor”.

Colaboração entre os “Bignosa” e os “Deuses”

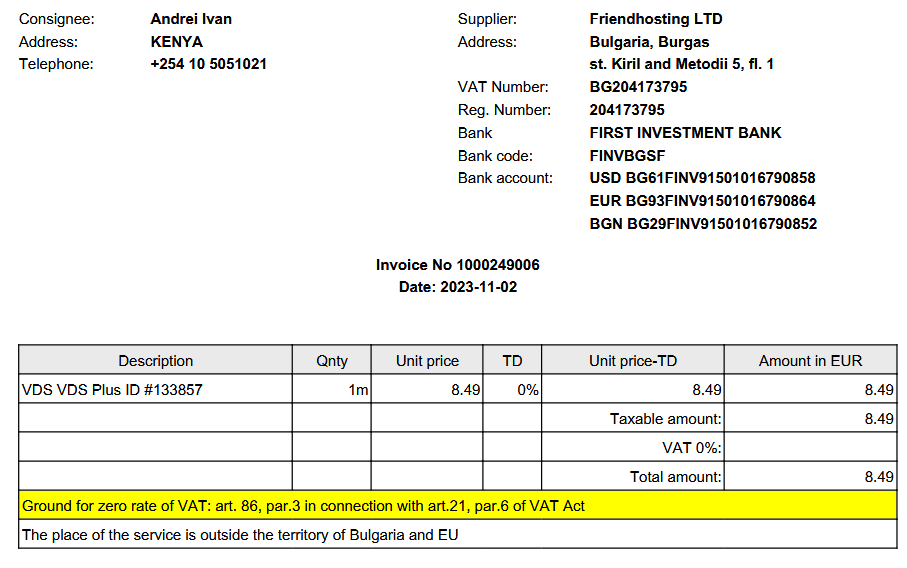

Consideremos o seguinte recibo, que é VDS pago por “Bignosa” sob um de seus pseudônimos, “Andrei Ivan”:

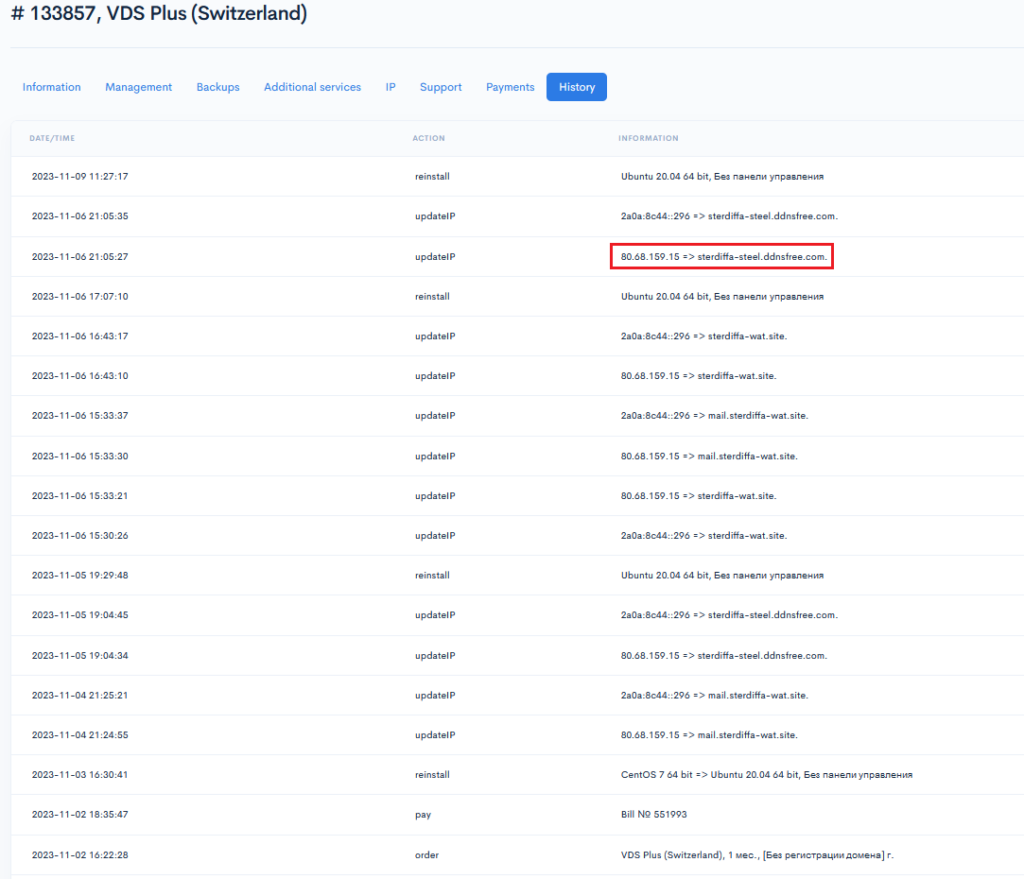

Como observação lateral, o mesmo número de telefone do recibo é usado para 2FA para sua conta “profissional” do Gmail. O que despertou nosso interesse além desse fato foi o histórico das operações da conta VDS:

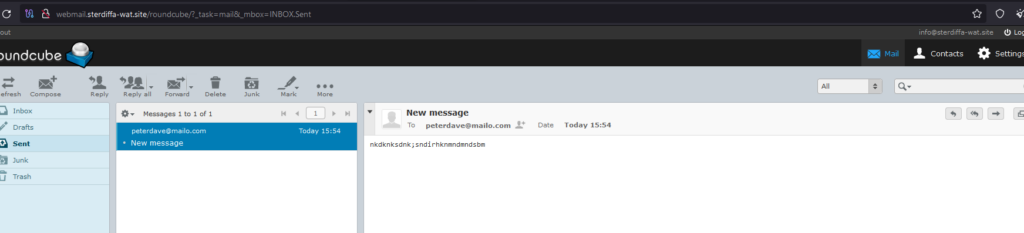

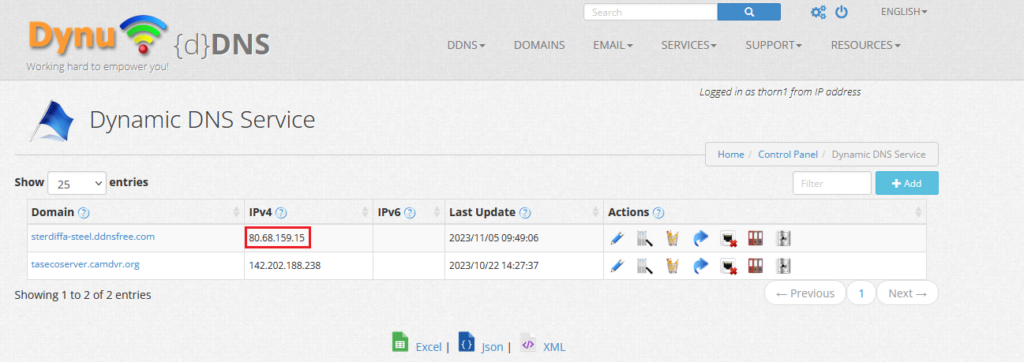

Localizamos o site “sterdiffa-steel.ddndsfree.com” que tem seu IP definido como aquele usado pelos “Deuses” – 80.68.159.15:

Sabemos que este IP pertence a “Deuses” pelo fato do e-mail utilizado no serviço DynuDNS ser aquele vinculado a ele:

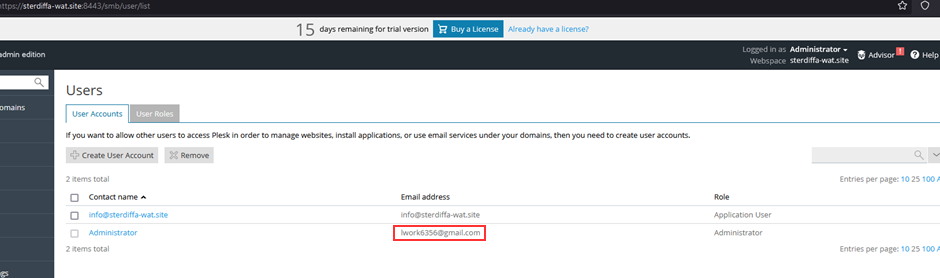

Além disso, detectamos uma mudança de administrador. A princípio, o e-mail do administrador foi configurado para o endereço utilizado por “Bignosa” – “ lwork6356@gmail.com ”:

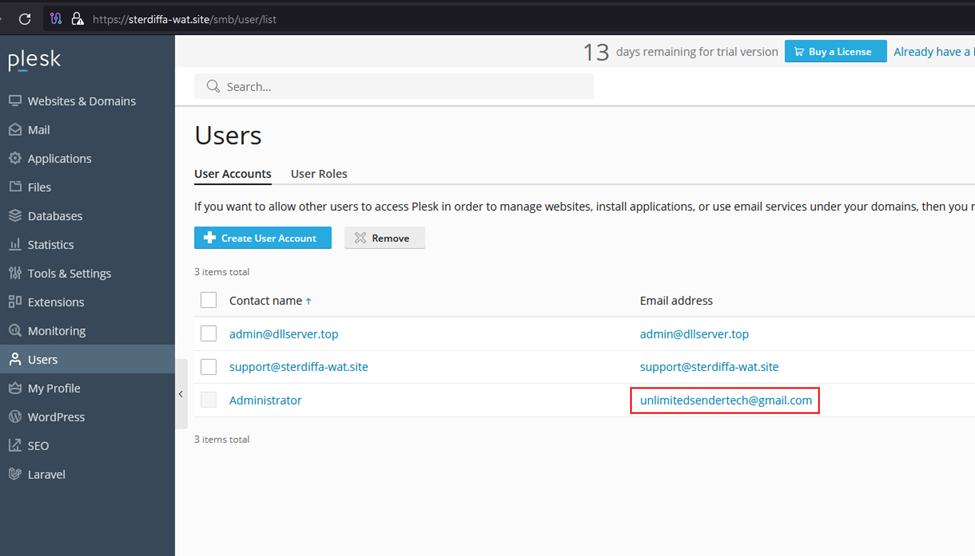

Dentro de 2 dias, esta instância do Plesk “mudou” de mãos e ficou sob o governo dos “Deuses” com seu endereço “ Unlimitedsendertech@gmail.com ”:

Conseguimos vincular a colaboração deles já em março de 2023, quando eles realizaram ataques de phishing direcionados a credenciais de e-mail. As primeiras indicações para o uso de malware em suas campanhas parecem ser de junho de 2023.

Outras conexões e desanonimização via mídia social

No decorrer da investigação, vimos relações nesses ataques com os seguintes apelidos inéditos:

- GODINHO

- TAMEGURUS

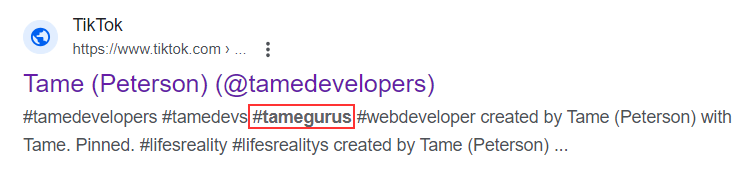

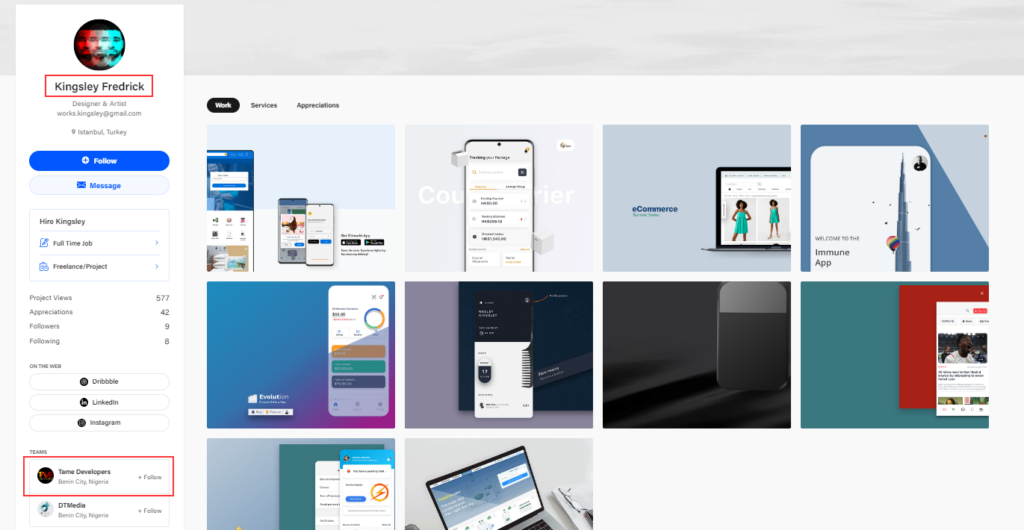

Vamos nos concentrar no 2º porque é crucial para a pesquisa, como acabou sendo. TAMEGURUS parece estar relacionado a Tamedevelopers de acordo com a pesquisa no Google:

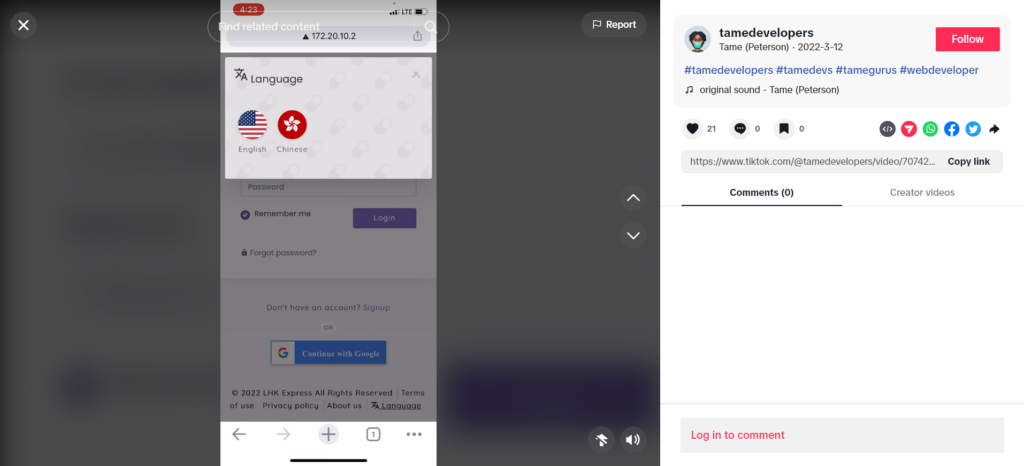

Apenas um vídeo da rede TikTok possui essa tag, e neste vídeo o autor fala sobre um projeto web em andamento para o trabalho legítimo do ator em relação aos clientes chineses:

É importante ressaltar que esta atividade não está relacionada com a maliciosa, pelo contrário, faz parte deste trabalho legítimo, um projeto de web design relacionado à China, daí vemos esta ligação.

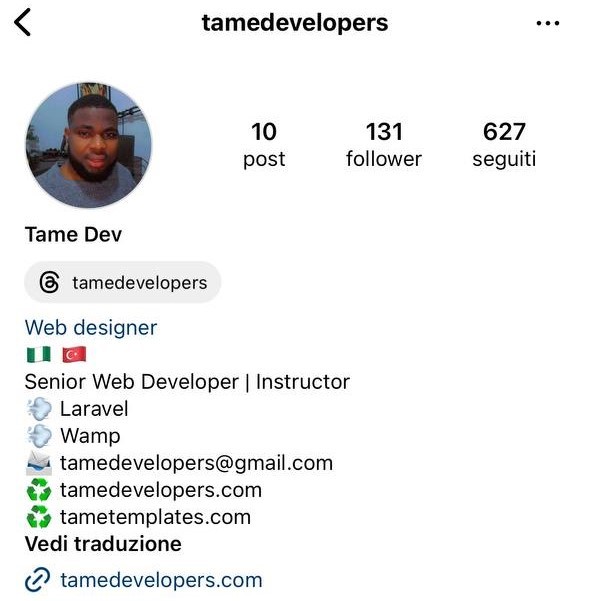

Em outra rede social, o Instagram, encontramos o relato de “tamedevelopers”, que é um Web Designer da Nigéria de alguma forma conectado à Turquia:

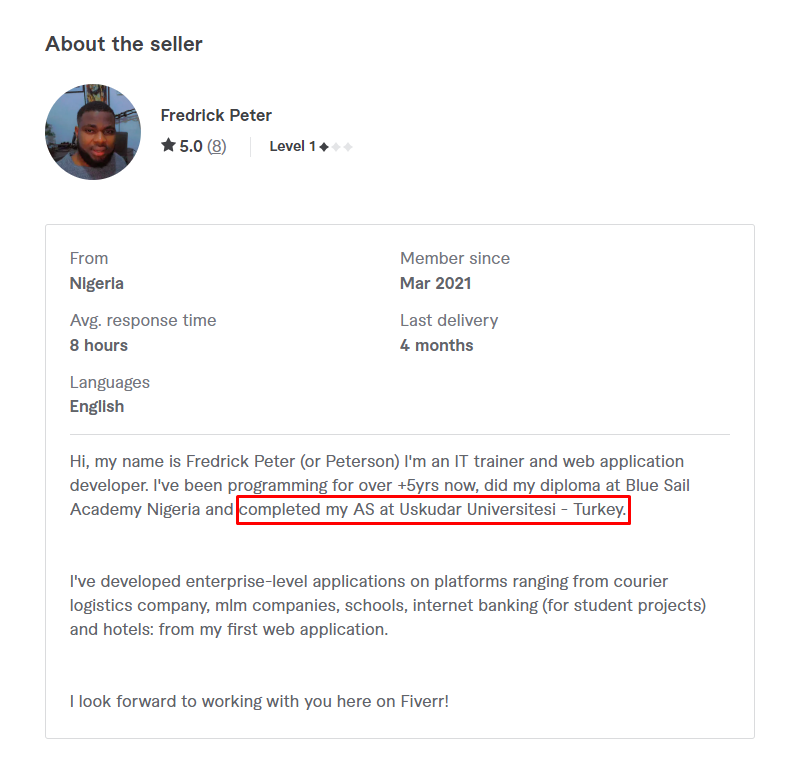

Anteriormente, vimos que muitos endereços IP turcos estavam conectados a “Deuses”. A conta de @Tamedevelopers na rede social Fiverr, onde ele atende pelo nome de Fredrick Peter, demonstra a pista para tal conexão: ele estudou na Universidade Turca, e o ator ameaçador “Deuses” provavelmente também estudou lá:

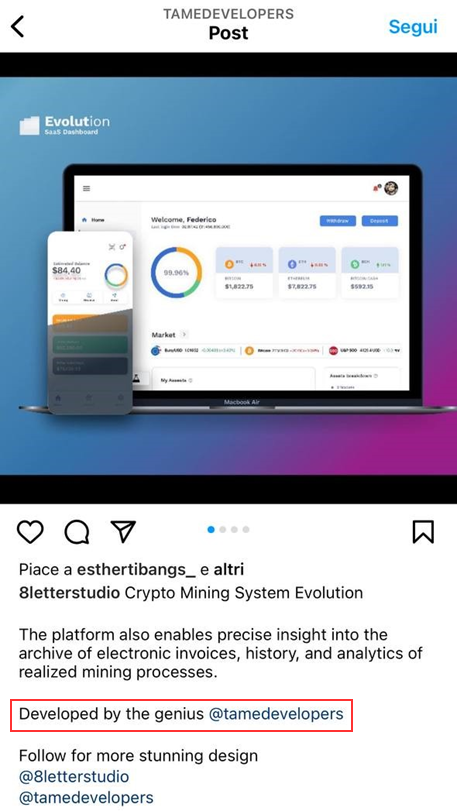

@Tamedevelopers é seguido por outra conta do Instagram @8LetterStudio (lembre-se que “8 Letter Tech” é o canal do YouTube), onde foi feita uma postagem mencionando-o:

@8letterstudio, por sua vez, está sendo seguido por outro nome conhecido – @king_kmarshal (King KM), que é frequentemente usado por “Deuses”:

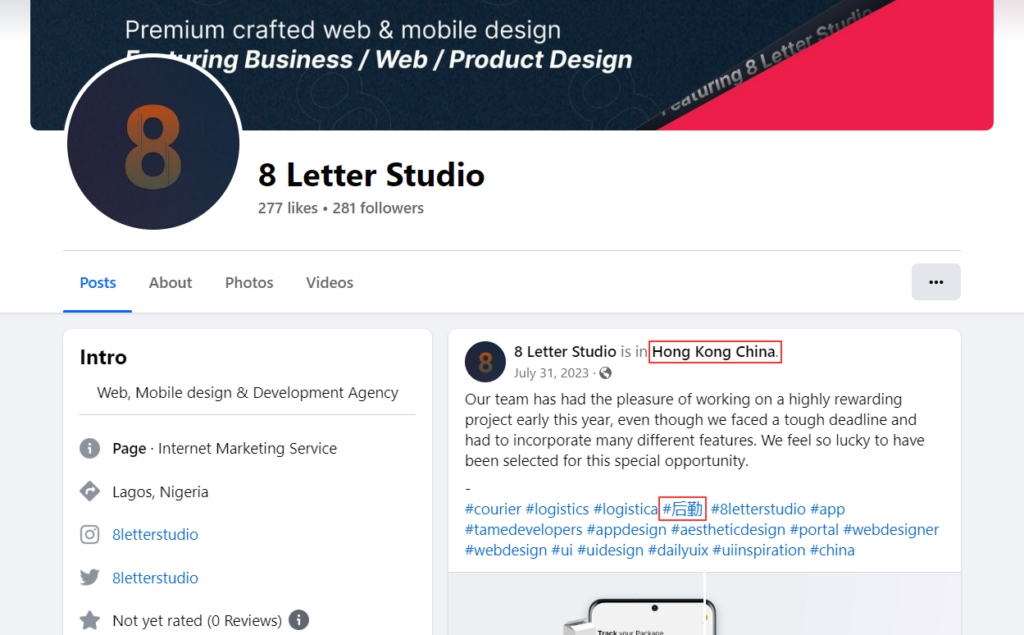

Sentimos que estamos no caminho certo, pois muitos detalhes estão começando a se interligar. O próximo passo é pesquisar “8 Letter Studio” em outras redes sociais, por exemplo, Facebook:

Vemos a conexão com os clientes chineses logo na postagem superior da página, exatamente como começamos quando encontramos a conta “Tamedevelopers” no TikTok. Como mencionamos anteriormente, esta parte provavelmente está relacionada ao seu trabalho legítimo – um projeto de web design relacionado aos clientes de Hong Kong.

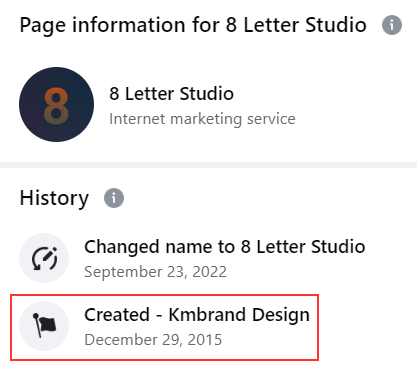

Nesta página vemos que em 2015 foi criado com um nome diferente:

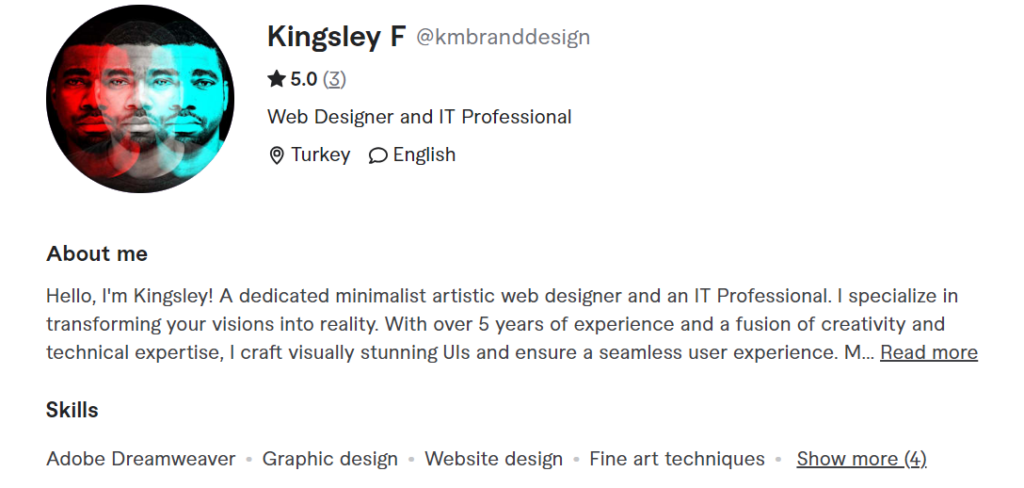

Procurando pelo nome “Kmbrand Design” encontramos a página na rede Fiverr:

Ele afirma que seu conhecimento de turco é básico, o que explica o uso do ChatGPT para tradução:

Os vídeos de sua página são os mesmos do canal do YouTube “8 Letter Tech”. A certa altura, o e-mail unlimitedsendertech@gmail.com– usado pelos “Deuses” – é visto no vídeo:

Agora as coisas estão realmente esquentando. Quase conhecemos o nome de “Deuses”. Outras pesquisas levam à página da rede Behance (que usa a mesma foto de perfil da rede Fiverr) que explica a relação entre “tamedevelopers” e “Deuses” – ele deve fazer parte da equipe de web designers:

Esta página também revela o nome do homem por trás do pseudônimo de “Deuses” – Kingsley Fredrick. Ainda outra conexão cruzada com o início da pesquisa de desanonimização é o perfil do Instagram deste homem que segue “tamedevelopers”:

Atividade recente, 6 de março

A história dos atores da ameaça descritos ainda não está terminada; pelo contrário, está apenas começando. Nós os vimos lançando uma campanha de phishing em dezembro de 2023 e janeiro de 2024. Em 6 de março de 2024, uma das organizações que foi imitada durante este ataque foi a Universidade Furman, na Carolina do Sul:

Vinculamos esta campanha ao pseudônimo “GODINHO” (lembre-se do início do processo de desanonimização de “Deuses”), que parece ser mais uma skin para o ator de “Deuses”. Várias páginas HTML usadas neste ataque são carregadas no VT com os seguintes hashes:

- 8ba55cc754638714764780542eefd629c55703ecf63ae20d5eb65b8c14d3e645

- 87709f72683c5ffc166f348212b37aadb7943b5653419f2f0edf694fb50f1878

- 691761d401a6650872d724c30b7ef5972e3792e9a2ba88fdca98b4312fb318d8

Podemos supor que atividades legais como web design não são suficientes, pois quando se trata de obter lucros, qualquer meio de renda adicional, mesmo aqueles de natureza não tão inocente, será suficiente para os atores do crime cibernético – seja o uso de malware ou clássico phishing. Continuamos a monitorizar as actividades em curso de mentes mal orientadas e estamos a colaborar activamente com as autoridades legais para deter este grupo e outras ameaças.

Conclusão

Como pode ser visto na descrição das ações desses atores de ameaças, não é necessário nenhum diploma de ciência espacial para conduzir as operações de crimes cibernéticos por trás de uma das famílias de malware mais prevalentes nos últimos anos. É um acontecimento infeliz causado pelo limite de baixo nível de entrada, de modo que qualquer pessoa disposta a provocar as vítimas a lançar o malware por meio de campanhas de spam possa fazê-lo.

Porém, há uma vantagem nisso: vários rastros deixados por atores do crime cibernético nos permitiram identificá-los, recriar suas ações e dar uma olhada em suas atividades diárias. Existem dados ocasionais na web: dados aparentemente pequenos e sem importância podem resumir o quadro geral e revelar verdades que geralmente preferem permanecer ocultas. Neste caso, estas peças permitiram-nos revelar as identidades dos actores do crime cibernético de África, recriar etapas e prazos em que o actor principal conduziu as suas campanhas maliciosas, compreender o padrão e fornecer protecção contra estes e futuros ataques. O poder das mídias sociais floresceu em toda a sua beleza para nos ajudar nessa busca.

A CPR conseguiu prever e prevenir a ocorrência e futuras campanhas direcionadas aos nossos clientes. Como observação importante, trabalhamos em estreita colaboração com as autoridades policiais nesta investigação. A pesquisa sobre o Agente Tesla continuará na 2ª parte da série, fique atento às atualizações!

Recomendações

Esta pesquisa destaca a importância da vigilância na segurança cibernética. A identificação destes atores de ameaças foi possível através de uma análise meticulosa das pegadas digitais, demonstrando o poder da análise forense digital.

Para mitigar os riscos de ser afetado por tais ameaças, é essencial:

– Manter os sistemas operacionais e aplicativos atualizados, por meio de patches oportunos e outros meios.

– Tenha cuidado com e-mails inesperados com links, especialmente de remetentes desconhecidos.

– Aumentar a conscientização sobre segurança cibernética entre os funcionários.

– Consulte especialistas em segurança para quaisquer dúvidas ou incertezas.

Proteções

Os clientes da Check Point permanecem protegidos contra a ameaça descrita nesta pesquisa.

Check Point Threat Emulation e Harmony Endpoint fornecem cobertura abrangente de táticas de ataque, tipos de arquivos e sistemas operacionais e protegem contra os tipos de ataques e ameaças descritos neste relatório.

- Spyware.Win32.Tesla.TC.*

- AgenteTesla.TC.*

COIs

| Alias | IPs pessoais/VPN | E-mails/Jabbers associados | Telefones associados | Infraestrutura maliciosa |

| Bignosa | 105.160.122.192 105.161.75.138 105.161.81.79 197.237.92.228 41.90.176.165 41.90.177.10 41.90.179.140 41.90.180.123 41.90.18 0,219 41.90.181.104 41.90.185.44 41.90.186.173 41.90.186.247 41.90.186.248 41.90.188.113 41.90.189.214 91.215 . 152,7 | admin@dllserver.top andrewbailey@sent.com baileyandrewjr@mailo.com contact@chserver.top dickson@outlook.com enquires@dllserver.top felixjensen84@gmail.com felixjensenjr@gmail.com felixreederjr@gmail.com iamhere@mailo.com info@chserver.top info@sterdiffa-wat.site iwork@hot-chilli.net lwork6356@gmail.com nosakharegodson@gmail.com peterdave@mailo.com peterdavejr@gmail.com peterdavejr@mailo.com sales@kenyapride.co. ke support@chserver.top support@cloverleave.info support@dllserver.top support@sterdiffa-wat.site | +1 5623757370 +254 105051021 +254 741439531 | 142.202.190.222 172.81.60.206 192.236.146.12 192.236.194.247 192.236.236.35 80.68.159.15 91.215.152.7 |

| Deuses | 147.189.161.184 149.0.216.243 149.0.91.214 176.218.220.145 192.223.25.77 192.223.25.85 212.133.214.104 31.155.119.217 46.2 . 179.191 46.2.181.103 46.2.254.164 46.2.35.156 79.110.48.6 84.38.130.226 91.92.244.255 | account-security@eutrade.top dfk@dtdc.eu.org deuses@openim.eu info@eutrade.top j.klaus@johnokimattorney.eu.org kmarshal101@hotmail.com kmarshal@jabbers.one kmarshal@sure.im legal@ johnokimatorney.eu.org logteam101@gmail.com logteam@netc.eu msgate@net-c.ca no-replu@hlgroup.eu.org no-reply@hlgroup.eu.org noreply@grillminings.tech onye.oma50@gmail .com smtps@hlgroup.eu.org ilimitadosendertech@gmail.com | +1 7024041730 | 142.202.188.238 147.189.161.184 156.227.0.187 45.38.135.112 79.110.48.6 80.68.159.15 84.38.130.226 91.210.166.29 |