Malware ‘PixPirate’ Android usa nova tática para se esconder em telefones

A versão mais recente do trojan bancário PixPirate para Android emprega um novo método para se esconder em telefones enquanto permanece ativo, mesmo que seu aplicativo conta-gotas tenha sido removido.

ixPirate é um novo malware para Android documentado pela primeira vez pela equipe Cleafy TIR no mês passado, visto como alvo de bancos latino-americanos.

Embora Cleafy tenha notado que um aplicativo de download separado inicia o malware, o relatório não se aprofundou em seus mecanismos inovadores de ocultação ou persistência, ou eles foram introduzidos apenas recentemente.

Um novo relatório da IBM explica que, ao contrário da tática padrão de malware que tenta ocultar seu ícone, o que é possível em versões do Android até 9, o PixPirate não usa um ícone de inicialização. Isso permite que o malware permaneça oculto em todas as versões recentes do Android até a versão 14.

No entanto, não usar nenhum ícone cria o problema prático de não dar à vítima uma maneira de iniciar o malware.

Os pesquisadores do IBM Trusteer explicam que as novas versões do PixPirate utilizam dois aplicativos diferentes que funcionam juntos para roubar informações dos dispositivos.

O primeiro aplicativo é conhecido como ‘downloader’ e é distribuído por meio de APKs (Android Package Files) que se espalham por meio de mensagens de phishing enviadas no WhatsApp ou SMS.

Este aplicativo de download solicita acesso a permissões arriscadas durante a instalação, incluindo Serviços de Acessibilidade, e então baixa e instala o segundo aplicativo (denominado ‘droppee’), que é o malware bancário PixPirate criptografado.

O aplicativo ‘droppee’ não declara uma atividade principal com “android.intent.action.MAIN” e “android.intent.category.LAUNCHER” em seu manifesto, portanto nenhum ícone aparece na tela inicial, tornando-o completamente invisível.

Em vez disso, o aplicativo droppee exporta um serviço ao qual outros aplicativos podem se conectar, ao qual o downloader se conecta quando deseja acionar o lançamento do malware PixPirate.

Além do aplicativo dropper que pode iniciar e controlar o malware, esses gatilhos podem ser inicialização do dispositivo, alterações de conectividade ou outros eventos do sistema que o PixPirate escuta, permitindo que ele seja executado em segundo plano.

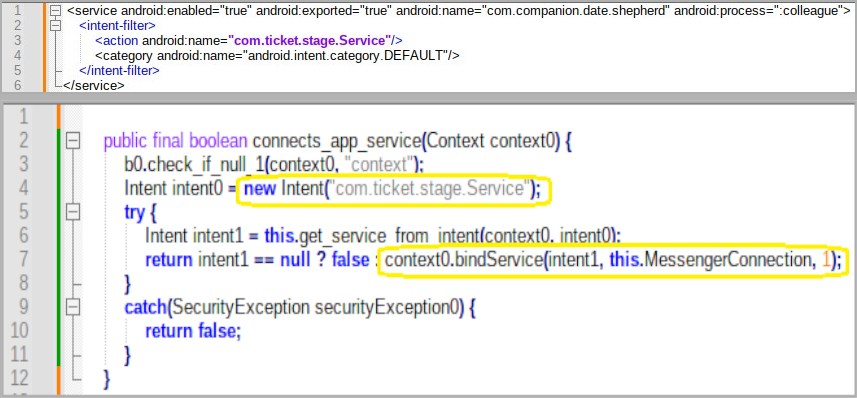

“O droppee tem um serviço chamado “com.companian.date.sepherd” exportado e contém um filtro de intenção com a ação customizada ‘com.ticket.stage.Service.’”, explicam os analistas da IBM .

“Quando o downloader deseja executar o droppee, ele cria e se vincula a este serviço droppee usando a API”BindService”com o sinalizador”BIND_AUTO_CREATE”que cria e executa o serviço droppee.”

“Após a criação e vinculação do serviço droppee, o APK droppee é iniciado e começa a funcionar.”

Mesmo que a vítima remova o aplicativo de download do dispositivo, o PixPirate pode continuar a iniciar com base em diferentes eventos do dispositivo e ocultar sua existência do usuário.

Transferências de dinheiro ocultas

O malware tem como alvo a plataforma brasileira de pagamento instantâneo Pix , tentando desviar fundos para invasores, interceptando ou iniciando transações fraudulentas.

A IBM afirma que o Pix é muito popular no Brasil, onde mais de 140 milhões de pessoas o utilizam para realizar transações que ultrapassaram US$ 250 bilhões em março de 2023.

Os recursos RAT do PixPirate permitem automatizar todo o processo de fraude, desde a captura de credenciais do usuário e códigos de autenticação de dois fatores até a execução de transferências não autorizadas de dinheiro Pix, tudo em segundo plano, sem o conhecimento dos usuários. No entanto, as permissões do Serviço de Acessibilidade são necessárias para isso.

Há também um mecanismo de controle manual alternativo para quando os métodos automatizados falham, dando aos invasores outro canal para realizar fraudes no dispositivo.

O relatório de Cleafy do mês passado também destacou o uso de malvertising de notificação push e a capacidade do malware de desativar o Google Play Protect, um dos principais recursos de segurança do Android.

Embora o método de infecção do PixPirate não seja novo e possa ser facilmente remediado evitando downloads de APK, não usar um ícone e registrar serviços vinculados a eventos do sistema é uma nova estratégia alarmante.

BleepingComputer entrou em contato com o Google para comentar se planeja introduzir alguma medida que bloqueie essa tática, e um porta-voz nos enviou a seguinte declaração:

Com base nas nossas detecções atuais, nenhum aplicativo contendo esse malware foi encontrado no Google Play.

Os usuários do Android são automaticamente protegidos contra versões conhecidas desse malware pelo Google Play Protect, que está ativado por padrão em dispositivos Android com Google Play Services.

O Google Play Protect pode alertar os usuários ou bloquear apps conhecidos por exibirem comportamento malicioso, mesmo quando esses apps vêm de fontes fora do Google Play. – Um porta-voz do Google

Atualização 14/03 – Adicionada declaração do Google

Por: Bill Toulas