Titan Stealer: surge um novo malware ladrão de informações baseado em Golang

Um novo malware ladrão de informações baseado em Golang, chamado Titan Stealer , está sendo anunciado por agentes de ameaças por meio de seu canal Telegram.

“O ladrão é capaz de roubar uma variedade de informações de máquinas Windows infectadas, incluindo dados de credenciais de navegadores e carteiras criptográficas, detalhes do cliente FTP, capturas de tela, informações do sistema e arquivos capturados”, disseram os pesquisadores de segurança da Uptycs, Karthickkumar Kathiresan e Shilpesh Trivedi , em um relatório. relatório recente.

Os detalhes do malware foram documentados pela primeira vez pelo pesquisador de segurança cibernética Will Thomas (@BushidoToken) em novembro de 2022, consultando o mecanismo de busca IoT Shodan.

O Titan é oferecido como um construtor, permitindo que os clientes personalizem o binário do malware para incluir funcionalidades específicas e o tipo de informação a ser extraída da máquina da vítima.

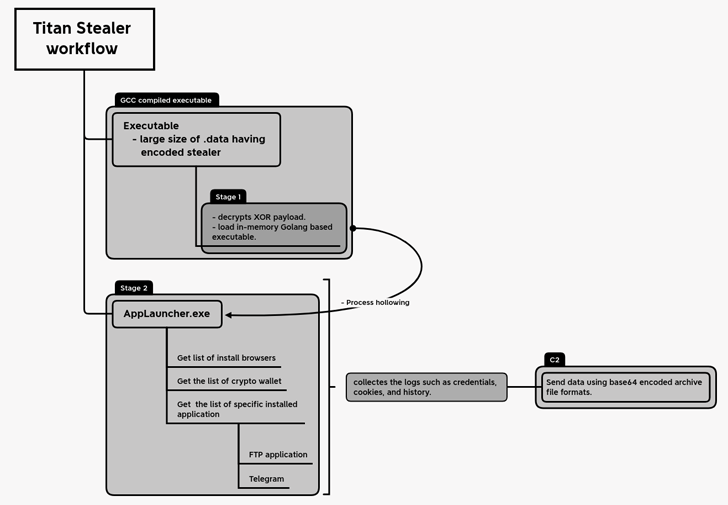

O malware, após a execução, emprega uma técnica conhecida como esvaziamento de processo para injetar a carga maliciosa na memória de um processo legítimo conhecido como AppLaunch.exe, que é o Microsoft .NET ClickOnce Launch Utility.

Alguns dos principais navegadores visados pelo Titan Stealer incluem Google Chrome, Mozilla Firefox, Microsoft Edge, Yandex, Opera, Brave, Vivaldi, 7 Star Browser, Iridium Browser e outros. As carteiras criptográficas destacadas são Armory, Armory, Bytecoin, Coinomi, Edge Wallet, Ethereum, Exodus, Guarda, Jaxx Liberty e Zcash.

Também é capaz de reunir a lista de aplicativos instalados no host comprometido e capturar dados associados ao aplicativo de desktop Telegram.

As informações acumuladas são posteriormente transmitidas para um servidor remoto sob o controle do invasor como um arquivo compactado codificado em Base64. Além disso, o malware vem com um painel da web que permite que os adversários acessem os dados roubados.

O modus operandi exato usado para distribuir o malware ainda não está claro, mas tradicionalmente os agentes de ameaças utilizam vários métodos, como phishing, anúncios maliciosos e software crackeado.

“Uma das principais razões pelas quais [os agentes de ameaças] podem estar usando o Golang para seu malware ladrão de informações é porque ele permite que eles criem facilmente malware multiplataforma que pode ser executado em vários sistemas operacionais, como Windows, Linux e macOS”, disse Cyble disse em sua própria análise de Titan Stealer.

“Além disso, os arquivos binários compilados pelo Go são pequenos em tamanho, tornando-os mais difíceis de detectar pelo software de segurança”.

A revelação chega pouco mais de dois meses depois que a SEKOIA revelou outro malware baseado em Go, chamado Aurora Stealer , que está sendo usado por vários criminosos em suas campanhas.

O malware é normalmente propagado por meio de sites parecidos com softwares populares, com os mesmos domínios atualizados ativamente para hospedar versões trojanizadas de diferentes aplicativos.

Também foi observado o aproveitamento de um método conhecido como padding para aumentar artificialmente o tamanho dos executáveis para até 260 MB, adicionando dados aleatórios para evitar a detecção por software antivírus.

As descobertas vêm logo após uma campanha de malware que foi observada entregando Raccoon e Vidar usando centenas de sites falsos disfarçados de software e jogos legítimos.

O Team Cymru, em uma análise publicada no início deste mês, observou que “as operadoras do Vidar dividiram sua infraestrutura em duas partes; uma dedicada aos clientes regulares e a outra para a equipe de gerenciamento e também usuários potencialmente premium / importantes”.

Fonte: https://thehackernews.com/