PY#RATION: Novo RAT baseado em Python usa WebSocket para C2 e exfiltração de dados

Pesquisadores de segurança cibernética descobriram uma nova campanha de ataque baseada em Python que utiliza um trojan de acesso remoto (RAT) baseado em Python para obter controle sobre sistemas comprometidos desde pelo menos agosto de 2022.

“Este malware é único em sua utilização de WebSockets para evitar a detecção e para comunicação de comando e controle (C2) e exfiltração”, disse a Securonix em um relatório compartilhado com o The Hacker News.

O malware, apelidado de PY#RATION pela empresa de segurança cibernética, vem com uma série de recursos que permitem que o agente da ameaça colete informações confidenciais. Versões posteriores do backdoor também apresentam técnicas anti-evasão, sugerindo que ele está sendo desenvolvido e mantido ativamente.

O ataque começa com um e-mail de phishing contendo um arquivo ZIP, que, por sua vez, abriga dois arquivos de atalho (.LNK) que se disfarçam como imagens da frente e do verso de uma carteira de motorista aparentemente legítima do Reino Unido.

A abertura de cada um dos arquivos .LNK recupera dois arquivos de texto de um servidor remoto que são posteriormente renomeados para arquivos .BAT e executados furtivamente em segundo plano, enquanto a imagem isca é exibida para a vítima.

Também baixado de um servidor C2 está outro script em lote projetado para recuperar cargas úteis adicionais do servidor, incluindo o binário Python (“CortanaAssistance.exe”). A escolha pelo uso da Cortana, assistente virtual da Microsoft, indica uma tentativa de passar o malware por um arquivo de sistema.

Duas versões do trojan foram detectadas (versão 1.0 e 1.6), com quase 1.000 linhas de código adicionadas à variante mais recente para oferecer suporte a recursos de varredura de rede para conduzir um reconhecimento da rede comprometida e ocultar o código Python por trás de uma camada de criptografia usando o módulo fernet .

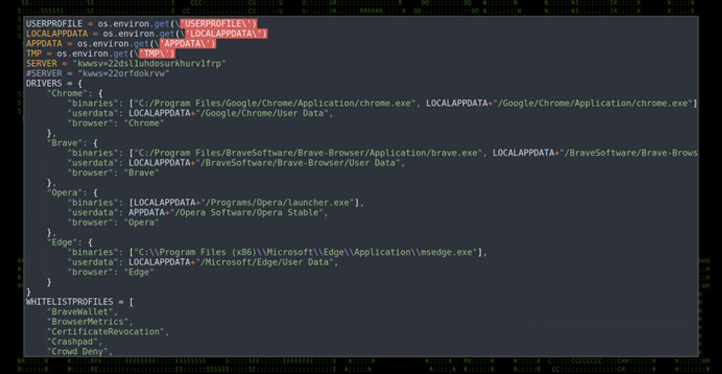

Outras funcionalidades dignas de nota incluem a capacidade de transferir arquivos do host para C2 ou vice-versa, gravar pressionamentos de tecla, executar comandos do sistema, extrair senhas e cookies de navegadores da Web, capturar dados da área de transferência e verificar a presença de software antivírus.

Além disso, o PY#RATION funciona como um caminho para a implantação de mais malware, que consiste em outro ladrão de informações baseado em Python projetado para desviar dados de navegadores da Web e carteiras de criptomoedas.

As origens do agente da ameaça permanecem desconhecidas, mas a natureza das iscas de phishing indica que os alvos pretendidos provavelmente podem ser o Reino Unido ou a América do Norte.

“O malware PY#RATION não é apenas relativamente difícil de detectar, o fato de ser um binário compilado em Python o torna extremamente flexível, pois ele será executado em quase qualquer destino, incluindo Windows, OSX e variantes do Linux”, pesquisadores Den Iuzvyk, Tim Peck e Oleg Kolesnikov disseram.

“O fato de que os agentes de ameaças aproveitaram uma camada de criptografia fernet para ocultar a fonte original aumenta a dificuldade de detectar sequências maliciosas conhecidas”.

Fonte: https://thehackernews.com/