A falha do Sirius XM desbloqueia os chamados carros inteligentes graças à falha no código

Os Serviços de Veículos Conectados da Sirius XM corrigiram uma falha de autorização que permitiria a um invasor destravar remotamente portas e ligar motores em carros conectados sabendo apenas o número de identificação do veículo (VIN).

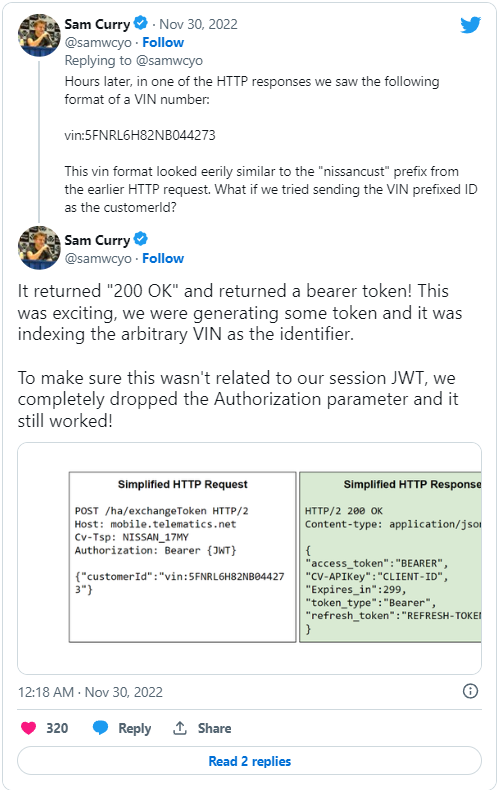

Sam Curry, da Yuga Labs, detalhou a exploração em uma série de tweets e confirmou que o patch emitido pela SiriusXM corrigiu o problema de segurança.

Quando questionado sobre o bug, que afetou os veículos Honda, Nissan, Infiniti e Acura, um porta-voz da Sirius XM Connected Vehicle Services enviou um e-mail ao The Register com a seguinte declaração:

“Levamos a sério a segurança das contas de nossos clientes e participamos de um programa de recompensas de bugs para ajudar a identificar e corrigir possíveis falhas de segurança que afetam nossas plataformas. Como parte desse trabalho, um pesquisador de segurança enviou um relatório aos Connected Vehicle Services da Sirius XM em uma falha de autorização afetando um programa de telemática específico. O problema foi resolvido dentro de 24 horas após o envio do relatório. Em nenhum momento nenhum assinante ou outros dados foram comprometidos, nem nenhuma conta não autorizada foi modificada usando este método.”

Curry e outros caçadores de bugs encontraram várias vulnerabilidades afetando diferentes montadoras no início deste ano, o que levou os pesquisadores a perguntar “quem exatamente estava fornecendo os serviços telemáticos das montadoras” para as diferentes montadoras.

A resposta foi Sirius XM, que lida com serviços de veículos conectados para Acura, BMW, Honda, Hyundai, Infiniti, Jaguar, Land Rover, Lexus, Nissan, Subaru e Toyota.

Os pesquisadores determinaram que as plataformas telemáticas usavam o VIN do carro, localizado no para-brisa da maioria dos carros, para autorizar comandos e também buscar perfis de usuários:

Portanto, desde que um invasor conheça o VIN – isso é facilmente obtido simplesmente passando por um carro em muitos modelos – ele pode enviar solicitações à plataforma telemática e remotamente desbloquear, iniciar, localizar, piscar as luzes e buzinar no conectado carros.

De acordo com Curry, a equipe planeja publicar mais de suas descobertas do caso de hacking de carros em breve. Além disso, eles já receberam pedidos sobre quem e o que hackear a seguir, com um usuário do Twitter implorando : “Faça o próximo OnStar, por favor.”

No início deste ano, pesquisadores de segurança descobriram um bug diferente da Honda que permitia que criminosos iniciassem e desbloqueassem remotamente Civics fabricados entre 2016 e 2020.

Essa falha, rastreada como CVE-2022-27254 , foi descoberta por Ayyappan Rajesh, um estudante da Universidade de Massachusetts Dartmouth e alguém com o identificador HackingIntoYourHeart.

Em sua pesquisa, eles agradeceram ao mentor Sam Curry e explicaram que “vários veículos Honda enviam o mesmo sinal de RF não criptografado para cada abertura de porta, fechamento de porta, abertura de porta-malas e partida remota. Isso permite que um invasor escute a solicitação e conduzir um ataque de repetição.” ®

Fonte: https://www.theregister.com/