Código de exploração “PoC” para bugs ProxyNotShell do Microsoft Exchange é lançado online

O código de exploração de prova de conceito foi lançado online para duas vulnerabilidades ativamente exploradas no Microsoft Exchange, conhecidas como ProxyNotShell .

As duas falhas são:

- CVE-2022-41040 – Vulnerabilidade de elevação de privilégio do Microsoft Exchange Server

- CVE-2022-41082 – Vulnerabilidade de execução remota de código do Microsoft Exchange Server

eles afetam o Exchange Server 2013, 2016 e 2019, um invasor autenticado pode acioná-los para elevar privilégios para executar o PowerShell no contexto do sistema e obter execução arbitrária ou remota de código em servidores vulneráveis.

A empresa de segurança cibernética GreyNoise confirmou que os agentes de ameaças estão tentando explorar as falhas desde o final de setembro.

A Microsoft abordou ambas as vulnerabilidades com o lançamento das atualizações do Patch Tuesday para as atualizações de segurança de novembro de 2022.

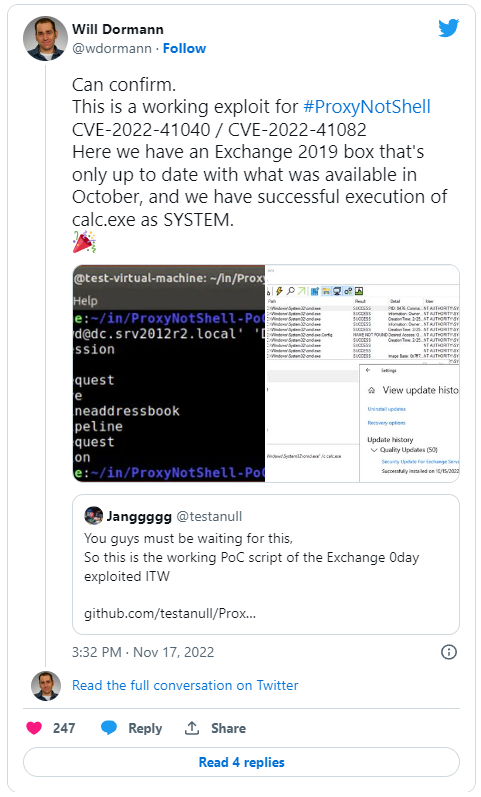

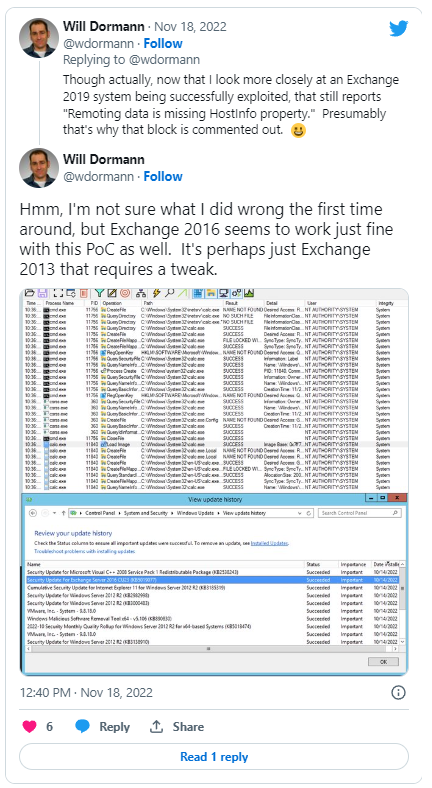

Esta semana, o popular pesquisador Will Dormann confirmou que o código de exploração PoC lançado pelo pesquisador de segurança Janggggg , que foi explorado por agentes de ameaças em estado selvagem, funciona contra o Exchange Server 2016 e 2019 e até mesmo contra 2013 com algumas modificações. O especialista demonstrou como explorar o bug para executar calc.exe como SYSTEM.

A Microsoft recomenda que seus clientes instalem as atualizações imediatamente para se protegerem contra ataques que explorem essas falhas. A gigante de TI confirmou que está ciente de explorações ativas de vulnerabilidades relacionadas que foram usadas em ataques direcionados limitados.

“Como estamos cientes de explorações ativas de vulnerabilidades relacionadas (ataques direcionados limitados), nossa recomendação é instalar essas atualizações imediatamente para se proteger contra esses ataques.” afirma a Microsoft.

“Mitigações não são correções de código reais de vulnerabilidades específicas. Instale a SU de novembro de 2022 (ou posterior) em seus servidores Exchange para os endereços CVE-2022-41040 e CVE-2022-41082.”

Fonte: https://securityaffairs.co/