À medida que a Microsoft bloqueia macros do Office, hackers encontram novos vetores de ataque

Os hackers que normalmente distribuíam malware por meio de anexos de phishing com macros maliciosas mudaram gradualmente de tática depois que o Microsoft Office começou a bloqueá-los por padrão, mudando para novos tipos de arquivos, como anexos ISO, RAR e Windows Shortcut (LNK).

Macros VBA e XL4 são pequenos programas criados para automatizar tarefas repetitivas em aplicativos do Microsoft Office, que os agentes de ameaças abusam para carregar, descartar ou instalar malware por meio de anexos de documentos maliciosos do Microsoft Office enviados em e-mails de phishing.

O motivo da mudança é a Microsoft anunciando que acabaria com o abuso massivo do subsistema Office bloqueando automaticamente as macros por padrão e tornando mais difícil ativá-las.

Embora a Microsoft tenha demorado um pouco mais para implementar essa mudança no Microsoft Office, o bloqueio finalmente entrou em vigor na semana passada.

No entanto, o anúncio inicial por si só convenceu os operadores de malware a se afastarem das macros e começarem a experimentar métodos alternativos para infectar as vítimas.

Hackers abandonam macros

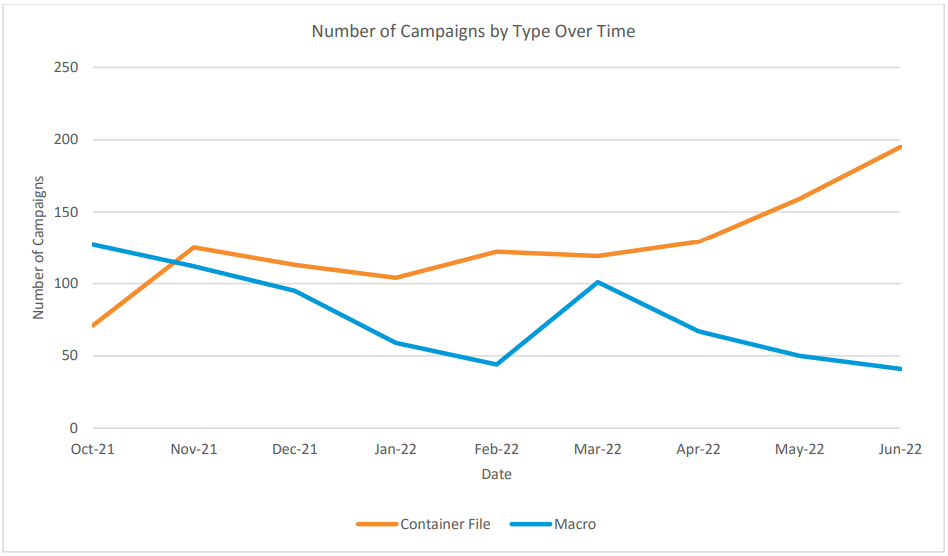

Em um novo relatório da Proofpoint, os pesquisadores analisaram as estatísticas de campanhas maliciosas entre outubro de 2021 e junho de 2022 e identificaram uma clara mudança para outros métodos de distribuição de carga útil, registrando uma diminuição de 66% no uso de macros.

Ao mesmo tempo, o uso de arquivos de contêiner, como ISOs, ZIPs e RARs, cresceu de forma constante, aumentando quase 175%.

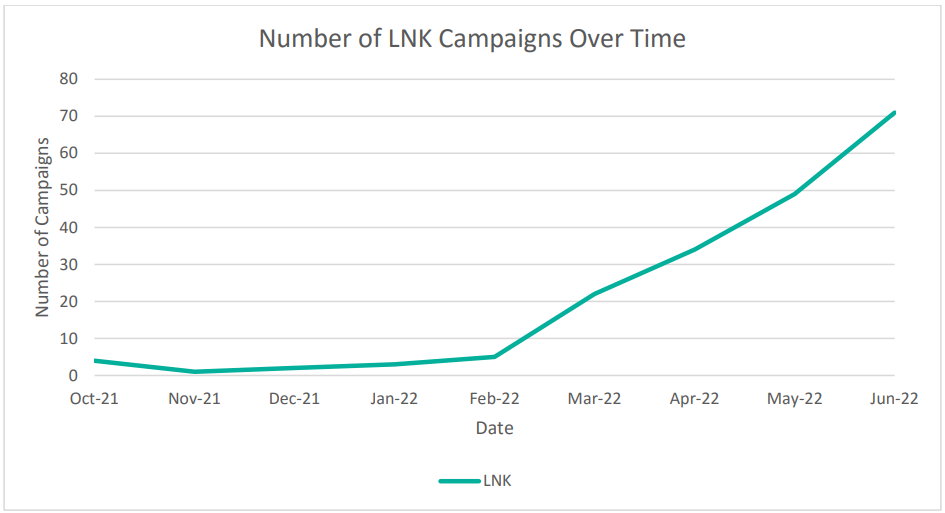

O uso de arquivos LNK explodiu após fevereiro de 2022, a época do anúncio da Microsoft, aumentando 1.675% em comparação a outubro de 2021, e sendo a arma preferida de dez grupos de ameaças individuais rastreados pela Proofpoint.

Relatamos o uso de arquivos LNK por Emotet, Qbot e IcedID, em todos os casos disfarçados de documento do Word para enganar o destinatário e abri-lo.

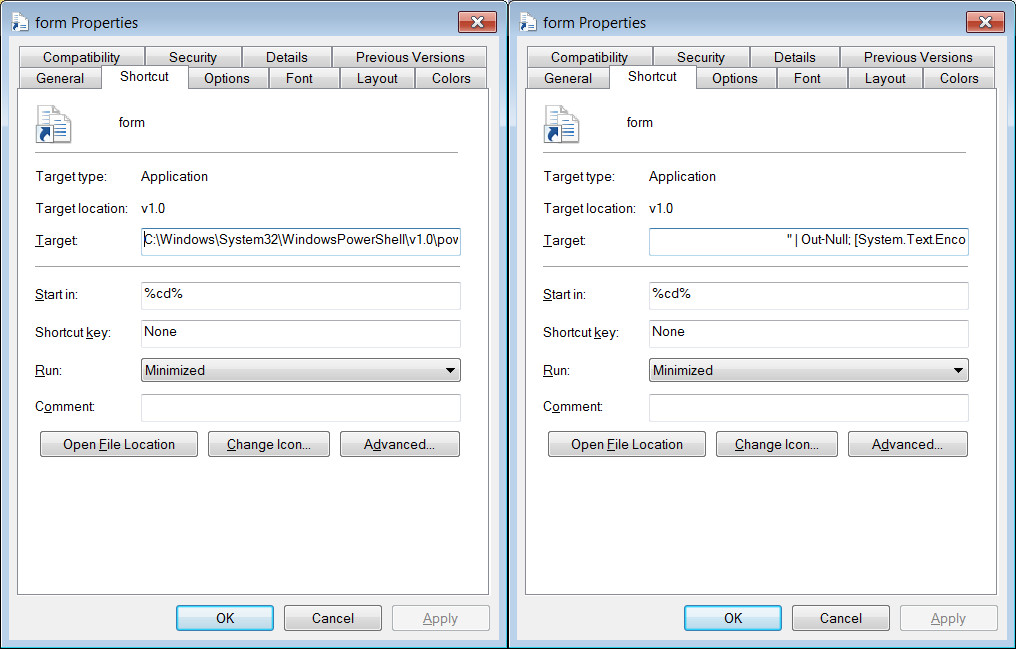

No entanto, esses arquivos de link podem ser usados para executar quase qualquer comando que o usuário tenha permissão para usar, incluindo a execução de scripts do PowerShell que baixam e executam malware de fontes remotas.

Source: BleepingComputer

Finalmente, a Proofpoint também observou um aumento significativo no uso de anexos HTML adotando a técnica de contrabando de HTML para soltar um arquivo malicioso no sistema host. No entanto, seus volumes de distribuição continuam pequenos.

Mudando a ameaça

Embora ver as macros se tornando um método obsoleto de distribuição de carga útil e infecção inicial seja um desenvolvimento positivo, a ameaça apenas mudou em vez de ser abordada ou reduzida.

A pergunta que precisa de respostas agora é como essa mudança afeta a eficácia das campanhas de malware, já que convencer os destinatários a abrir arquivos .docx e .xls era muito mais fácil do que pedir a eles para descompactar arquivos e abrir arquivos cujos nomes terminam com .lnk.

Além disso, para contornar a detecção pelo software de segurança, muitas campanhas de phishing agora protegem os anexos de arquivo com senha, adicionando outra etapa onerosa que um alvo deve seguir para acessar os arquivos maliciosos.

A partir dessa perspectiva, os agentes de ameaças que dependem de e-mails de phishing podem estar ficando sem boas opções e suas taxas de infecção podem ter caído como resultado.

Finalmente, as soluções de segurança de e-mail agora têm um espectro mais estreito de riscos potenciais para avaliar, aumentando suas chances de capturar um arquivo arriscado.