Alerta de vulnerabilidade RCE de dia zero do Nginx

Uma nova vulnerabilidade de dia zero no servidor web Nginx foi revelada publicamente, permitindo a execução remota de código em um sistema vulnerável.

De acordo com o site do projeto, o nginx é um servidor proxy reverso e HTTP de código aberto, um servidor proxy de e-mail e um servidor proxy TCP/UDP genérico lançado sob a licença tipo BSD de 2 cláusulas. De acordo com a Netcraft, o nginx serviu ou fez proxy de 25,28% dos sites mais movimentados em outubro de 2018. Aqui estão algumas das histórias de sucesso: Dropbox, Netflix, WordPress.com, FastMail.FM.

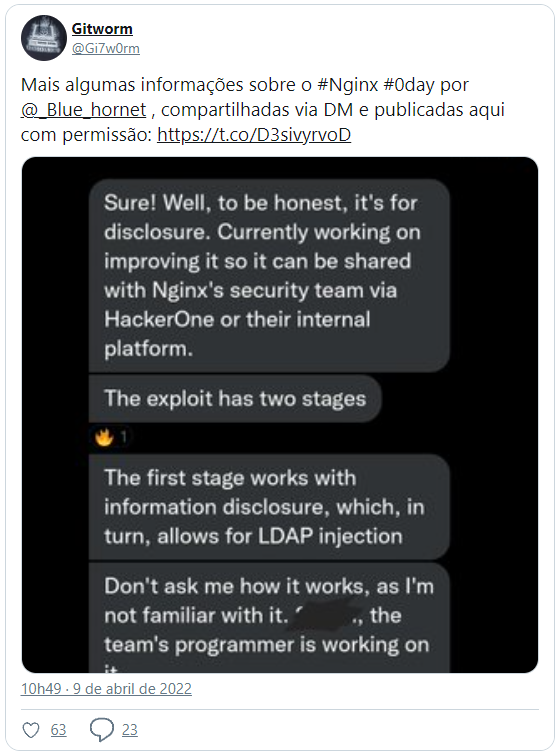

Um problema nginx Zero-Day RCE foi identificado na implementação do nginx LDAP-auth daemon, que vazou brevemente . O usuário do Twitter @_Blue_hornet compartilha algumas informações sobre essa falha.

A falha RCE Zero-Day do nginx afeta o nginx 18.1. De acordo com o repositório do Github AgainstTheWest, esse bug está relacionado ao daemon LDAP-auth no nginx.

Atualização 1:

Como algumas análises adicionais estão em andamento, o módulo relacionado ao daemon LDAP-auth dentro do nginx é bastante afetado.

É altamente recomendável desativar a ldapDaemon.enabled propriedade. Se você planeja configurá-lo, certifique-se de alterar o ldapDaemon.ldapConfig sinalizador de propriedades com as informações corretas e não o deixe no padrão. Isso pode ser alterado até que o Nginx (porra) responda aos seus e-mails e DMs.

Atualização 2:

Estive conversando com algumas pessoas da infosec sobre isso, algumas respostas mistas. Alguns estão dizendo que é um problema com o próprio LDAP e não com o Nginx, embora ldapDaemon nem sempre seja usado. A citação exata é “o pipeline CI/CD fortalece a instância, uma das etapas é remover completamente o módulo LDAP”. Isso está parcialmente correto. Na verdade, é uma opção ao compilar o nginx. No entanto, pode ser um problema com o próprio LDAP.

O problema com isso é que ele só funciona com instância nginx usando LDAP, como qualquer portal de login que forneça esse método de autenticação.

Mais análises e testes são necessários. Parece estar afetando apenas esta versão. Se isso afetar as versões atualizadas do protocolo LDAP, veremos o que acontece com isso.

Os hackers já exploraram essa falha na internet. Como essa vulnerabilidade não possui um patch no momento, é altamente recomendável que os administradores que usam o servidor Web nginx implantem essas mitigações o mais rápido possível.

Fonte: https://securityonline.info/