Tecnicas de evasão estão sendo cada vez mais bem sucedidas contra tecnologias de IA/ML

A equipe de Deep Instinct Threat Research monitorou extensivamente os volumes e tipos de ataques e, em seguida, extrapolou suas descobertas para prever para onde está indo o futuro da segurança cibernética , determinar o que motiva os invasores e, o mais importante, apresenta as etapas que as organizações podem tomar agora para se proteger no futuro.

Uma das conclusões mais pronunciadas desta pesquisa sobre as tendências de ameaças para 2021 é que os maus atores estão se tornando mais bem-sucedidos em evitar tecnologias de IA/ML, levando as organizações a redobrar os esforços na corrida pela inovação.

Os vetores de ataque específicos cresceram substancialmente, incluindo um aumento de 170% no uso de droppers do Office juntamente com um aumento de 125% em todos os tipos de ameaças combinados. O volume de todos os tipos de malware é substancialmente maior em relação ao pré-pandemia.

Além disso, os agentes de ameaças fizeram uma mudança perceptível de linguagens de programação mais antigas, como C e C++, em favor de linguagens mais recentes, como Python e Go. Essas linguagens mais recentes não são apenas mais fáceis de aprender e programar em comparação com seus antecessores, mas também têm sido menos usadas e, portanto, são menos propensas a serem detectadas por ferramentas de segurança cibernética ou analisadas por pesquisadores de segurança.

“Grandes eventos recentes, como ataques ao servidor Log4j e Microsoft Exchange, deram maior prioridade à segurança, mas essas ameaças há muito merecem a atenção que estão recebendo em nível global”, disse Guy Caspi , CEO da Deep Instinct . . “Os resultados desta pesquisa lançam luz sobre os amplos desafios de segurança que as organizações enfrentam diariamente.”

Outros volumes e tipos de ataque

- Ataques à cadeia de suprimentos : grandes empresas de oferta de serviços se tornaram alvos de ataques significativos à cadeia de suprimentos no ano passado, com os agentes de ameaças procurando não apenas obter acesso a seus ambientes, mas também atingir os ambientes de seus clientes por proxy. O ataque mais notável à cadeia de suprimentos, Kaseya, comprometeu mais de 1.500 empresas por meio de uma vulnerabilidade de dia zero sem correção.

- A mudança para ataques de alto impacto e alto perfil versus ataques furtivos e de longo tempo de permanência : em 2021, houve uma transição para ataques de alto perfil com grande impacto. O incidente mais significativo em 2021 foi a violação do Colonial Pipeline , que interrompeu as operações por seis dias, causando grandes interrupções nos EUA e demonstrou o impacto significativo e em cascata de um ataque de malware bem executado.

- As colaborações dos setores público e privado tornam-se mais comuns : conforme previsto, houve uma maior parceria entre as forças-tarefa internacionais no ano passado para identificar e levar à justiça os principais atores de ameaças em todo o mundo. No início de 2021, uma força-tarefa internacional coordenada pela Europol e pela Eurojust apreendeu a infraestrutura do Emotet e prendeu alguns de seus operadores. Outros agentes de ameaças de alto perfil, como a Glupteba, tornaram-se alvo de empresas privadas que uniram forças para interromper suas atividades o máximo possível.

- O impacto imediato do dia zero : em 2021, havia grandes vulnerabilidades sendo exploradas e usadas em um único dia após a divulgação da vulnerabilidade. Um dos exemplos foi o Grupo HAFNIUM, que surgiu logo após a Microsoft revelar várias vulnerabilidades de dia zero.

- Nuvem como porta de entrada para invasores : a transição para o trabalho remoto levou muitas organizações a habilitar a maioria de seus serviços na nuvem, e não no local. Para aqueles que não têm experiência em trabalhar com serviços em nuvem, existe o risco de que configurações incorretas ou componentes desatualizados e vulneráveis com acesso externo à API possam ser explorados.

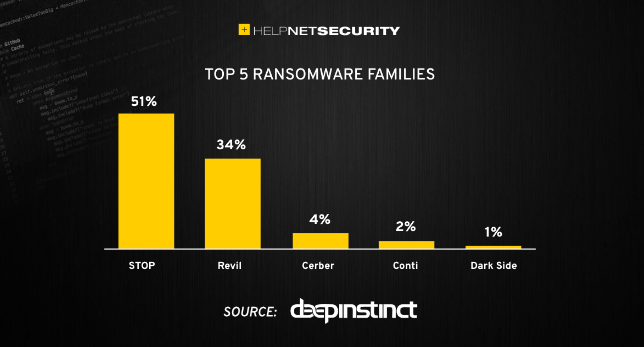

Embora o aumento da ameaça de maior perfil, o ransomware, não tenha continuado a aumentar nas taxas exponenciais inicialmente observadas durante o surto de COVID-19 na primavera de 2020, um crescimento de 15,8% dessas ameaças ainda foi registrado em 2021. O ano passado provou ser tanto CISOs quanto ciberataques que trabalham de qualquer lugar e modelos híbridos provavelmente se tornariam um acessório permanente. Os CISOs precisarão revisar, monitorar e atualizar cuidadosamente as considerações de segurança para garantir cobertura e proteção completas.

Um ataque de ransomware pode afetar qualquer organização, independentemente do tamanho, setor ou localização. À medida que mais e mais fornecedores de segurança usam aprendizado de máquina (ML) e inteligência artificial (IA) em seus produtos e tomam ações para melhorar seus mecanismos de defesa existentes, os maus atores também continuarão a aprimorar e melhorar os esforços para evitar e enganar tanto os tradicionais quanto os de IA. defesas baseadas.

A evasão de defesa e a escalada de privilégios estão se tornando mais prevalentes e esperamos ver uma continuação das técnicas de evasão EPP/EDR em 2022. Os maus atores estão claramente investindo em técnicas de ataque anti-IA e adversários e integrando esses métodos em sua estratégia de evasão mais ampla.