Nova vulnerabilidade de segurança afeta milhares de instâncias do GitLab

Pesquisadores divulgaram detalhes de uma vulnerabilidade de segurança agora corrigida no GitLab, um software DevOps de código aberto, que poderia permitir que um invasor remoto não autenticado recuperasse informações relacionadas ao usuário.

Rastreada como CVE-2021-4191 (pontuação CVSS: 5.3), a falha de gravidade média afeta todas as versões do GitLab Community Edition e Enterprise Edition a partir de 13.0 e todas as versões a partir de 14.4 e anteriores a 14.8.

O crédito por descobrir e relatar a falha é Jake Baines, pesquisador de segurança sênior da Rapid7. Após a divulgação responsável em 18 de novembro de 2021, os patches foram lançados como parte das versões de segurança críticas do GitLab 14.8.2, 14.7.4 e 14.6.5 enviadas em 25 de fevereiro de 2022.

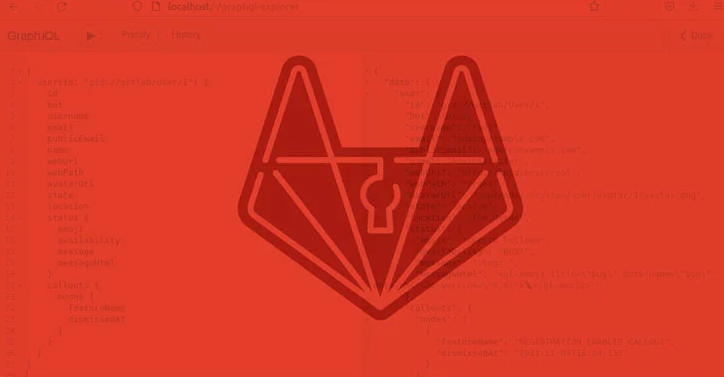

“A vulnerabilidade é o resultado de uma verificação de autenticação ausente ao executar certas consultas da API do GitLab GraphQL”, disse Baines em um relatório publicado na quinta-feira. “Um invasor remoto não autenticado pode usar essa vulnerabilidade para coletar nomes de usuário, nomes e endereços de e-mail registrados no GitLab.”

A exploração bem-sucedida do vazamento de informações da API pode permitir que atores mal-intencionados enumerem e compilem listas de nomes de usuário legítimos pertencentes a um alvo que podem ser utilizados como um trampolim para conduzir ataques de força bruta, incluindo adivinhação de senha, pulverização de senha e preenchimento de credenciais .

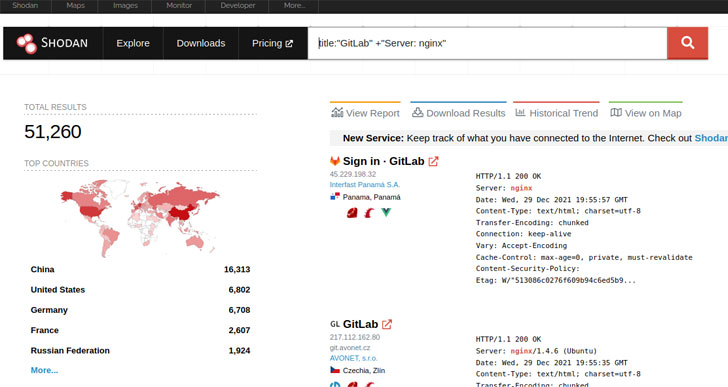

“O vazamento de informações também permite que um invasor crie uma nova lista de palavras de nome de usuário com base nas instalações do GitLab – não apenas do gitlab.com, mas também das outras 50.000 instâncias do GitLab que podem ser acessadas pela Internet”, disse Baines.

Além do CVE-2021-4191, o patch também aborda seis outras falhas de segurança, uma das quais é um problema crítico (CVE-2022-0735, pontuação CVSS: 9,6) que permite que um invasor não autorizado sugira os tokens de registro do runner usados para autenticar e autorizar trabalhos de CI/CD hospedados em instâncias do GitLab.

Fonte: https://thehackernews.com/