Microsoft confirma que foi hackeada pelo grupo de extorsão Lapsus$

A Microsoft confirmou que um de seus funcionários foi comprometido pelo grupo de hackers Lapsus$, permitindo que os criminosos acessem e roubem partes de seu código-fonte.

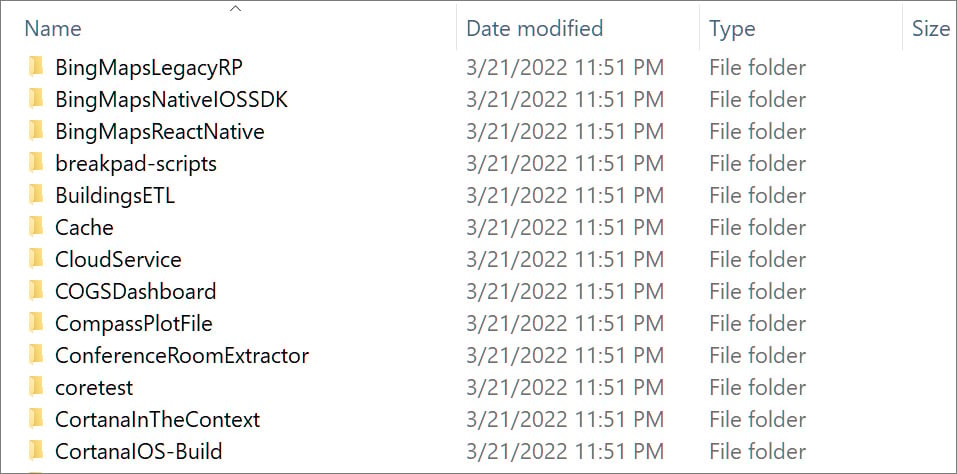

Ontem à noite, a gangue Lapsus$ liberou 37 GB de código-fonte roubados do servidor Azure DevOps da Microsoft. O código-fonte é para vários projetos internos da Microsoft, inclusive para Bing, Cortana e Bing Maps.

Em uma nova postagem no blog publicada hoje à noite, a Microsoft confirmou que uma das contas de um de seus funcionários foi comprometida pelo Lapsus$, fornecendo acesso limitado aos repositórios de código-fonte.

“Nenhum código de cliente ou dados foram envolvidos nas atividades observadas. Nossa investigação descobriu que uma única conta foi comprometida, concedendo acesso limitado. Nossas equipes de resposta à segurança cibernética rapidamente se envolveram para remediar a conta comprometida e evitar mais atividades”, explicou a Microsoft em um comunicado. sobre os agentes de ameaças Lapsus$.

“A Microsoft não confia no sigilo do código como medida de segurança e a visualização do código-fonte não aumenta o risco. As táticas DEV-0537 usadas nesta invasão refletem as táticas e técnicas discutidas neste blog.”

“Nossa equipe já estava investigando a conta comprometida com base na inteligência de ameaças quando o agente divulgou publicamente sua invasão. Essa divulgação pública aumentou nossa ação, permitindo que nossa equipe interviesse e interrompesse o agente no meio da operação, limitando o impacto mais amplo”.

Embora a Microsoft não tenha compartilhado como a conta foi comprometida, eles forneceram uma visão geral das táticas, técnicas e procedimentos (TTPs) da gangue Lapsus observados em vários ataques.

Foco em credenciais comprometidas

A Microsoft está rastreando o grupo de extorsão de dados Lapsus$ como ‘DEV-0537’ e diz que eles se concentram principalmente na obtenção de credenciais comprometidas para acesso inicial a redes corporativas.

Essas credenciais são obtidas usando os seguintes métodos:

- Implantando o ladrão de senhas Redline malicioso para obter senhas e tokens de sessão

- Comprando credenciais e tokens de sessão em fóruns clandestinos criminais

- Pagar funcionários em organizações direcionadas (ou fornecedores/parceiros de negócios) para acesso a credenciais e aprovação de autenticação multifator (MFA)

- Pesquisando repositórios de código público para credenciais expostas

O ladrão de senhas Redline tornou-se o malware preferido para roubar credenciais e é comumente distribuído por e-mails de phishing, watering holes, sites warez e vídeos do YouTube.

Depois que o Laspsus$ obtém acesso às credenciais comprometidas, ele o usa para fazer login nos dispositivos e sistemas voltados para o público de uma empresa, incluindo VPNs, infraestrutura de desktop virtual ou serviços de gerenciamento de identidade, como Okta, que eles violaram em janeiro.

A Microsoft diz que usa ataques de repetição de sessão para contas que utilizam MFA ou aciona continuamente notificações de MFA até que o usuário se canse delas e confirme que o usuário deve ter permissão para fazer login.

A Microsoft diz que em pelo menos um ataque, o Lapsus$ executou um ataque de troca de SIM para obter o controle dos números de telefone e textos SMS do usuário para obter acesso aos códigos MFA necessários para fazer login em uma conta.

Depois de obter acesso a uma rede, os agentes de ameaças usam o AD Explorer para encontrar contas com privilégios mais altos e direcionar plataformas de desenvolvimento e colaboração, como SharePoint, Confluence, JIRA, Slack e Microsoft Teams, onde outras credenciais são roubadas.

O grupo de hackers também usa essas credenciais para obter acesso a repositórios de código-fonte no GitLab, GitHub e Azure DevOps, como vimos no ataque à Microsoft.

“O DEV-0537 também é conhecido por explorar vulnerabilidades no Confluence, JIRA e GitLab para escalonamento de privilégios”, explica a Microsoft em seu relatório.

“O grupo comprometeu os servidores que executam esses aplicativos para obter as credenciais de uma conta privilegiada ou executar no contexto dessa conta e despejar as credenciais de lá”.

Os agentes de ameaças coletam dados valiosos e os exfiltram pelas conexões NordVPN para ocultar suas localizações enquanto realizam ataques destrutivos na infraestrutura das vítimas para acionar procedimentos de resposta a incidentes.

Os agentes de ameaças monitoram esses procedimentos por meio dos canais Slack ou Microsoft Teams da vítima.

Proteção contra Lapsus$

A Microsoft recomenda que as entidades corporativas executem as seguintes etapas para se proteger contra agentes de ameaças como Lapsus$:

- Reforçar a implementação de MFA

- Exigir endpoints saudáveis e confiáveis

- Aproveite as opções modernas de autenticação para VPNs

- Fortaleça e monitore sua postura de segurança na nuvem

- Melhorar a conscientização sobre ataques de engenharia social

- Estabelecer processos de segurança operacional em resposta a intrusões DEV-0537

A Lapsus$ realizou recentemente vários ataques contra a empresa, incluindo aqueles contra NVIDIA, Samsung, Vodafone, Ubisoft, Mercado Livre e agora Microsoft.

Portanto, é altamente recomendável que os administradores de segurança e rede se familiarizem com as táticas usadas por esse grupo lendo o relatório da Microsoft.