Microsoft corrige falha do Defender permitindo que hackers ignorem verificações de antivírus

A Microsoft abordou recentemente uma fraqueza no Microsoft Defender Antivirus no Windows que permitia que invasores plantassem e executassem cargas maliciosas sem acionar o mecanismo de detecção de malware do Defender.

Essa falha de segurança [ 1 , 2 ] afetou as versões mais recentes do Windows 10 , e os invasores de ameaças podem abusar dela desde pelo menos 2014 .

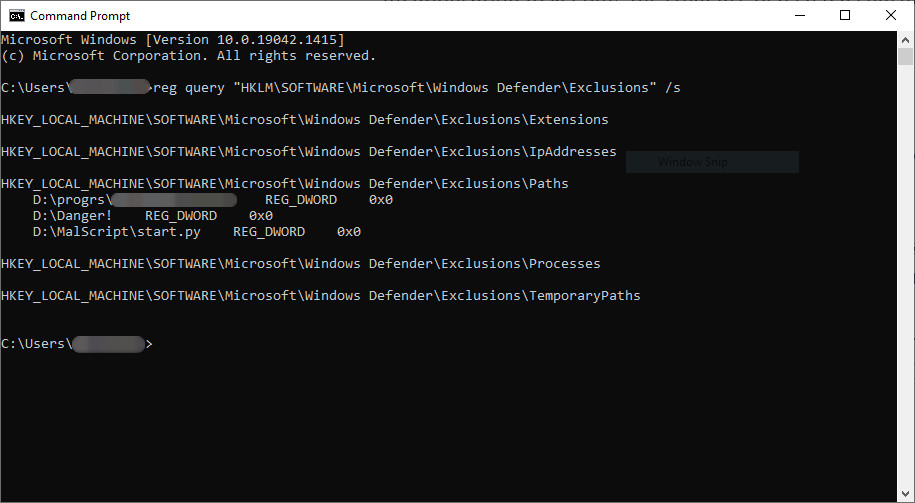

Como o BleepingComputer relatou anteriormente , a falha resultou de configurações de segurança frouxas para a chave do Registro “HKLM\Software\Microsoft\Windows Defender\Exclusions”. Essa chave contém a lista de locais (arquivos, pastas, extensões ou processos) excluídos da verificação do Microsoft Defender.

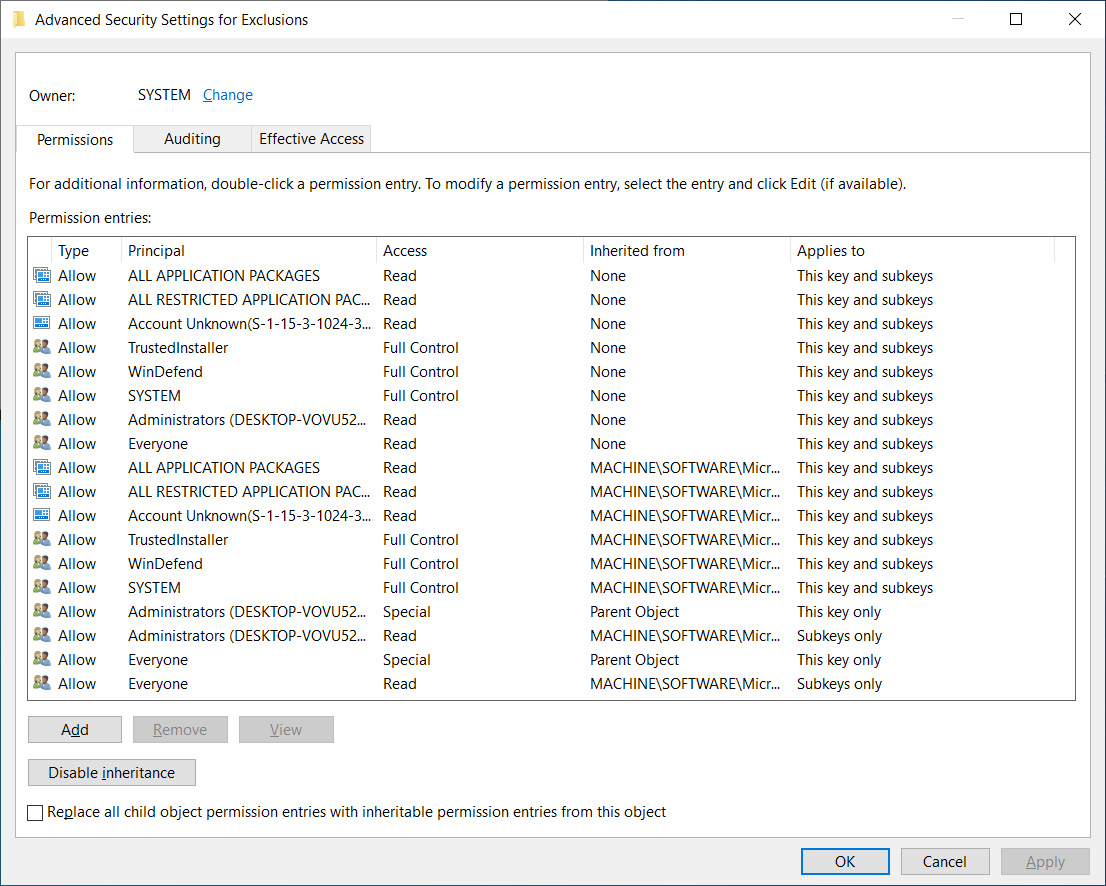

A exploração da fraqueza foi possível porque a chave do Registro estava acessível pelo grupo ‘Todos’, conforme mostrado na imagem abaixo.

Fonte: BleepingComputer

Isso tornou possível para usuários locais (independentemente de suas permissões) acessá-lo por meio da linha de comando consultando o Registro do Windows.

O especialista em segurança Nathan McNulty também alertou que os usuários também podem obter a lista de exclusões das árvores do Registro com entradas que armazenam as configurações da Diretiva de Grupo, que são informações muito mais confidenciais, pois fornecem exclusões para vários computadores em um domínio do Windows.

Depois de descobrir quais pastas foram adicionadas à lista de exclusão de antivírus, os invasores podem entregar e executar malware de uma pasta excluída em um sistema Windows comprometido sem temer que sua carga maliciosa seja detectada e neutralizada.

Ao explorar essa fraqueza, o BleepingComputer pode executar uma amostra do Conti ransomware de uma pasta excluída e criptografar um sistema Windows sem nenhum aviso ou sinal de detecção do Microsoft Defender.

Fraqueza de segurança abordada silenciosamente pela Microsoft

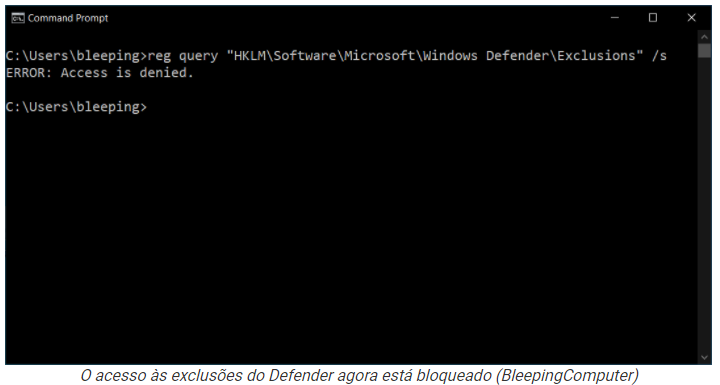

Isso não é mais possível, pois a Microsoft já abordou a fraqueza por meio de uma atualização silenciosa, conforme detectado pelo especialista em segurança holandês SecGuru_OTX na quinta-feira.

O pesquisador de ameaças do SentinelOne, Antonio Cocomazzi, confirmou que a falha não pode mais ser usada em sistemas Windows 10 20H2 após a instalação das atualizações do Windows do Patch Tuesday de fevereiro de 2022.

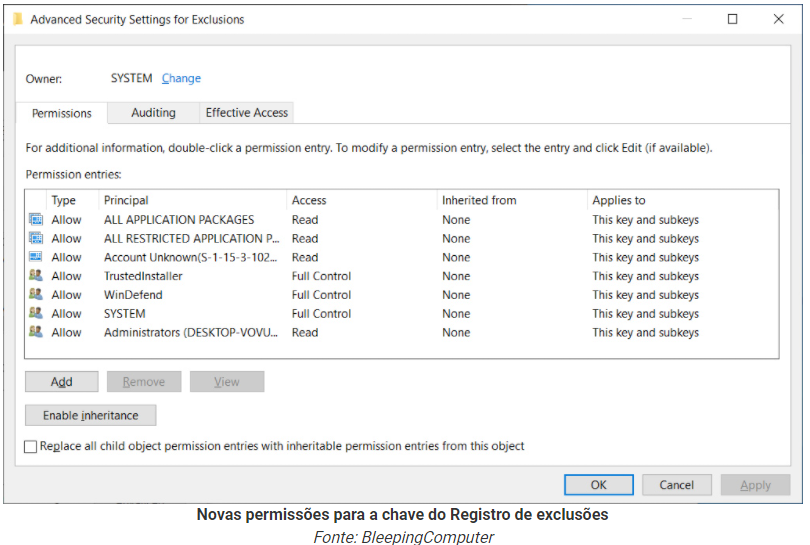

Alguns usuários estão vendo a nova alteração de permissão após instalar as atualizações cumulativas do Windows Patch Tuesday de fevereiro de 2022.

Por outro lado, Will Dormann, analista de vulnerabilidades do CERT/CC, observou que recebeu a alteração de permissões sem instalar nenhuma atualização, indicando que a alteração pode ser adicionada por atualizações do Windows e atualizações de inteligência de segurança do Microsoft Defender.

Como o BleepingComputer também pôde confirmar hoje, as permissões nas configurações de segurança avançadas do Windows para exclusões do Defender foram realmente atualizadas, com o grupo ‘Todos’ removido das permissões da chave do Registro.

Nos sistemas Windows 10 em que essa alteração já foi implementada, os usuários agora precisam ter privilégios de administrador para poder acessar a lista de exclusões por meio da linha de comando ou ao adicioná-los usando a tela de configurações de segurança do Windows.

A alteração foi lançada desde nosso relatório anterior, mas, no momento, apenas a Microsoft sabe como foi enviada para os sistemas Windows 10 afetados (por meio de atualizações do Windows, atualizações de inteligência do Defender ou outros meios).

Um porta-voz da Microsoft não estava disponível para comentar quando contatado pela BleepingComputer hoje cedo.

Fonte: BleepingComputer.com