Desenvolvedor de ransomware lança chaves de descriptografia para Egregor e Maze

As chaves mestras de descriptografia para as operações de ransomware Maze, Egregor e Sekhmet foram lançadas ontem à noite nos fóruns BleepingComputer pelo suposto desenvolvedor de malware.

O ransomware Maze começou a operar em maio de 2019 e rapidamente ganhou fama por ser responsável pelo uso de táticas de roubo de dados e dupla extorsão agora usadas por muitas operações de ransomware.

Depois que a Maze anunciou seu fechamento em outubro de 2020, eles foram renomeados em setembro como Egregor , que mais tarde desapareceu depois que os membros foram presos na Ucrânia .

A operação de Sekhmet foi um pouco atípica, pois foi lançada em março de 2020, enquanto o Maze ainda estava ativo.

Chaves mestras de descriptografia liberadas

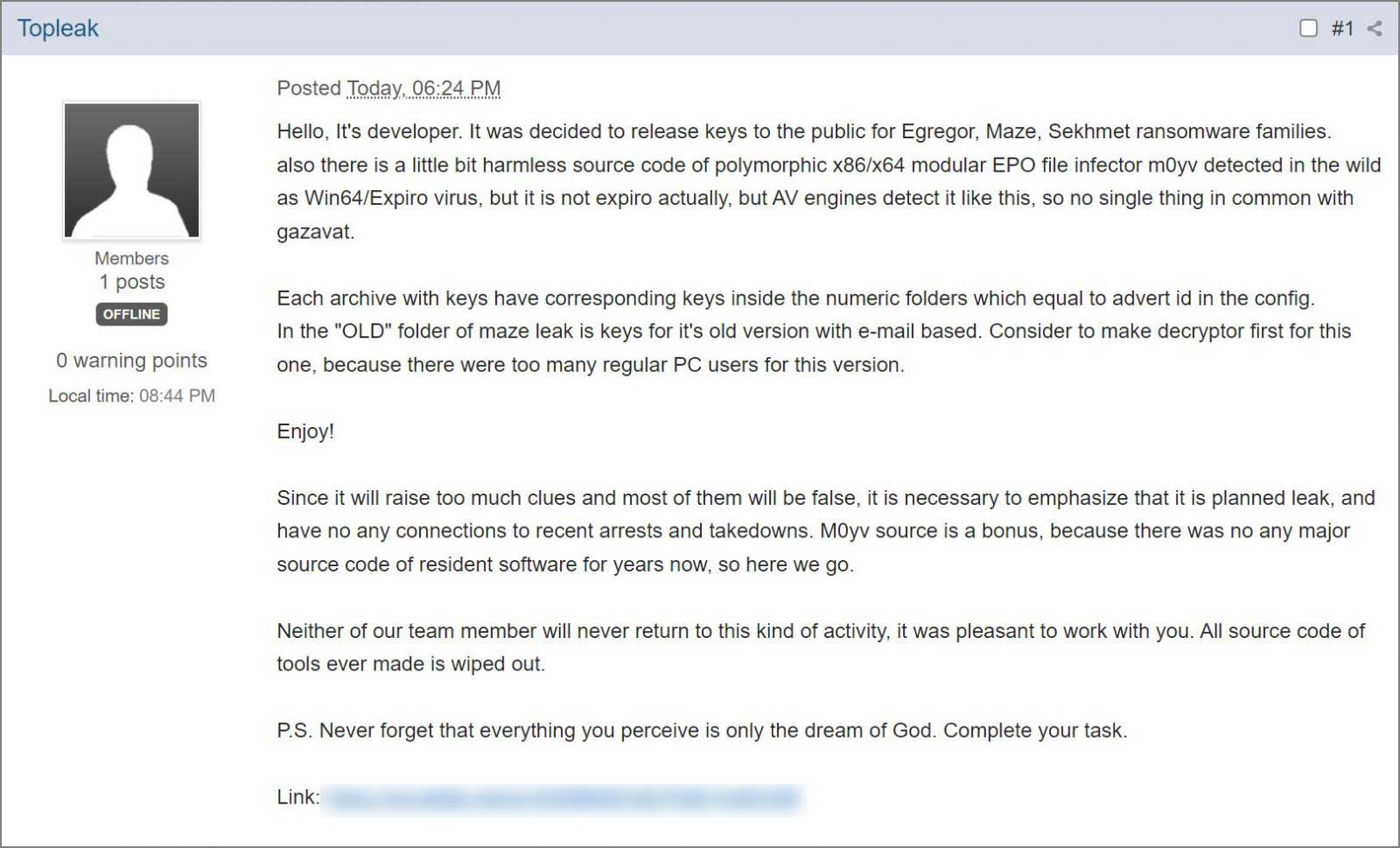

Avanço rápido 14 meses depois, e as chaves de descriptografia para essas operações agora vazaram nos fóruns do BleepingComputer por um usuário chamado ‘Topleak’ que afirma ser o desenvolvedor das três operações.

O pôster disse que este foi um vazamento planejado e não está relacionado a operações recentes de aplicação da lei que levaram à apreensão de servidores e à prisão de afiliados de ransomware .

“Como vai levantar muitas pistas e a maioria delas será falsa, é necessário enfatizar que é um vazamento planejado e não tem nenhuma conexão com prisões e remoções recentes”, explicou o suposto desenvolvedor de ransomware.

Eles afirmaram ainda que nenhum dos membros de sua equipe retornará ao ransomware e que destruíram todo o código-fonte de seu ransomware.

Fonte: BleepingComputer

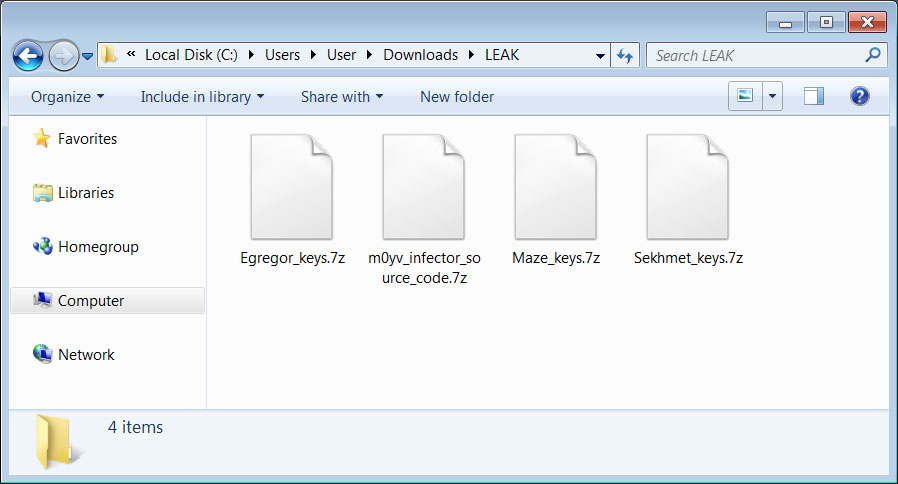

A postagem inclui um link de download para um arquivo 7zip com quatro arquivos contendo as chaves de descriptografia Maze, Egregor e Sekhmet, e o código-fonte de um malware ‘M0yv’ usado pela gangue do ransomware.

Fonte: BleepingComputer

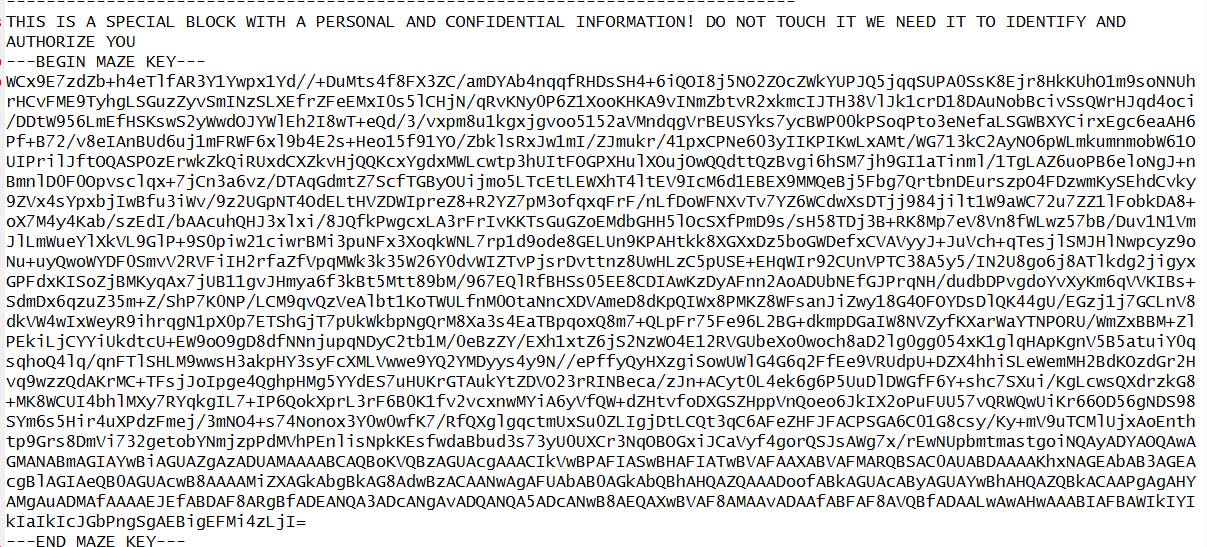

Cada um desses arquivos contém a chave de criptografia mestra pública e a chave de descriptografia mestra privada associada a um “anúncio” específico ou afiliado da operação de ransomware.

No total, a seguir está o número de chaves mestras de descriptografia RSA-2048 liberadas por operação de ransomware:

- Labirinto: 9 chaves mestras de descriptografia para o malware original que visava usuários não corporativos.

- Labirinto: 30 chaves mestras de descriptografia.

- Egregor: 19 chaves mestras de descriptografia.

- Sekhmet : 1 chave mestra de descriptografia.

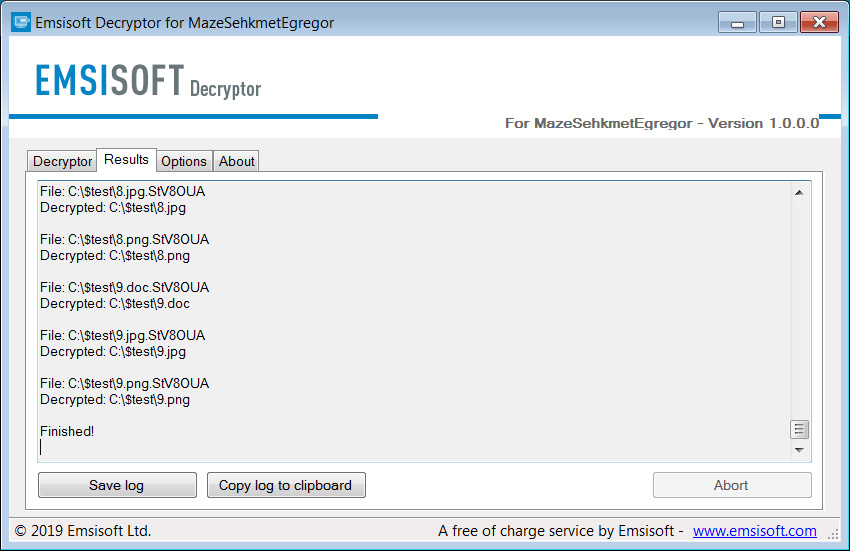

Michael Gillespie e Fabian Wosar , da Emsisoft , revisaram as chaves de descriptografia e confirmaram que elas são legítimas e podem ser usadas para descriptografar arquivos criptografados pelas três famílias de ransomware.

Gillespie nos disse que as chaves são usadas para descriptografar as chaves criptografadas de uma vítima que estão incorporadas em uma nota de resgate.

Fonte: BleepingComputer

A Emsisoft lançou um decodificador para permitir que qualquer vítima de Maze, Egregor e Sekhmet que estava esperando para recuperar seus arquivos gratuitamente.

Para usar o decodificador, as vítimas precisarão da nota de resgate criada durante o ataque, pois contém a chave de descriptografia criptografada.

Código-fonte de malware M0yv de bônus

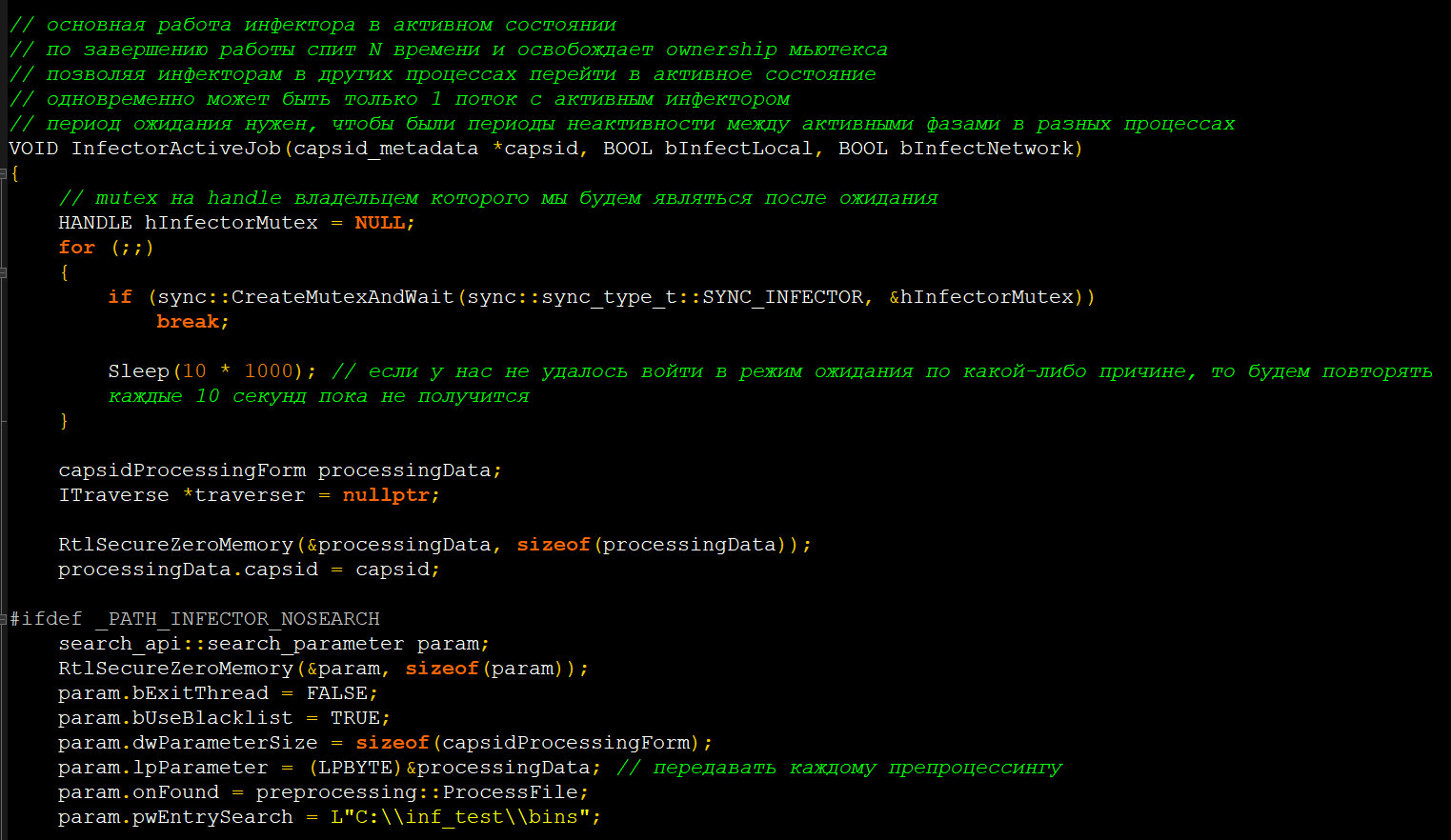

O arquivo também inclui o código-fonte do ‘infector de arquivo modular x86/x64’ M0yv desenvolvido pela operação Maze ransomware e usado anteriormente em ataques.

“Além disso, há um código-fonte um pouco inofensivo do infectador de arquivo EPO modular polimórfico x86/x64 m0yv detectado na natureza como vírus Win64/Expiro, mas na verdade não é expiro, mas os mecanismos AV o detectam assim, então não há nada em comum com gazavat”, disse o desenvolvedor do ransomware na postagem do fórum.

“O código-fonte M0yv é um bônus, porque não havia nenhum código-fonte importante de software residente há anos, então aqui vamos nós”, explicou o desenvolvedor mais tarde.

Esse código-fonte vem na forma de um projeto do Microsoft Visual Studio e inclui algumas DLLs já compiladas.

Fonte: BleepingComputer

O arquivo todo.txt indica que o código-fonte desse malware foi atualizado pela última vez em 19 de janeiro de 2022.