Compreendendo o adversário: como os ataques de ransomware acontecem

O IBM Security X-Force Incident Response (IR) respondeu a centenas de incidentes de ransomware em todas as geografias e segmentos de mercado. Como analisamos esses incidentes, um padrão claro emergiu.

Embora observemos dezenas de grupos de ransomware em operação em todo o mundo, muitos com vários grupos afiliados trabalhando sob eles, a maioria dos agentes de ransomware tende a seguir um fluxo de ataque semelhante e um conjunto de procedimentos operacionais padrão. É possível que os atores do ransomware estejam em treinamento cruzado e compartilhando entre si suas técnicas mais eficazes, que estão se tornando práticas padrão para muitos grupos de ransomware e afiliados. Mas sejam quais forem as forças que estejam unindo os atores do ransomware, os defensores da segurança podem usar o conhecimento desses ataques a seu favor para defender melhor as redes contra ataques de ransomware e capturar os invasores antes que eles atinjam seus objetivos finais.

Os cinco estágios de um ataque de ransomware

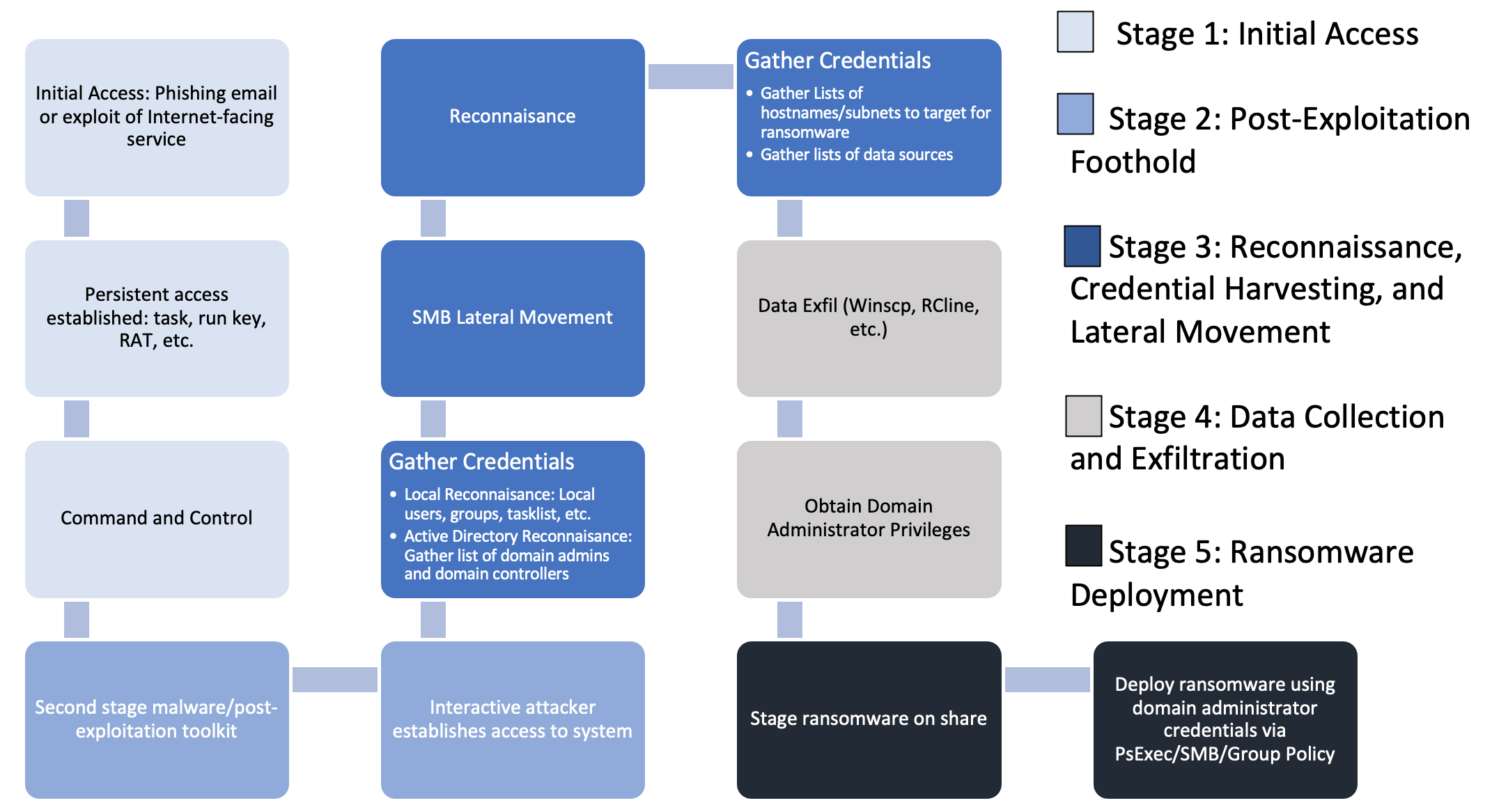

A equipe de IR do X-Force observou que a maioria dos ataques de ransomware ocorrem em um padrão previsível que dividimos em cinco estágios: Acesso inicial, Apoio pós-exploração, Reconhecimento / Coleta de credenciais / Movimento lateral, Coleta de dados e filtração e Implantação de ransomware.

Embora não haja dois incidentes de ransomware exatamente iguais, ao analisar o comportamento dos adversários em vários engajamentos, operadores e localizações geográficas, o X-Force IR criou este gráfico de ataque generalizado que pode ser usado para identificar oportunidades de controle lógico e detecção que são aplicáveis à maioria dos operadores de ransomware.

Figura 1: Fluxo de ataque padrão para ataques de ransomware, conforme observado pela resposta a incidentes do X-Force (Fonte: X-Force)

Estágio 1: Acesso inicial

Os vetores de acesso mais comuns para ataques de ransomware continuam a ser phishing (MITER ATT & CK Technique 1566), exploração de vulnerabilidade, incluindo Exploração de um aplicativo público (T1190) e serviços remotos externos (T1133), como a exploração de protocolo de desktop remoto. A grande maioria das campanhas de phishing que resultam em um incidente de ransomware distribuem um cavalo de Troia de acesso, como Bazar, TrickBot , QakBot ou Valak.

Estágio 2: Pós-Exploração

Dependendo do vetor de acesso inicial, o segundo estágio pode envolver uma ferramenta intermediária de acesso remoto (RAT) ou malware antes de estabelecer o acesso interativo com uma ferramenta de segurança ofensiva, como Cobalt Strike ou Metasploit. Por exemplo, o X-Force IR observou o NetSupport Manager sendo carregado pelo trojan de acesso. O NetSupport Manager seria então usado para gerar um sinalizador Cobalt Strike.

Etapa 3: compreender e expandir

Durante o terceiro estágio do ataque, os invasores têm se concentrado consistentemente em compreender o sistema local e o domínio aos quais eles têm acesso atualmente e em adquirir credenciais para permitir o movimento lateral. O reconhecimento do sistema local geralmente é obtido por meio de ferramentas integradas, como net, whoami e lista de tarefas.

Para facilitar o reconhecimento de domínio, os operadores de ransomware continuam a aproveitar o utilitário de código aberto “AdFind”. De todos os incidentes de ransomware aos quais o X-Force IR respondeu em 2020, o AdFind foi usado em 88% dos ataques. O X-Force IR também observou operadores de ransomware usando o comando nltest para adquirir uma lista de controladores de domínio e contas privilegiadas antes de realizar um reconhecimento mais abrangente do Active Directory por meio do AdFind. Em várias ocasiões, o X-Force IR observou operadores de ransomware redirecionando a saída do AdFind para uma série de arquivos de texto que são adicionados a um arquivo e exfiltrados.

Embora as credenciais possam ser coletadas por muitos cavalos de Troia de acesso, o X-Force IR observou os operadores de ransomware geralmente aproveitando Mimikatz, ZeroLogon e PrintNightmare para adquirir credenciais para serem usadas no restante do ataque.

Na maioria dos ataques de ransomware que o X-Force observou, a exploração do Active Directory é um eixo chave no ataque e apresenta uma oportunidade para os defensores de segurança capturarem e impedirem os atacantes ransomware ou frustrarem seu sucesso. Várias recomendações para proteger o Active Directory estão incluídas no final deste blog.

Após o reconhecimento do Active Directory, os operadores de ransomware geralmente se movem lateralmente por meio de protocolos de bloco de mensagens do servidor (SMB) ou chamada de procedimento remoto (RPC). A coleta de credenciais pode continuar em sistemas adicionais, conforme necessário, com o objetivo de adquirir privilégios de administrador de domínio.

Etapa 4: coleta e exfiltração de dados

Quase todos os incidentes de ransomware aos quais o X-Force IR respondeu desde 2019 envolveu a tática de “dupla extorsão” de roubo de dados e ransomware. Durante o Estágio 4 do ataque, o foco dos operadores de ransomware muda principalmente para identificar dados valiosos e exfiltrá-los.

Os operadores de ransomware geralmente se movem lateralmente para sistemas adicionais durante o Estágio 4 por meio de SMB, RPC e protocolo de desktop remoto (RDP) para identificar dados para exfiltração. O X-Force IR observou operadores de ransomware aproveitando um ou dois sistemas de teste para coletar dados antes da exfiltração, que eles acessam continuamente por meio de uma conexão RDP em túnel. Embora tenhamos observado alguns operadores de ransomware acessando e exfiltrando dados de bancos de dados, a maior parte da coleta de dados é realizada por SMB.

A exfiltração de dados é uma área do ciclo de vida do ataque em que o X-Force IR observou uma variação moderada entre os operadores de ransomware. Ferramentas como WinSCP e RClone continuam a ser as ferramentas mais comuns; no entanto, o X-Force IR respondeu a vários incidentes de ransomware em que os adversários usaram ferramentas de exfiltração de dados personalizadas ou ferramentas de sobrevivência como o BitsAdmin.

Etapa 5: implantação de ransomware

Embora a inovação na comunidade de desenvolvedores de ransomware continue a criar novas variantes de malware, a distribuição da carga útil do ransomware para os sistemas de destino permanece bastante comum entre os operadores de ransomware.

Em quase todos os incidentes de ransomware aos quais o X-Force IR respondeu, os operadores de ransomware direcionaram um controlador de domínio como o ponto de distribuição para a carga útil do ransomware.

Para distribuir o ransomware, os adversários geralmente aproveitam o SMB de um compartilhamento no controlador de domínio e executam a carga útil com PsExec, WMIC, RunDll32 ou criando uma tarefa agendada com ferramentas como CrackMapExec.

Aproveitando o conhecimento de ataques de ransomware para defesa

Ao compreender as semelhanças entre a maioria dos ataques de ransomware, os defensores têm a vantagem de identificar e focar em ativos fortemente alavancados na maioria dos ataques, incluindo Active Directory e controladores de domínio. As recomendações a seguir incluem medidas específicas que os defensores de rede podem tomar para melhor se defender contra ataques de ransomware, dado o que sabemos sobre o fluxo de ataque de ransomware.

Limite de acesso privilegiado

- Limite o número de contas de administrador de domínio em sua organização ao mínimo absoluto e considere a criação de um processo automatizado para remover regularmente membros desnecessários do grupo Admins. Do Domínio.

- Remova direitos de administrador local de todas as contas de usuário e limite os direitos de administrador local para contas de serviço ao mínimo absoluto.

- O uso de contas de administrador de domínio deve ser fortemente auditado e alertado, pois este é o principal mecanismo pelo qual os operadores de ransomware obtêm seus objetivos na maioria dos ataques de ransomware que o X-Force observa hoje e, como tal, as organizações devem desenvolver alertas automatizados para modificações no grupo de Administradores de Domínios .

Proteja contas privilegiadas

- Adicione contas privilegiadas ao grupo de segurança de usuários protegidos para reduzir o risco de exposição de credenciais em uma organização.

- Utilize contas de serviço gerenciadas e solução de senha de administrador local (LAPS) para habilitar o gerenciamento automático de senha de contas comumente direcionadas.

- Implemente uma solução de gerenciamento de acesso privilegiado para gerenciar e monitorar contas e acessos privilegiados.

Active Directory seguro

- Audite e elimine quaisquer relações de confiança de domínio desnecessárias entre organizações e garanta que a atividade necessária entre domínios seja gerenciada e monitorada de maneira adequada.

- Configure uma política de grupo para permitir o login do Administrador de Domínio (DA) apenas para controladores de domínio e proibir o acesso a outros sistemas Windows associados ao domínio.

- Implemente políticas de segmentação de rede rígidas e limite o acesso interativo a recursos de alto valor para redes administrativas específicas ou hosts de salto.

- Implante uma solução de gerenciamento de mudança de Política de Grupo onde as mudanças nas políticas de domínio devem ser aprovadas antes de serem vinculadas ao domínio.

- Configure todos os sistemas dentro da empresa para recusar tentativas de autenticação por meio de protocolos legados.

Restringir vias de movimento lateral comuns

- Elimine os caminhos de movimento lateral via SMB, RPC e RDP por meio da segmentação de rede, sempre que possível.

Defenda-se contra ameaças de phishing:

- Empregue uma solução de segurança de software de e-mail robusta que pode detectar e-mails de phishing antes que cheguem ao usuário final. Mesmo que uma solução não consiga detectar todos os emails de phishing e spear-phishing enviados hoje, uma solução que detecta uma porcentagem considerável de mensagens de phishing pode diminuir a exposição de sua organização a ameaças baseadas em phishing.

- Aproveite o treinamento de conscientização do usuário que aborda as técnicas de phishing de e-mail do mundo real usadas pelos agentes de ameaças hoje. Por exemplo, ensine aos usuários finais que os invasores de ransomware estão sequestrando contas de e-mail e se inserindo em conversas em andamento para inserir anexos ou links maliciosos em uma conversa que parece vir de um usuário confiável.

- Cuidado com os e-mails “responder a todos” que contenham apenas um anexo ou link com uma mensagem muito breve ou nenhuma mensagem.

- Enfatize que “faturas não pagas” é uma isca de phishing muito comum.

- Incorpore outros exemplos do mundo real conforme apropriado.

Foco no gerenciamento de patches

Utilize um programa de gerenciamento de patches desenvolvido para priorizar os patches que têm mais probabilidade de serem explorados e são mais aplicáveis de acordo com sua arquitetura de rede. Use alertas de patch e inteligência sobre vulnerabilidades exploradas em estado selvagem para priorizar patches para implementação em sua rede. No mínimo, recomendamos a implementação de patches para os seguintes sistemas, conforme aplicável, de acordo com o Alerta CISA AA21-209A revisado pela última vez em 20 de agosto de 2021:

- Citrix CVE 2019-19781

- Pulse CVE 2019-11510

- Fortinet CVE 2018-13379

- F5 Big IP CVE 2020-5902

- MobileIron CVE 2020-15505

- Microsoft CVE 2017-11882

- Atlassian CVE 2019-11580

- Drupal CVE 2018-7600

- Telerik CVE 2019-18935

- Microsoft CVE 2020-0787

- Microsoft CVE 2020-1472