Todas as versões do Windows afetadas pela nova vulnerabilidade de dia zero do LPE

Um pesquisador de segurança divulgou detalhes técnicos para uma vulnerabilidade de elevação de privilégio de dia zero do Windows e uma exploração de prova de conceito (PoC) pública que concede privilégios de SISTEMA sob certas condições.

Foi divulgada uma exploração de prova de conceito (PoC) pública e detalhes técnicos para uma vulnerabilidade de elevação de privilégio de dia zero do Windows sem patch que permite aos usuários obter privilégios de SISTEMA sob certas condições.

A boa notícia é que a exploração exige que um agente de ameaça saiba o nome de usuário e a senha de outro usuário para acionar a vulnerabilidade, portanto, provavelmente não será amplamente utilizada em ataques.

A má notícia é que isso afeta todas as versões do Windows, incluindo Windows 10, Windows 11 e Windows Server 2022.

Pesquisador libera desvio para vulnerabilidade corrigida

Em agosto, a Microsoft lançou uma atualização de segurança para uma “Vulnerabilidade de elevação de privilégio do serviço de perfil de usuário do Windows” rastreada como CVE-2021-34484 e descoberta pelo pesquisador de segurança Abdelhamid Naceri.

Depois de examinar a correção, Naceri descobriu que o patch não era suficiente e que ele foi capaz de contorná-lo com um novo exploit que publicou no GitHub.

“Tecnicamente, no relatório anterior CVE-2021-34484. Descrevi um bug em que você pode abusar do serviço de perfil do usuário para criar uma segunda junção”, explica Naceria em um artigo técnico sobre a vulnerabilidade e o novo desvio.

“Mas, como vejo no comunicado da ZDI e no patch da Microsoft, o bug foi medido como um bug de exclusão arbitrária de diretório.”

“A Microsoft não corrigiu o que foi fornecido no relatório, mas o impacto do PoC. Como o PoC que escrevi antes era horrível, ele só conseguiu reproduzir um bug de exclusão de diretório.”

Naceri diz que, uma vez que eles corrigiram apenas o sintoma de seu relatório de bug e não a causa real, ele poderia revisar sua exploração para fazer uma junção em outro lugar e ainda assim conseguir a elevação de privilégio.

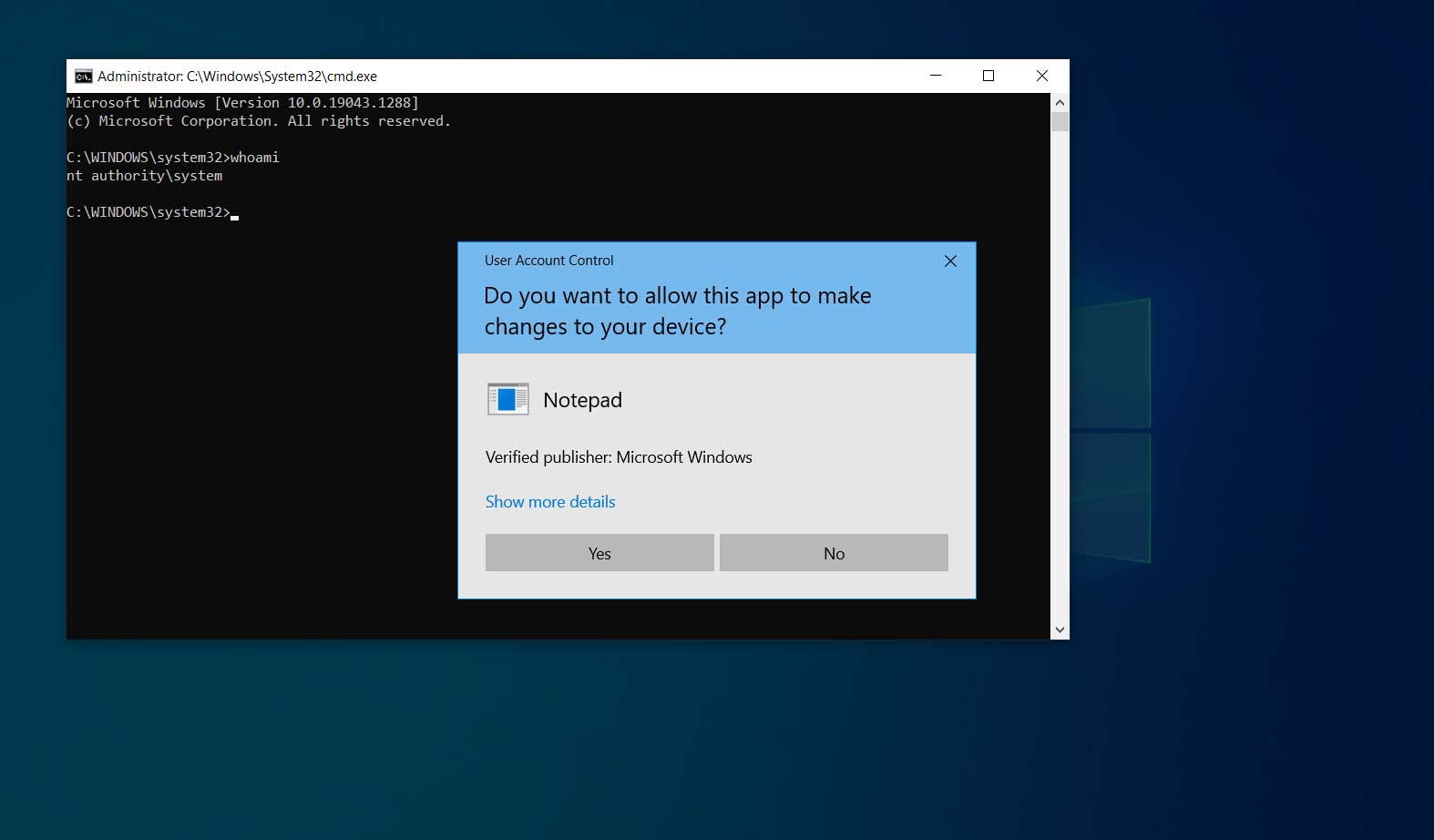

Esta exploração fará com que um prompt de comando elevado com privilégios de SISTEMA seja iniciado enquanto o prompt do Controle de Conta de Usuário (UAC) é exibido.

Will Dormann , um analista de vulnerabilidade do CERT / CC, testou a vulnerabilidade e descobriu que, embora funcionasse, era temperamental e nem sempre criava o prompt de comando elevado.

Quando o BleepingComputer testou a vulnerabilidade, ele lançou um prompt de comando elevado imediatamente, conforme mostrado abaixo.

Fonte: BleepingComputer

Como esse bug requer que um ator de ameaça saiba o nome de usuário e a senha de outro usuário, ele não será tão abusado quanto outras vulnerabilidades de elevação de privilégio que vimos recentemente, como PrintNightmare .

“Definitivamente, ainda é um problema. E pode haver cenários em que pode ser abusado. Mas o requisito de 2 contas provavelmente o coloca no barco de NÃO ser algo que terá um uso generalizado na natureza”, disse Dormann à BleepingComputer.