Bibliotecas NPM maliciosas instalam ransomware, ladrão de senhas

Pacotes NPM maliciosos que fingem ser bibliotecas Roblox estão entregando ransomware e trojans para roubo de senhas a usuários desavisados.

Os dois pacotes NPM são nomeados noblox.js-proxy e noblox.js-proxies , e usam typo-squatting para fingir ser o wrapper legítimo da API Roblox chamado noblox.js-proxied alterando uma única letra no nome da biblioteca.

Em um novo relatório da empresa de segurança de código aberto Sonatype com análise adicional da BleepingComputer, esses NPMs maliciosos estão infectando as vítimas com um ransomware MBRLocker que personifica o notório GoldenEye ransomware , trollware e um trojan que rouba senhas.

Ambas as bibliotecas NPM maliciosas foram retiradas e não estão mais disponíveis.

Uma confusão de atividades maliciosas

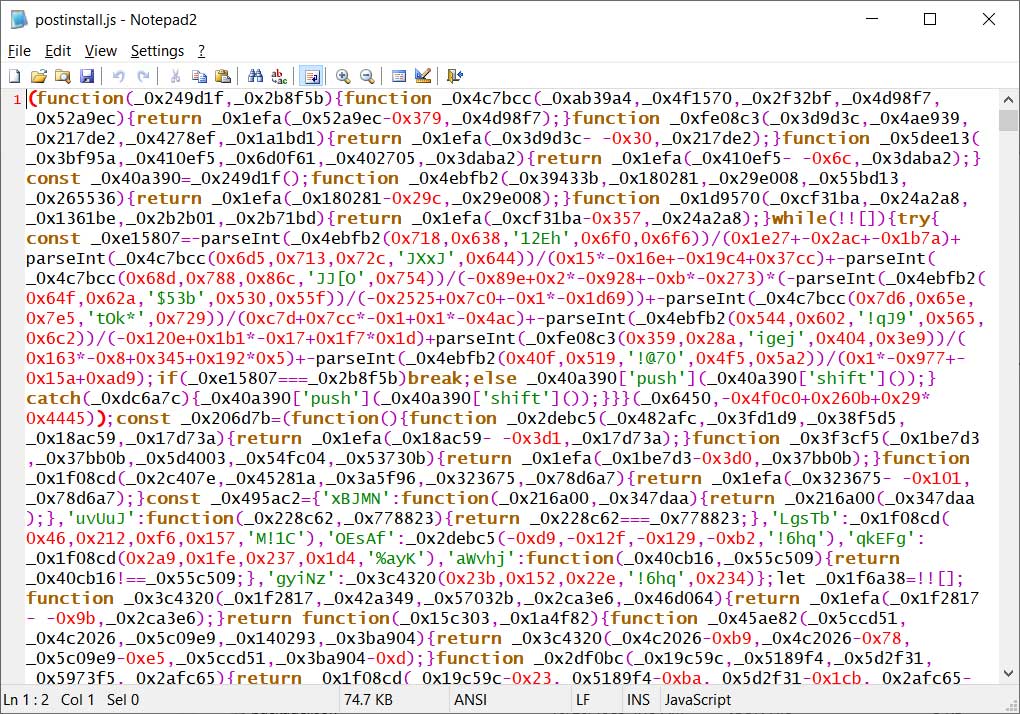

Depois que as bibliotecas NPM maliciosas são adicionadas a um projeto e iniciadas, a biblioteca executará um script postinstall.js. Este script é normalmente usado para executar comandos legítimos após a instalação de uma biblioteca, mas, neste caso, ele inicia uma cadeia de atividades maliciosas nos computadores das vítimas.

Como você pode ver abaixo, o script postinstall.js é fortemente ofuscado para evitar a análise por pesquisadores de segurança e software.

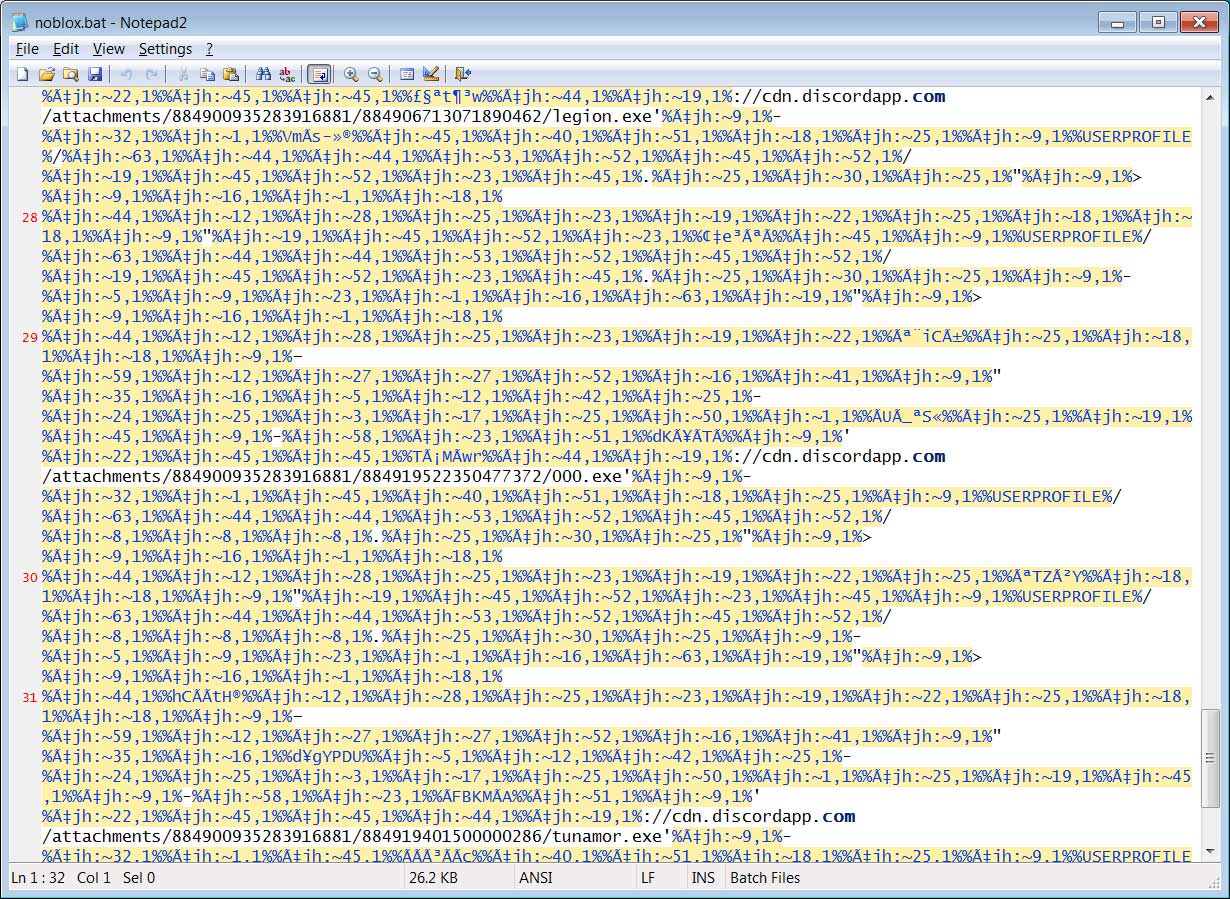

Quando executado, o script iniciará o arquivo em lote fortemente ofuscado chamado ‘nobox.bat’, mostrado abaixo.

Este arquivo em lote foi decodificado pelo pesquisador de segurança da Sonatype, Juan Aguirre, e fará o download de uma variedade de malware do Discord e os lançará com a ajuda do bypass fodhelper.exe UAC

Os arquivos baixados pelo arquivo em lote noblox.bat são listados abaixo na ordem em que são instalados, junto com seus links do VirusTotal e uma descrição de suas ações.

- exclude.bat – Adiciona uma exclusão do Microsoft Defender para não verificar arquivos na unidade C: \.

- legion.exe – implanta um trojan para roubo de senhas que rouba o histórico do navegador, cookies, senhas salvas e tentativas de gravar vídeo por meio da webcam embutida.

- 000.exe – Trollware que modifica o nome do usuário atual para ‘UR NEXT’, reproduz vídeos, altera a senha do usuário e tenta bloqueá-lo do sistema.

- tunamor.exe – Instala um MBRLocker chamado ‘Monster Ransomware,’ que personifica o GoldenEye ransomware .

The Monster ransomware MBRLocker

De particular interesse é o executável ‘tunamor.exe’, que instala um MBRLocker que se autodenomina ‘Monster Ransomware’.

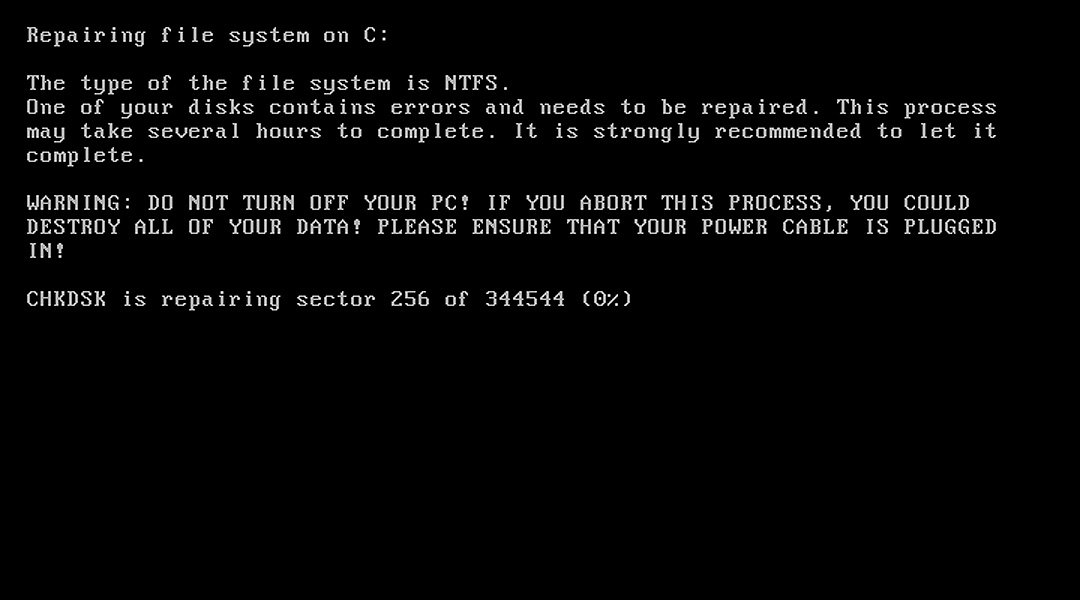

Quando executado, o ransomware executa uma reinicialização forçada do computador e, em seguida, exibe um CHKDSK falso do sistema. Durante esse processo, o ransomware está supostamente criptografando os discos do computador.

Fonte: BleepingComputer

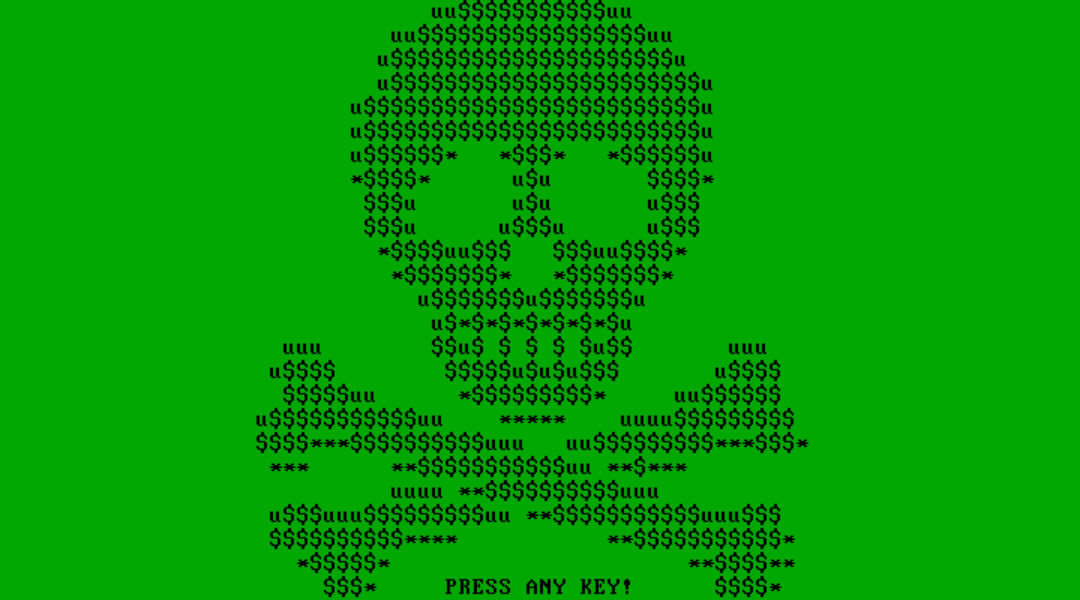

Quando terminar, ele reiniciará o computador e exibirá uma tela de bloqueio de caveira e ossos cruzados originalmente encontrada nas famílias de ransomware Petya / GoldenEye.

Fonte: BleepingComputer

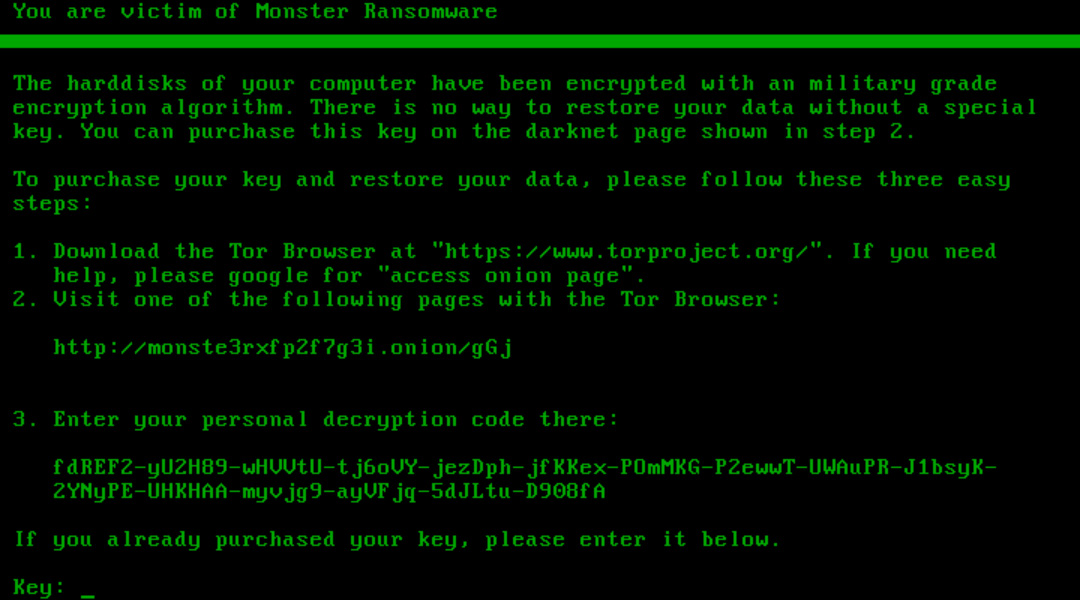

Após pressionar enter, a vítima é exibida em uma tela informando que seus discos rígidos estão criptografados e que deve visitar o site http://monste3rxfp2f7g3i.onion/ Tor, que está fora do ar, para pagar um resgate.

Fonte: BleepingComputer

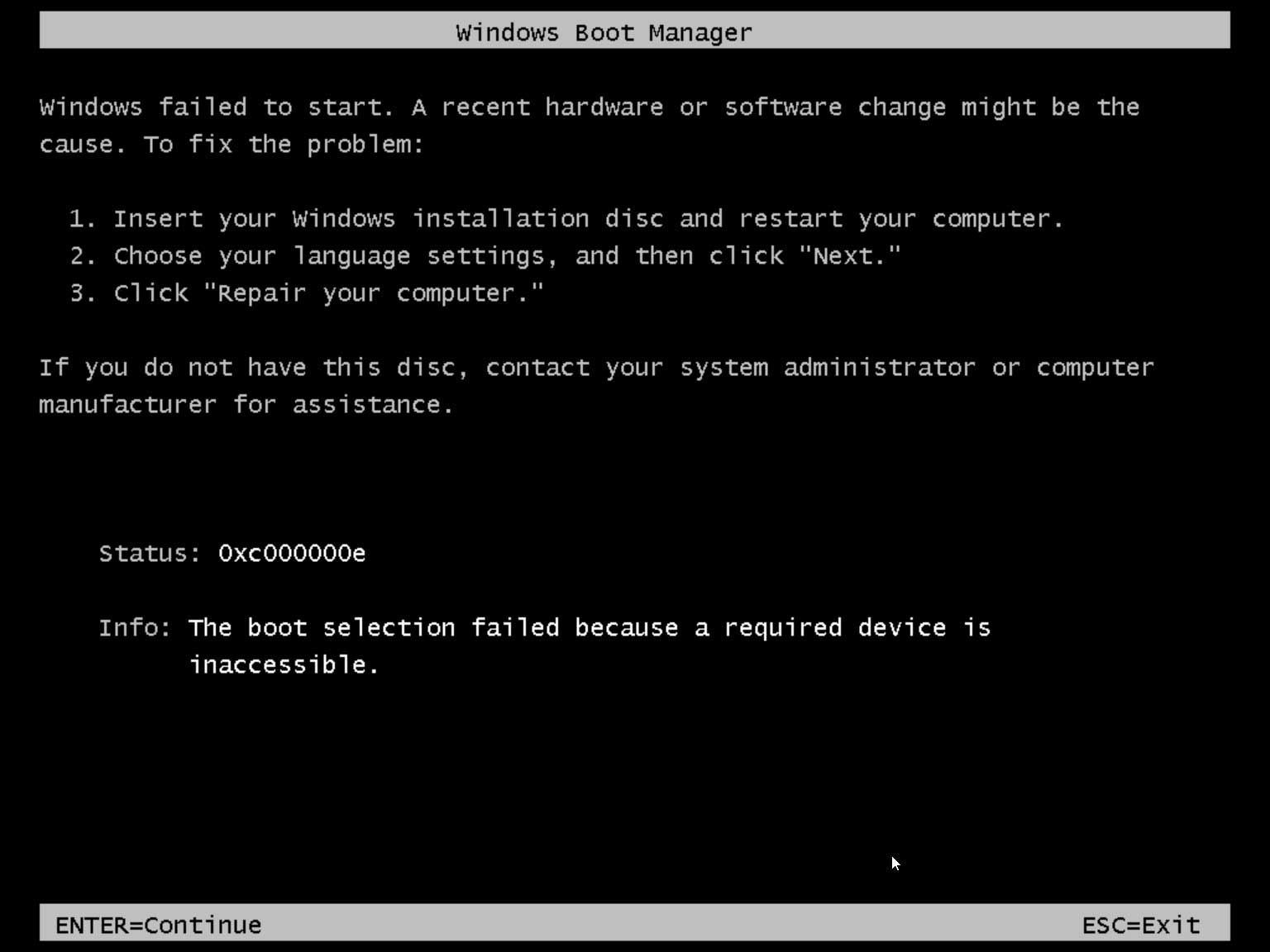

BleepingComputer descobriu a string ‘ qVwaofRW5NbLa8gj ‘, que é aceita como uma chave válida para descriptografar o computador. No entanto, embora a chave seja aceita e o ransomware afirme que está descriptografando o computador, o Windows não será iniciado posteriormente.

Source: BleepingComputer

Não está claro se uma string adicional deve ser adicionada a essa chave para descriptografar a unidade de disco rígido corretamente ou se este programa é simplesmente um limpador projetado para destruir sistemas.

Este ransomware não parece ser generalizado e só é conhecido por ser distribuído por meio desses pacotes NPM.

Com base na atividade do trollware 000.exe e no comportamento estranho do ransomware Monster, é provável que esses pacotes sejam projetados para destruir um sistema, em vez de gerar um pedido de resgate.

NPMs maliciosos usados em ataques à cadeia de suprimentos, como este, estão se tornando mais comuns.

Sonatype descobriu recentemente três bibliotecas NPM maliciosas usadas para implantar criptominadores em dispositivos Linux e Windows.

Na última sexta-feira, a popular biblioteca UA-Parser-JS NPM foi sequestrada para infectar usuários com mineradores e cavalos de Troia para roubo de senhas.

IOCS

Exclude.bat

0419582ea749cef904856dd1165cbefe041f822dd3ac9a6a1e925afba30fe591

Legion.exe

a81b7477c70f728a0c3ca14d0cdfd608a0101cf599d31619163cb0be2a152b78

Password stealer

f4fb42c8312a6002a8783e2a1ab4571eb89e92cd192b1a21e8c4582205c37312

000.exe

4a900b344ef765a66f98cf39ac06273d565ca0f5d19f7ea4ca183786155d4a47

tunamor.exe (ransomware)

78972cdde1a038f249b481ea2c4b172cc258aa294440333e9c46dcb3fbed5815