Hackers vazam senhas VPN de 87.000 dispositivos Fortinet FortiGate

O provedor de soluções de segurança de rede Fortinet confirmou que um agente malicioso divulgou nomes e senhas de login VPN de forma não autorizada associados a 87.000 dispositivos FortiGate SSL-VPN.

“Essas credenciais foram obtidos a partir de sistemas que permaneceram sem correção contra CVE-2018-13379 no momento da do ator digitalização. Enquanto eles podem já foram corrigidas, se as senhas não foram redefinidas, eles continuam vulneráveis”, a empresa disse em um comunicado na quarta-feira.

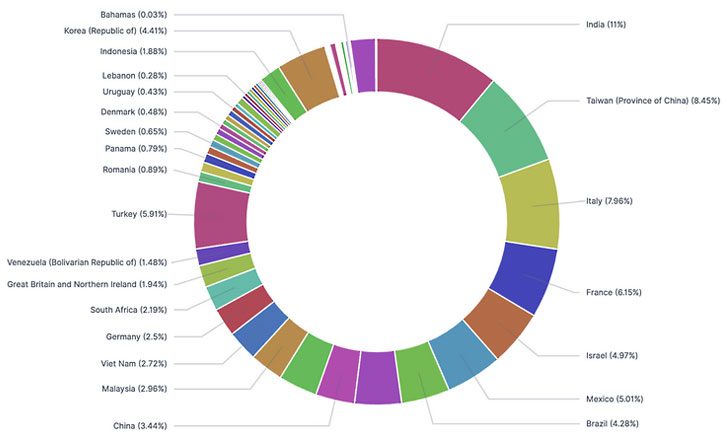

A divulgação ocorre depois que o agente da ameaça vazou uma lista de credenciais da Fortinet gratuitamente em um novo fórum de língua russa chamado RAMP, lançado em julho de 2021, bem como no site de vazamento de dados do Groove ransomware, com a Advanced Intel observando que a “lista de violação contém dados brutos acesso às principais empresas “abrangendo 74 países, incluindo Índia, Taiwan, Itália, França e Israel. “2.959 de 22.500 vítimas são entidades dos EUA”, disseram os pesquisadores.

CVE-2018-13379 está relacionado a uma vulnerabilidade de passagem de caminho no portal da web FortiOS SSL VPN, que permite que invasores não autenticados leiam arquivos de sistema arbitrários, incluindo o arquivo de sessão, que contém nomes de usuário e senhas armazenados em texto simples.

Embora o bug tenha sido retificado em maio de 2019, a falha de segurança foi explorada repetidamente por vários adversários para implantar uma série de cargas maliciosas em dispositivos não corrigidos, levando a Fortinet a emitir uma série de avisos em agosto de 2019 , julho de 2020 , abril de 2021 e novamente em junho de 2021 , instando os clientes a atualizar os aparelhos afetados.

CVE-2018-13379 também emergiu como uma das principais falhas mais exploradas em 2020, de acordo com uma lista compilada por agências de inteligência na Austrália, no Reino Unido e nos EUA no início deste ano.

À luz do vazamento, a Fortinet está recomendando às empresas que desabilitem imediatamente todas as VPNs, atualizem os dispositivos para FortiOS 5.4.13, 5.6.14, 6.0.11 ou 6.2.8 e superior, seguido por iniciar uma redefinição de senha para toda a organização, avisando que “você pode permanecer vulnerável após a atualização se as credenciais de seus usuários foram previamente comprometidas.”

Fonte: https://thehackernews.com/