O Windows 365 expõe credenciais do Microsoft Azure em texto simples

Um pesquisador de segurança descobriu uma maneira de descartar as credenciais de texto simples não criptografadas de um usuário do Microsoft Azure do novo serviço de PC em nuvem do Windows 365 da Microsoft usando o Mimikatz.

Mimikatz é um projeto de cibersegurança de código aberto criado por Benjamin Delpy que permite aos pesquisadores testar várias vulnerabilidades de roubo de identidade e roubo de identidade.

“É bem conhecido que extrai senhas de texto simples, hash, código PIN e tíquetes Kerberos da memória. Mimikatz também pode executar passe-o-hash, passe-o-tíquete, crie tíquetes Golden, jogue com certificados ou chaves privadas, cofre, .. .talvez fazer café ?, explica a página do projeto no GitHub .

Embora criado para pesquisadores, devido ao poder de seus vários módulos, ele é comumente usado por agentes de ameaças para despejar senhas de texto simples da memória do processo LSASS ou realizar ataques pass-the-hash usando hashes NTLM.

Usando essa ferramenta, os agentes de ameaças podem se espalhar lateralmente por uma rede até que controlem um controlador de domínio do Windows, permitindo-lhes assumir o domínio do Windows.

As credenciais do Windows 365 podem ser despejadas em texto simples

Em 2 de agosto, a Microsoft lançou seu serviço de desktop baseado em nuvem do Windows 365 , permitindo aos usuários alugar PCs em nuvem e acessá-los por meio de clientes de desktop remotos ou um navegador.

A Microsoft ofereceu testes gratuitos de PCs virtuais que rapidamente se esgotaram enquanto as pessoas corriam para obter seu PC na nuvem gratuito por dois meses.

Delpy disse ao BleepingComputer que ele foi um dos poucos sortudos que conseguiu um teste gratuito e começou a testar a segurança do novo serviço.

Ele descobriu que o novo serviço permite que um programa malicioso despeje o endereço de e-mail em texto simples do Microsoft Azure e as senhas de usuários conectados.

Os despejos de credenciais estão sendo feitos por meio de uma vulnerabilidade que ele descobriu em maio de 2021, que lhe permite despejar as credenciais de texto simples para usuários conectados a um Terminal Server.

Embora as credenciais do Terminal Server de um usuário sejam criptografadas quando armazenadas na memória, Delpy diz que pode enganar o processo do Terminal Service para que as descriptografe para ele.

“Melhor ainda, pedi ao processo do servidor de terminal para descriptografá-los para mim (e, tecnicamente, o processo do servidor de terminal pede ao kernel para descriptografá-lo por si mesmo)”, disse Delpy ao BleepingComputer em uma conversa sobre suas descobertas.

“Como apenas o Terminal Server pode solicitar esse tipo de descriptografia, tive que enganá-lo para descriptografar as credenciais para mim :),”

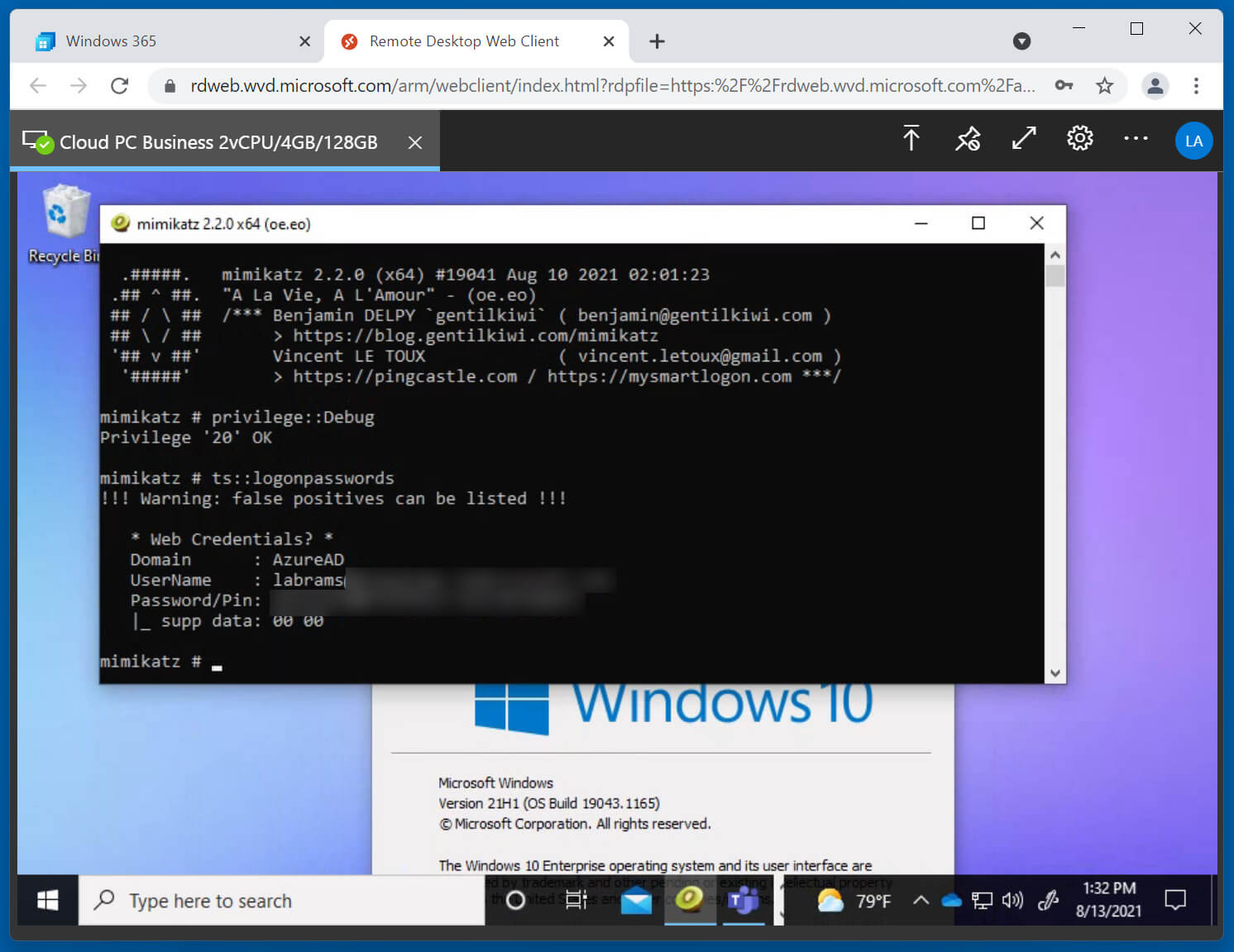

BleepingComputer usou um teste gratuito do Cloud PC no Windows 365 para testar essa técnica. Depois de conectar-se por meio do navegador da web e iniciar o mimikatz com privilégios administrativos, ts::logonpasswordsinserimos o comando ” ” e o mimikatz rapidamente despejou nossas credenciais de login em texto simples, conforme mostrado abaixo.

Isso funciona no navegador da Web, pois ainda está usando o Protocolo de Área de Trabalho Remota.

Então, qual é o problema?

Você pode estar se perguntando qual é o problema se você precisa ser um Administrador para executar o mimikatz e já sabe as credenciais da sua conta do Azure.

No cenário acima, você está certo, e isso não é grande coisa.

No entanto, o que acontece se um agente da ameaça obtiver acesso ao seu dispositivo PC com Windows para executar comandos?

Por exemplo, digamos que você abra um e-mail de phishing com um anexo malicioso em seu Windows 365 Cloud PC que se esgueira pelo Microsoft Defender.

Depois de habilitar as macros maliciosas no documento, ele pode instalar um programa de acesso remoto para que um ator de ameaça possa acessar o PC na nuvem.

A partir daí, é trivial obter privilégios administrativos usando uma vulnerabilidade como PrintNightmare e, em seguida, despejar suas credenciais de texto não criptografado com mimikatz.

Usando essas credenciais, o agente da ameaça pode se espalhar lateralmente por meio de outros serviços da Microsoft e, potencialmente, da rede interna de uma empresa.

“É exatamente como despejar senhas de uma sessão normal. Se eu posso despejar sua senha em sessões de TS, posso usá-la em outros sistemas onde você pode ter mais privilégios, dados, etc”, explicou Delpy.

“É comum para movimentos laterais e obter acesso a dados mais privilegiados em outros sistemas. Particularmente útil em sistemas VDI onde outros usuários também estão logados.”

Delpy diz que normalmente recomendaria 2FA, cartões inteligentes, Windows Hello e Windows Defender Remote Credential Guard para se proteger contra esse método. No entanto, esses recursos de segurança não estão disponíveis no Windows 365.

Como o Windows 365 é voltado para a empresa, a Microsoft provavelmente adicionará esses recursos de segurança no futuro, mas por enquanto, é importante estar ciente dessa técnica.