Hackers detectados usando código Morse em ataques de phishing para escapar da detecção

A Microsoft divulgou detalhes de uma campanha evasiva de engenharia social que durou um ano, na qual as operadoras mudaram seus mecanismos de ofuscação e criptografia a cada 37 dias em média, incluindo a confiança no código Morse, em uma tentativa de encobrir seus rastros e sub-repticiamente colher credenciais de usuário.

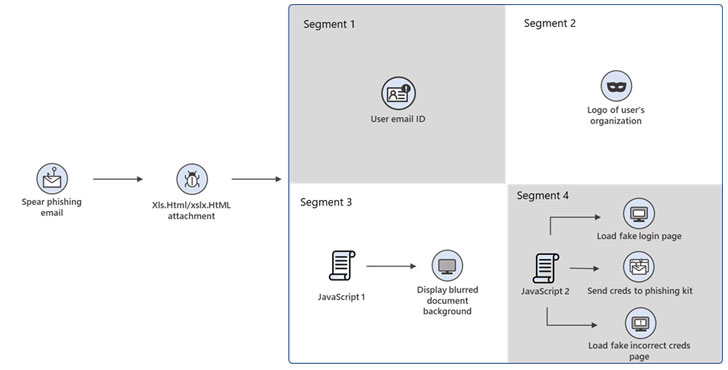

Os ataques de phishing assumem a forma de iscas com tema de fatura que imitam transações comerciais relacionadas a finanças, com os e-mails contendo um arquivo HTML (“XLS.HTML”). O objetivo final é coletar nomes de usuário e senhas, que são posteriormente usados como um ponto de entrada inicial para tentativas posteriores de infiltração.

A Microsoft comparou o anexo a um “quebra-cabeça”, observando que partes individuais do arquivo HTML são projetadas para parecer inócuas e ultrapassar o software de segurança de endpoint, apenas para revelar suas verdadeiras cores quando esses segmentos são decodificados e montados juntos. A empresa não identificou os hackers por trás da operação.

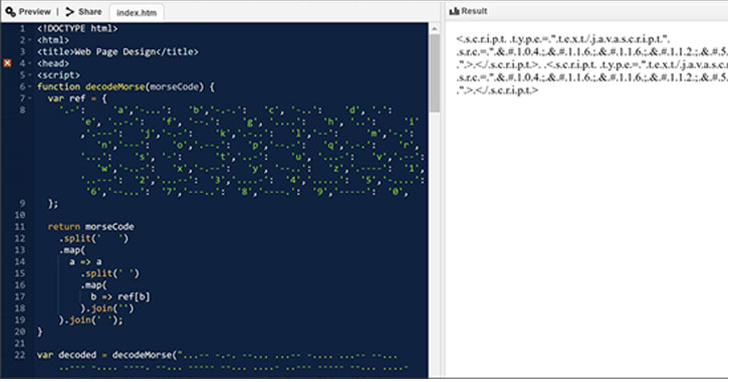

“Esta campanha de phishing exemplifica a ameaça de e-mail moderna: sofisticada, evasiva e em constante evolução”, disse a equipe de inteligência de ameaças do Microsoft 365 Defender em uma análise. “O anexo HTML é dividido em vários segmentos, incluindo os arquivos JavaScript usados para roubar senhas, que são então codificados usando vários mecanismos. Esses invasores passaram do uso de código HTML de texto simples para o emprego de várias técnicas de codificação, incluindo métodos de criptografia antigos e incomuns como o código Morse , para ocultar esses segmentos de ataque

Abrir o anexo inicia uma janela do navegador que exibe uma caixa de diálogo de credenciais falsas do Microsoft Office 365 na parte superior de um documento do Excel borrado. A caixa de diálogo mostra uma mensagem solicitando aos destinatários que façam login novamente devido aos motivos pelos quais seu acesso ao documento do Excel supostamente expirou. No caso de o usuário inserir a senha, o indivíduo é alertado de que a senha digitada está incorreta, enquanto o malware furtivamente coleta as informações em segundo plano.

Diz-se que a campanha passou por 10 iterações desde sua descoberta em julho de 2020, com o adversário mudando periodicamente seus métodos de codificação para mascarar a natureza maliciosa do anexo HTML e os diferentes segmentos de ataque contidos no arquivo.

A Microsoft disse que detectou o uso de código Morse nas ondas de ataques de fevereiro e maio de 2021, enquanto variantes posteriores do kit de phishing foram encontradas para direcionar as vítimas a uma página legítima do Office 365 em vez de mostrar uma mensagem de erro falsa depois que as senhas foram inseridas .

“Os ataques baseados em e-mail continuam a fazer novas tentativas de contornar as soluções de segurança de e-mail”, disseram os pesquisadores. “No caso desta campanha de phishing, essas tentativas incluem o uso de ofuscação de várias camadas e mecanismos de criptografia para tipos de arquivo existentes conhecidos, como JavaScript. A ofuscação de várias camadas em HTML também pode escapar das soluções de segurança do navegador.

Fonte: https://thehackernews.com/