Falha crítica F5 BIG-IP sob ataque ativo

Os pesquisadores estão relatando a varredura em massa – e a exploração in-the-wild de – uma falha de gravidade crítica na infraestrutura de rede corporativa F5 BIG-IP e BIG-IQ.

Os invasores estão explorando uma vulnerabilidade crítica recentemente corrigida em dispositivos F5 que ainda não foram atualizados.

A falha de execução de comando remoto não autenticado (CVE-2021-22986) existe na infraestrutura de rede corporativa F5 BIG-IP e BIG-IQ e pode permitir que invasores assumam o controle total sobre um sistema vulnerável.

No início de março, a F5 emitiu um patch para a falha , que tem uma classificação CVSS de 9,8 e existe na interface REST do iControl. Depois que o patch foi lançado, vários pesquisadores postaram código de exploração de prova de conceito (PoC) após fazer engenharia reversa do patch de software Java no BIG-IP.

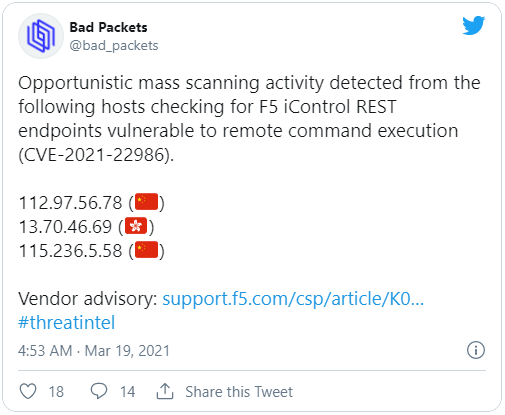

Avançando para esta semana, os pesquisadores relataram varredura em massa para – e exploração em estado selvagem – da falha.

“A partir desta semana e especialmente nas últimas 24 horas (18 de março de 2021), observamos várias tentativas de exploração contra nossa infraestrutura de honeypot”, disseram pesquisadores do Grupo NCC na quinta-feira . “Esse conhecimento, combinado com a reprodução de toda a cadeia de exploit, avaliamos que um exploit público provavelmente estará disponível no domínio público em breve.”

CISA, Researchers Urge Updating

A Agência de Segurança e Infraestrutura dos Estados Unidos (CISA) instou as empresas que usam o BIG-IP e o BIG-IQ a consertar a falha crítica do F5, junto com outro bug sendo rastreado como CVE-2021-22987 . Essa falha, com uma classificação CVSS de 9,9, afeta a Interface do usuário de gerenciamento de tráfego (TMUI) da infraestrutura, também conhecida como utilitário de configuração. Quando executado no modo Appliance, o TMUI tem uma vulnerabilidade RCE autenticada em páginas não divulgadas.

O cenário é particularmente urgente, pois a F5 fornece rede corporativa para algumas das maiores empresas de tecnologia do mundo, incluindo Facebook, Microsoft e Oracle, bem como para um tesouro de empresas Fortune 500, incluindo algumas das maiores instituições financeiras e ISPs do mundo.

“O F5 BIG-IP é um alvo muito interessante devido ao fato de que pode lidar com dados altamente confidenciais”, disse Craig Young, principal pesquisador de segurança da Tripwire por e-mail. “Um invasor com controle total sobre um dispositivo de balanceamento de carga também pode assumir o controle sobre os aplicativos da web servidos por ele.”

Não está claro quem está por trás das explorações; O Threatpost entrou em contato com o Grupo NCC para mais comentários.

Outras explorações ativas de falhas F5

Em julho, especialistas em segurança exortaram as empresas a implantar um patch urgente para uma vulnerabilidade crítica nos dispositivos de rede da F5 Networks, que estava sendo explorada ativamente por invasores para raspar credenciais, lançar malware e muito mais. A falha crítica de execução remota de código ( CVE-2020-5902 ) teve uma pontuação CVSS de 10 em 10.

E em setembro, o governo dos Estados Unidos alertou que os agentes de ameaças chineses comprometeram com sucesso várias entidades governamentais e do setor privado, explorando vulnerabilidades em dispositivos F5 BIG-IP (bem como Citrix e Pulse Secure VPNs e servidores Microsoft Exchange).

Para esta última onda de tentativas de exploração, qualquer pessoa executando uma versão afetada do BIG-IP deve priorizar a atualização, disse Young.

“Qualquer organização executando BIG-IP ou outro dispositivo de rede com acesso de gerenciamento exposto à Internet deve reavaliar seu layout de rede e trazer esses ativos para redes privadas”, disse ele.

Fonte: https://threatpost.com/