Zero-day da SonicWall vem sendo explorado

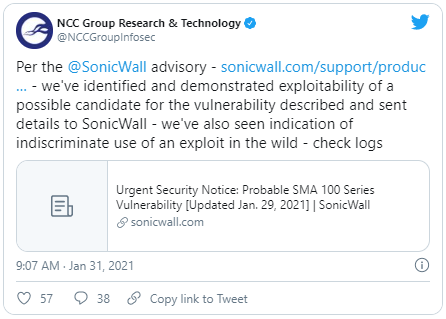

A empresa de segurança cibernética NCC Group disse no domingo que detectou tentativas de exploração ativa contra uma vulnerabilidade de dia zero em dispositivos de rede SonicWall.Detalhes sobre a natureza da vulnerabilidade não foram tornados públicos para evitar que outros atores de ameaças a estudem e lancem seus próprios ataques.

Os pesquisadores do NCC disseram que notificaram a SonicWall sobre o bug e os ataques no fim de semana.

Os pesquisadores acreditam ter identificado a mesma vulnerabilidade de dia zero que um misterioso ator de ameaça usou para obter acesso à própria rede interna da SonicWall em uma violação de segurança que a empresa divulgou em 23 de janeiro.

O dia 23 de janeiro impactou os gateways Secure Mobile Access (SMA ), um tipo de dispositivo de rede usado em redes governamentais e corporativas para fornecer acesso a recursos em intranets para funcionários remotos. A SonicWall listou os dispositivos da série SMA 100 como impactados pelo dia 23 de janeiro.

Um porta-voz da SonicWall não retornou um pedido de comentário para confirmar se os pesquisadores do NCC descobriram o mesmo dia zero ou um novo.

Detalhes sobre a natureza da vulnerabilidade não foram tornados públicos para evitar que outros atores de ameaças a estudem e lancem seus próprios ataques.

Os pesquisadores do NCC disseram que notificaram a SonicWall sobre o bug e os ataques no fim de semana.

Os pesquisadores acreditam ter identificado a mesma vulnerabilidade de dia zero que um misterioso ator de ameaça usou para obter acesso à própria rede interna da SonicWall em uma violação de segurança que a empresa divulgou em 23 de janeiro.

O dia 23 de janeiro impactou os gateways Secure Mobile Access (SMA ), um tipo de dispositivo de rede usado em redes governamentais e corporativas para fornecer acesso a recursos em intranets para funcionários remotos. A SonicWall listou os dispositivos da série SMA 100 como impactados pelo dia 23 de janeiro.

Um porta-voz da SonicWall não retornou um pedido de comentário para confirmar se os pesquisadores do NCC descobriram o mesmo dia zero ou um novo.

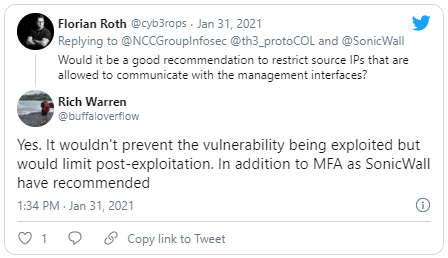

Respondendo no Twitter às solicitações para compartilhar mais detalhes sobre o ataque para que os especialistas em segurança pudessem proteger seus clientes, a equipe da NCC recomendou que os proprietários dos dispositivos restringissem quais endereços IP têm permissão para acessar a interface de gerenciamento dos dispositivos SonicWall para apenas IPs do pessoal autorizado.

Eles também recomendaram habilitar o suporte de autenticação multifator (MFA) para contas de dispositivos SonicWall.

Fonte: https://www.zdnet.com/