Malware do agente Tesla identificado usando novas técnicas de entrega e evasão

Pesquisadores de segurança descobriram na terça-feira novas técnicas de entrega e evasão adotadas pelo trojan de acesso remoto (RAT) do agente Tesla para contornar as barreiras de defesa e monitorar suas vítimas.

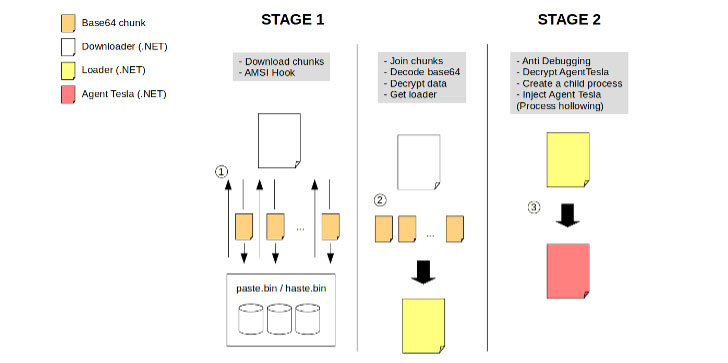

Normalmente espalhado por meio de iscas de engenharia social, o spyware do Windows não só tem como alvo o Antimalware Scan Interface ( AMSI ) da Microsoft em uma tentativa de derrotar o software de proteção de endpoint, ele também emprega um processo de instalação de vários estágios e usa a API de mensagens Tor e Telegram para se comunicar com um servidor de comando e controle (C2).

A empresa de cibersegurança Sophos , que observou duas versões do Agente Tesla – versão 2 e versão 3 – atualmente à solta, disse que as mudanças são mais um sinal da constante evolução do Agente Tesla projetada para dificultar a análise estática e sandbox.

“As diferenças que vemos entre v2 e v3 do Agente Tesla parecem estar focadas em melhorar a taxa de sucesso do malware contra defesas sandbox e scanners de malware, e em fornecer mais opções C2 para seus clientes invasores”, observaram os pesquisadores da Sophos.

Um keylogger e ladrão de informações baseado em .NET, o Agente Tesla foi implantado em uma série de ataques desde o final de 2014, com recursos adicionais incorporados ao longo do tempo que permitem monitorar e coletar a entrada do teclado da vítima, fazer capturas de tela e exfiltrar credenciais pertencentes a variedade de software, como clientes VPN, clientes de FTP e de e-mail e navegadores da web.

Em maio passado, durante o auge da pandemia, uma variante do malware foi encontrada se espalhando por meio de campanhas de spam com o tema COVID para roubar senhas de Wi-Fi junto com outras informações – como credenciais de e-mail do Outlook – de sistemas alvo.

Então, em agosto de 2020, a segunda versão do Agent Malware aumentou o número de aplicativos direcionados para roubo de credenciais para 55, cujos resultados foram então transmitidos a um servidor controlado pelo invasor via SMTP ou FTP.

Embora o uso de SMTP para enviar informações a um servidor de e-mail controlado pelo invasor tenha sido detectado em 2018, uma das novas versões identificadas pela Sophos também foi encontrada para aproveitar o proxy Tor para comunicações HTTP e aplicativo de mensagens API do Telegram para retransmitir as informações para uma sala de chat privada.

Além disso, o Agente Tesla agora tenta modificar o código no AMSI em uma tentativa de pular as varreduras de cargas maliciosas obtidas pelo downloader de primeiro estágio, que então pega o código codificado em base64 ofuscado de Pastebin (ou Hastebin) que atua como o carregador para o Malware do agente Tesla.

AMSI é um padrão de interface que permite que aplicativos e serviços sejam integrados a qualquer produto antimalware existente presente em uma máquina Windows.

Além disso, para alcançar a persistência, o malware se copia em uma pasta e define os atributos dessa pasta como “Oculto” e “Sistema”, a fim de ocultá-lo da visualização no Windows Explorer, explicaram os pesquisadores.

“O método de entrega mais difundido para o agente Tesla é o spam malicioso”, disseram os pesquisadores de ameaças da Sophos, Sean Gallagher e Markel Picado.

“As contas de e-mail usadas para espalhar o Agente Tesla são frequentemente contas legítimas que foram comprometidas. Organizações e indivíduos devem, como sempre, tratar anexos de e-mail de remetentes desconhecidos com cuidado e verificar os anexos antes de abri-los.”

Fonte: https://thehackernews.com/