Os computadores quânticos podem em breve revelar todos os nossos segredos. A corrida começou para impedir que isso aconteça

Embora a ameaça esteja há pelo menos dez anos, governos e empresas estão preparando a segurança para a era quântica.

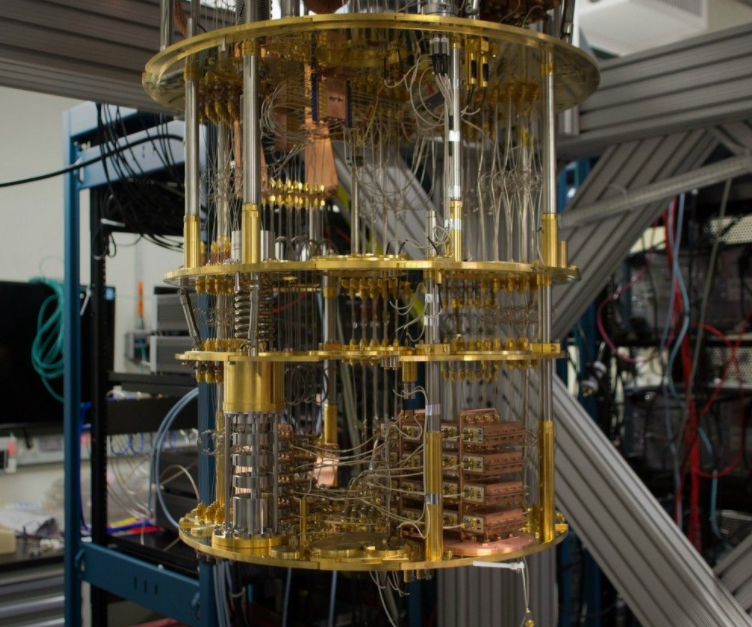

Um computador quântico completo que pode ser usado para resolver problemas do mundo real. Para muitos cientistas da computação, a chegada de tal dispositivo seria sua versão dos pousos na Lua: a conquista final após muitas décadas de pesquisa – e o início de uma nova era.

Para as empresas, o desenvolvimento pode desbloquear enormes quantidades de riqueza, pois os problemas de negócios antes intratáveis para computadores clássicos são resolvidos em minutos. Para os cientistas do laboratório, pode acelerar a pesquisa sobre o design de medicamentos que salvam vidas.

Mas, para os criptógrafos, esse mesmo dia será um prazo – e um tanto assustador. Com o poder de computação de que são capazes, os dispositivos quânticos de grande escala representam efetivamente uma ameaça existencial aos protocolos de segurança que atualmente protegem a maioria dos nossos dados, desde anotações de voz privadas até segredos governamentais.

Os métodos de criptografia que são usados hoje para transformar dados em uma massa ilegível para qualquer pessoa, mas os destinatários pretendidos são essencialmente um grande problema de matemática. Os computadores clássicos não são capazes de resolver a equação em qualquer período de tempo útil; adicione um pouco de poder de computação quântica, porém, e todos esses dados cuidadosamente codificados podem se transformar em informações claras e legíveis.

O cerne do problema é a criptografia de chave pública – o protocolo que é usado para codificar um dado quando ele é enviado de uma pessoa para outra, de uma forma que apenas a pessoa que está recebendo a mensagem pode decodificar. Nesse sistema, cada pessoa possui uma chave de criptografia privada e uma pública, ambas geradas pelo mesmo algoritmo e inextricavelmente ligadas entre si.

A chave publicamente disponível pode ser usada por qualquer remetente para criptografar os dados que eles gostariam de transmitir. Depois que a mensagem chega, o proprietário da chave pode usar sua chave privada para descriptografar as informações codificadas. A segurança do sistema é baseada na dificuldade de descobrir a chave privada de uma pessoa com base na pública, porque resolver esse problema envolve fatorar grandes quantidades de números.

Inconvenientemente, se há uma coisa em que os computadores quânticos são bons, é processar números. Aproveitando o comportamento quase sobrenatural das partículas em seu menor estado, espera-se que os dispositivos quânticos um dia resolvam problemas que os supercomputadores atuais levariam anos para resolver.

Isso é uma má notícia para os sistemas de segurança que dependem de matemática até então difícil. “As suposições de segurança subjacentes em sistemas de criptografia de chave pública clássicos não são, em geral, quânticas seguras”, diz Niraj Kumar, pesquisador em comunicações seguras da escola de informática da Universidade de Edimburgo.

“Foi demonstrado, com base em ataques a essas chaves, que se houver acesso quântico a esses dispositivos, esses sistemas não permanecerão mais seguros e serão quebrados.”

Mas por mais preocupante que pareça, explica Kumar, a ideia de que todos os nossos dados podem estar em risco de ataques quânticos ainda é muito teórica. Os pesquisadores desenvolveram algoritmos quânticos, como o algoritmo de Shor , que podem, em teoria, quebrar sistemas de criptografia de chave pública. Mas eles estão sujeitos a uma não pequena condição: que os algoritmos operem em um computador quântico com um número suficiente de qubits, sem cair no ruído ou na decoerência.

Em outras palavras, um ataque quântico a sistemas de criptografia de chave pública requer um computador quântico poderoso, e tal dispositivo não está no horizonte de curto prazo de nenhum pesquisador. As empresas envolvidas no campo estão atualmente instaladas em computadores da ordem de menos de 100 qubits; em comparação, estudos recentes mostraram que seriam necessários cerca de 20 milhões de qubits para quebrar os algoritmos por trás da criptografia de chave pública.

Kumar, como a maioria dos pesquisadores da área, não espera que um dispositivo quântico alcance um número significativo de qubits nos próximos dez ou 20 anos. “O consenso geral é que ainda é uma coisa do futuro”, diz ele. “Estamos falando sobre provavelmente daqui a décadas. Portanto, qualquer esquema de criptografia de chave pública clássico usado para transmissão segura de mensagens não está sob ameaça iminente.”

O NIST , Instituto Nacional de Padrões e Tecnologia dos Estados Unidos, por sua vez, estima que o primeiro computador quântico que poderia representar uma ameaça aos algoritmos que são usados atualmente para produzir chaves de criptografia poderia ser construído até 2030 .

Não se deixe enganar pela linha do tempo: esse não é um problema que pode ser relegado às gerações futuras. Muitos dos dados de hoje ainda precisarão estar seguros daqui a muitos anos – o exemplo mais óbvio são as comunicações governamentais ultrassecretas, que precisarão permanecer confidenciais por décadas.

A busca pela segurança quântica

Esse tipo de dados precisa ser protegido agora com protocolos que resistirão a ataques quânticos quando se tornarem realidade. Os governos em todo o mundo já estão agindo no imperativo quântico: no Reino Unido, por exemplo, o National Cyber Security Center ( NCSC ) aceitou há vários anos que é necessário acabar com a dependência de protocolos de criptografia atuais e iniciar a transição ao que é conhecido como ‘criptografia quântica segura’.

Da mesma forma, a US National Security Agency ( NSA ), que atualmente usa um conjunto de algoritmos chamados Suite B para proteger informações ultrassecretas, observou em 2015 que era hora de começar a planejar a transição para algoritmos resistentes ao quantum.

Como resultado direto do anúncio da NSA há cinco anos, um esforço global de pesquisa em novos protocolos de criptografia segura quântica começou em 2016, em grande parte liderado pelo NIST nos EUA. O objetivo? Tornar a criptografia de chave pública clássica um problema muito difícil de resolver, mesmo para um computador quântico – um campo de pesquisa ativo agora chamado de ‘criptografia pós-quântica’.

O NIST lançou um pedido de ajuda ao público, pedindo aos pesquisadores que enviassem idéias para novos algoritmos que seriam menos suscetíveis a ataques de computadores quânticos. Das 69 inscrições que a organização recebeu na época, um grupo de 15 foi recentemente selecionado pelo NIST como sendo o mais promissor.

Existem várias abordagens matemáticas para a criptografia pós-quântica, que consistem essencialmente em tornar o problema mais difícil de decifrar em diferentes pontos dos processos de criptografia e descriptografia. Alguns algoritmos pós-quânticos são projetados para proteger o processo de acordo de chave, por exemplo, enquanto outros garantem autenticação segura quântica graças a assinaturas digitais.

As tecnologias compreendem uma mistura exótica de métodos – reticulados, polinômios, hashes, isogenias, curvas elípticas – mas compartilham um objetivo semelhante: construir algoritmos robustos o suficiente para serem à prova quântica.

Os 15 algoritmos selecionados pelo NIST este ano devem passar por outra rodada de revisão, após a qual a organização espera padronizar algumas das propostas. Antes de 2024, o NIST planeja configurar o núcleo dos primeiros padrões de criptografia pós-quântica.

O NCSC no Reino Unido e a NSA nos Estados Unidos deixaram claro que começarão a fazer a transição para os protocolos de criptografia pós-quântica assim que esses padrões estiverem em vigor. Mas as agências governamentais não são as únicas organizações que mostram interesse na área. Vadim Lyubashevsky, do grupo de segurança da IBM Research, explica que muitos participantes em diferentes setores também estão esperando pacientemente pelo surgimento de padrões de criptografia pós-quântica.

“Isso está se tornando uma grande coisa e eu certamente diria que todos nos setores relevantes estão cientes disso”, disse Lyubashevsky. “Se você é um fabricante de automóveis, por exemplo, está fazendo planos agora para um produto que será construído em cinco anos e estará na estrada nos próximos dez anos. Você tem que pensar 15 anos antes do tempo, então agora você está um pouco preocupado com o que se passa no seu carro. “

Qualquer produto que ainda possa estar no mercado nas próximas décadas provavelmente exigirá proteção contra ataques quânticos – pense em aviões, veículos autônomos e trens, mas também usinas nucleares, dispositivos IoT, sistemas bancários ou infraestrutura crítica de telecomunicações.

As empresas, em geral, permaneceram caladas sobre seus próprios esforços para desenvolver processos de criptografia pós-quântica, mas Lyubashevsky tem certeza de que a preocupação está aumentando entre os mais prováveis de serem afetados. O JP Morgan Chase, por exemplo, ingressou recentemente no hub de pesquisa do Chicago Quantum Exchange , mencionando no processo que a equipe de pesquisa do banco está “trabalhando ativamente” na área de criptografia pós-quântica.

Isso não quer dizer que os algoritmos quantum-safe devam ser os principais para todas as empresas que lidam com dados potencialmente confidenciais. “O que as pessoas estão dizendo agora é que a ameaça pode estar em 20 anos”, diz Lyubashevsky. “Algumas informações, como os dados do meu cartão de crédito, por exemplo – não me importo se se tornarem públicas em 20 anos. Não há uma pressa para mudar para a criptografia pós-quântica, que é o motivo pelo qual algumas pessoas não pressionado para fazer isso agora. “

Claro, as coisas podem mudar rapidamente. Gigantes da tecnologia como a IBM estão publicando roteiros ambiciosos para aumentar suas capacidades de computação quântica, e o ecossistema quântico está crescendo rapidamente. Se os marcos forem alcançados, prevê Lyubashevsky, os próximos anos podem servir de alerta para os tomadores de decisão.

Consultorias como a empresa de segurança ISARA já estão surgindo para aconselhar as empresas sobre o melhor curso de ação quando se trata de criptografia pós-quântica. Em uma perspectiva mais pessimista, porém, Lyubashevsky aponta que pode, em alguns casos, já ser tarde demais.

“É um ponto de vista muito negativo”, diz o pesquisador da IBM, “mas de certa forma, você poderia argumentar que já fomos hackeados. Os invasores podem estar interceptando todos os nossos dados e armazenando todos, esperando que um computador quântico venha. Nós já poderíamos ter sido quebrados – o invasor apenas não usou os dados ainda. “

Lyubashevsky está longe de ser o único especialista a discutir essa possibilidade, e o método tem até um nome: ‘colher e descriptografar’. A prática é essencialmente uma técnica de espionagem e, como tal, envolve principalmente segredos do governo. Lyubashevsky, por exemplo, está convencido de que os invasores patrocinados pelo estado já estão coletando informações criptografadas confidenciais sobre outras nações e sentando-se nelas na expectativa de um futuro computador quântico que abriria os dados.

Para o pesquisador, não há dúvida de que governos ao redor do mundo já estão se preparando contra os ataques de colheita e descriptografia – e por mais reconfortante que seja pensar assim, não haverá como descobrir pelo menos nos próximos dez anos. Uma coisa é certa, no entanto: a revolução quântica pode trazer algumas surpresas desagradáveis de segurança para empresas e organizações despreparadas.

Fonte: https://www.zdnet.com/article/quantum-computers-could-one-day-reveal-all-of-our-secrets/