Relatório: Vulnerabilidade Windows, o CVE-2020-16898

Em outubro de 2020, durante a atualização de terça da Microsoft, uma atualização de segurança ( CVE-2020-16898 ) abordou uma vulnerabilidade crítica descoberta nas opções de anúncio do roteador IPv6 (chamadas “opções de DNS RA”).

Sumário executivo

Essa vulnerabilidade reside na pilha TCP / IP do Windows que é responsável pelo tratamento de pacotes RA. A exploração atual leva a uma negação de serviço (DoS) com a possibilidade de execução remota de código.

Esta vulnerabilidade afeta várias versões do Windows que oferecem suporte a IPv6 RDNSS, que foi adicionado ao Windows a partir do Windows 10, versão 1709.

Ações de mitigação para CVE-2020-16898

Como sempre, recomendamos que nossos clientes consertem seus sistemas o mais rápido possível. Até que um patch possa ser aplicado, a Microsoft publicou orientações que podem ser usadas para atenuar essa vulnerabilidade. Para ajudar a esclarecer as orientações que a Microsoft publicou, descrevemos as etapas que devem ser seguidas para desabilitar o RDNSS IPv6.

Em um prompt de comando de privilégios elevados (como Administrador), execute o seguinte comando:

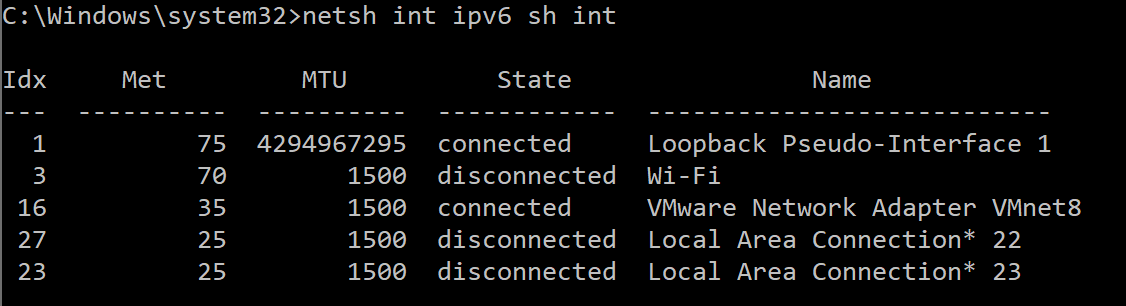

uma. Netsh int ipv6 sh int

Este comando fornecerá uma lista de todas as interfaces de rede IPv6 com os números de índice correspondentes. Exemplo de saída:

b . Para cada número Idx, execute o comando netsh int ipv6 set int Número Idx rabaseddnsconfig = desative a substituição do número Idx pelo número Idx listado na etapa a. Isso desativará o recurso RDNSS para cada interface, atenuando a vulnerabilidade.

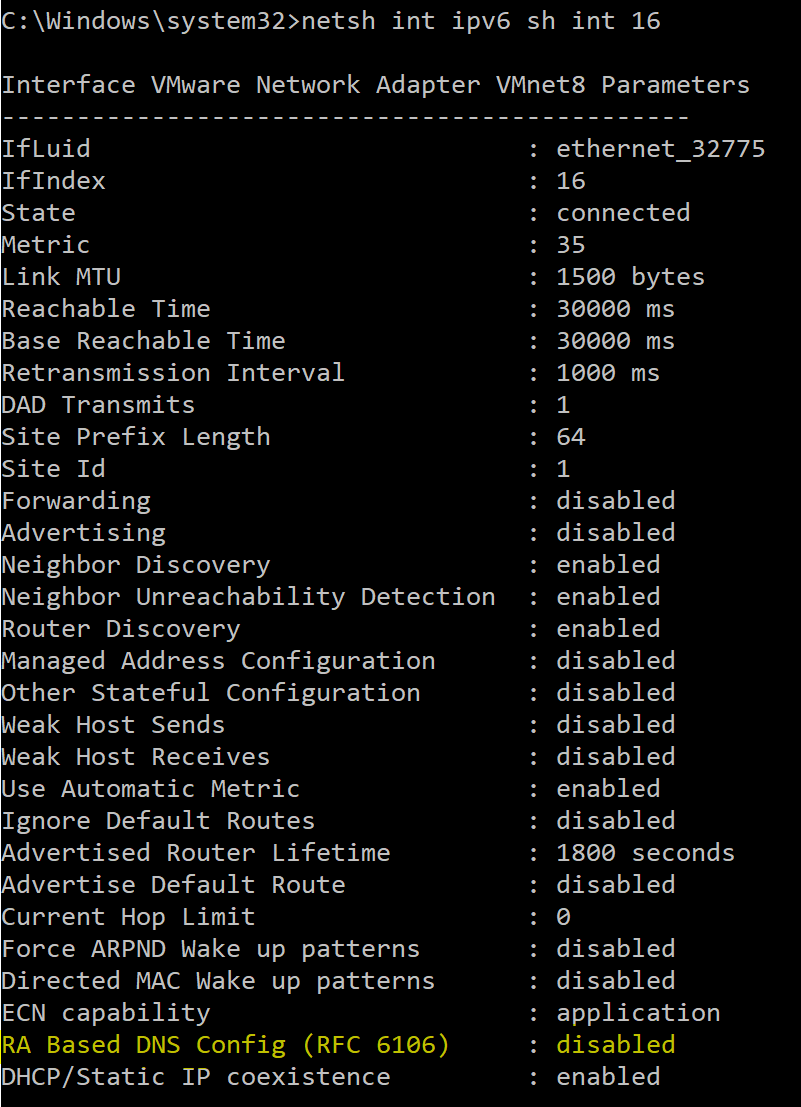

c. Para verificar se o RDNSS está desabilitado, emita o seguinte comando para cada um dos números Idx listados: netsh int ipv6 sh int Idx number . Este comando irá gerar os parâmetros para a interface desejada. Exemplo de saída:

* RA Based DNS Config (RFC 6106) deve ser desabilitado para cada interface.

Conclusão

A assinatura de segurança fornecida pela nuvem do Threat Prevention da Palo Alto Networks fornece proteção contra a exploração desta vulnerabilidade:

- Os clientes do Firewall de última geração com uma assinatura do Threat Prevention e as práticas recomendadas que seguem estão protegidos contra a exploração desta vulnerabilidade. O ID de ameaça relevante é 59240 e foi lançado com a versão 8330 de atualização de aplicativos e conteúdo de ameaças.

Os clientes do Cortex XDR Pro podem aproveitar a capacidade de execução de script para implantar a solução alternativa publicada pela Microsoft em seus ambientes gerenciados.

A Palo Alto Networks atualizará este Resumo da Ameaça com novas informações e recomendações assim que estiverem disponíveis.