Adversário exposto: como um criminoso tentou vender um MSP na Dark Web

A equipe do Huntress descobriu recentemente que uma pessoa supostamente ligada à conta w0zniak foi presa em Atlanta.

O último furo em 10 de fevereiro de 2020

Recebemos essas informações pouco depois de lançarmos nosso blog e aqui estão algumas atualizações importantes:

Ameaça interna: w0zniak era um ex-funcionário descontente do MSP.

Com base na declaração de queixa criminal , w0zniak é provavelmente o identificador de Torum pertencente a Marquavious Britt, que trabalhou para nossa vítima MSP até ser “demitido por não concluir as tarefas atribuídas a ele ”.

O que é especialmente interessante é que a conta Vultr vendida por w0zniak pertencia a Marquavious Britt e incluía os últimos quatro SSN de Britt na senha. Além disso, a conta da Coinbase que recebeu o pagamento pelo acesso MSP foi registrada em nome de Britt, SSN, endereço e data de nascimento. Soa como:

- w0zniak não tinha o melhor OPSEC online

- Os MSPs precisam auditar de perto as contas de administrador após a saída dos funcionários

Alguns hackers de Dark Web não estão muito entusiasmados com nosso esforço

Desde que nossa história foi publicada, vimos hackers avisar uns aos outros sobre com quem falam e o que veem. Eles estão em alerta máximo, sabendo que seus atos obscuros estão sendo observados:

A segurança sempre será um jogo de gato e rato, mas esse jogo não precisa ser de damas. Jogar xadrez provavelmente começa com uma abordagem defensiva ofensiva.

Se Britt é o responsável, w0zniak é um homem

Enquanto escrevíamos este blog, definitivamente nos divertimos imaginando nosso hacker como uma mulher. Foi um exercício de pensamento interessante que nos desafiou a remover nossas noções preconcebidas. No entanto, nem todos concordaram com nossa decisão:

No final do dia, estamos apenas aliviados ao ver que mais um criminoso está recebendo seu dia no tribunal. Os MSPs estão cada vez mais vulneráveis a hackers na Dark Web. Este blog foi apenas mais um exemplo de nosso compromisso em proteger os MSPs para mantê-los seguros.

Postagem original de 4 de fevereiro de 2020

Pense em todas as coisas que você pode comprar e fazer na dark web.

A maior parte do que você vê na dark web vem do fato de que ela é movida pelo anonimato. Embora certamente haja um argumento pela liberdade de expressão que impulsiona parte da dark web, muito do que vemos e ouvimos são atividades nefastas de hacktivistas e um crescente submundo do crime cibernético organizado. Mas muitas vezes ouvimos sobre os eventos depois que sua atividade criminosa já terminou.

Em um raro encontro, nos encontramos interagindo diretamente com um desses cibercriminosos. Continue lendo para ver como nosso próprio Kyle Hanslovan , Chris Bisnett e John Ferrell mergulharam fundo na dark web com um encontro em primeira mão com um invasor.

A Liquidação do Dia

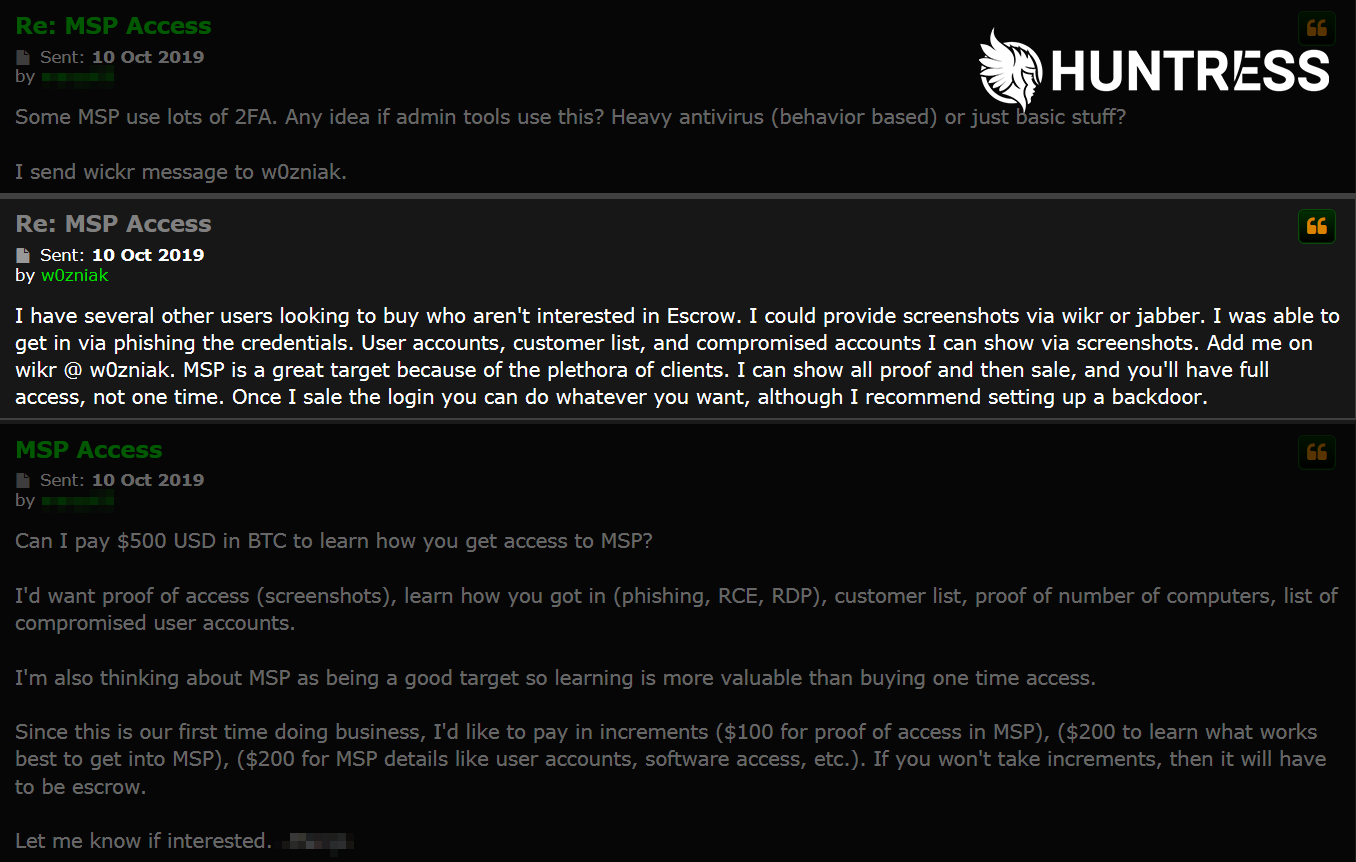

Em outubro, Datto identificou um ator de ameaça por meio de suas práticas de monitoramento de rotina da dark web. Esta cibercriminosa, conhecida por seu apelido Torum como “w0zniak”, foi vista vendendo acesso a um painel de controle VPS do MSP na dark web por $ 600 BTC:

“Estou vendendo acesso a um MSP. Eles estão localizados nos EUA, lado leste … Estou pedindo $ 600 BTC. Se você estiver interessado, me envie uma mensagem aqui ou no wikr … eu também estou no jabber. […] Posso fornecer fotos se solicitado. ”

Estamos olhando para uma mulher de negócios no trabalho. Ela está expondo seus termos – estabelecendo preço, informações de contato e evidências para construir confiança. Mas que tipo de mulher de negócios ela é? Quais são suas motivações? É tudo apenas para um pagamento rápido ou há mais em seus planos?

Claro, o objetivo principal era identificar e ajudar nosso membro vitimizado de nossa comunidade. Mas, como defensores cibernéticos loucos e curiosos, nosso objetivo secundário era entender melhor com quem estávamos lidando para que pudéssemos “ conhecer nosso atacante ”. Não é todo dia que temos a oportunidade de falar diretamente com um cibercriminoso. Esta foi nossa chance de aprender mais sobre suas motivações e táticas.

Fundo

Vamos retroceder por um segundo apenas para ver como chegamos a esse ponto.

Sempre acreditamos no poder da colaboração e certamente não estamos sozinhos. Em julho de 2019, nosso próprio VP de ThreatOps, John Ferrell , e o CISO da Datto, Ryan Weeks , se reuniram para pensar em maneiras de proteger melhor nossas comunidades. Essa conversa rapidamente se expandiu para nossa equipe Huntress ThreatOps e a equipe de segurança de Datto, resultando na criação de um canal do Slack para facilitar a colaboração. Evoluindo para o primeiro MSP-ISAC de base, estabelecemos um caminho para que os fornecedores da comunidade MSP compartilhem o que vimos e colaborem juntos.

O que todos os membros da nossa comunidade aprenderam ao longo de décadas combinadas em segurança é que o compartilhamento de informações é uma das melhores e mais eficazes maneiras de todos nós estarmos à frente dos invasores.

Esta história é um exemplo perfeito de esforço de equipe. E a maior conclusão é que trabalharmos juntos nos permite não apenas encontrar e resolver ameaças, mas também identificar novos padrões de comportamento e métodos de criminosos cibernéticos. No final, isso nos torna melhores em proteger a nós mesmos e uns aos outros contra um tipo de adversário potencialmente novo.

Reconhecimento

Ok, chega de high fives; vamos voltar à história.

Datto, um dos membros fundadores do MSP-ISAC, encontrou a postagem do Torum compartilhada acima e a mostrou para o restante do MSP-ISAC. Dada a nossa experiência em operações cibernéticas na NSA, ver isso animou nossos ouvidos, motivando-nos a fazer tudo para impedir esse invasor.

Começamos a bisbilhotar, assistimos a postagens subsequentes e ficou evidente que nossa adversária é uma pessoa que está em busca de formas de crescer e desenvolver seu negócio. A próxima postagem deixa claro que ela domina como comprometer departamentos de TI e provedores de serviços gerenciados, mas deseja formar uma equipe para ajudar na criptografia.

Na verdade, ela recusou alguém que se ofereceu para trabalhar com ela porque queria alguém disposto a trabalhar em uma estratégia de longo prazo. Esta é uma pessoa que tem tudo a ver com o anel no dedo, não apenas uma aventura única.

“Obrigado pela oferta, mas procuro mais um parceiro ou parceiros que queiram trabalhar por muito tempo e ganhar dinheiro.”

Engajando nosso adversário

Sabíamos que era fundamental soarmos confiáveis para fazer o invasor falar. Então fechamos o zíper de nossos moletons pretos e nos lançamos em uma negociação tática.

Nossa oferta falsa:

- Prova de acesso com todas as informações antecipadas – Não tínhamos absolutamente nenhuma intenção de pagar, mas ainda era possível extrair pistas que nos levariam de volta ao MSP da vítima ou a um de seus clientes sem entregar um único centavo?

- Até $ 500 BTC, mas queríamos aprender como obter acesso – não apenas obter acesso por si só. Lembre-se de que nosso objetivo secundário é realmente entender mais sobre nosso adversário.

- E por último, as condições de pagamento do negócio.

Sucesso!! Ela respondeu! E o mais importante, estamos atraindo-a para nos dar alguns detalhes importantes.

“Consegui entrar por meio de phishing nas credenciais. Contas de usuário, lista de clientes e contas comprometidas, posso mostrar através de capturas de tela…. MSP é um grande alvo devido à grande quantidade de clientes. ”

Conversas privadas

Funcionou! Estávamos conversando com ela no Wickr , fingindo anular o acordo comercial. Nossa intenção era elaborar nossas respostas de maneira convincente para que ela nos desse detalhes suficientes para, eventualmente, identificar o MSP alvo o mais rápido possível para que eles pudessem iniciar a correção.

Ela nos enviou uma captura de tela do que ela havia comprometido. Wickr teria notificado w0zniak se tirássemos uma captura de tela “dentro do aplicativo”, então recorremos à próxima melhor coisa – uma foto do nosso telefone. 😉

Outro truque de salão? Há evidências que indicam que muitos criminosos cibernéticos ou vendedores na dark web nem mesmo vendem seus produtos para compradores americanos. Portanto, para manter a fachada, dissemos que “transferiríamos o EUR para o BTC” para fazer parecer que estávamos fora do país. 😎

Encontrando e ajudando nossos amigos

Analisamos mais de perto essas imagens e a primeira coisa que vimos foram os nomes e endereços IP dos servidores gerenciados por este MSP.

Começamos a ‘ cavar ‘ nos registros DNS e procurando informações WHOIS para nos ajudar a encontrar registros de domínio, números de AS – qualquer coisa que nos ajudasse a rastrear até o MSP ou mesmo um de seus clientes. Comunalidades em todas essas informações começaram a surgir, dando-nos a confiança de que havíamos encontrado o MSP que procurávamos.

Com o nome do MSP da vítima em mãos, era hora de entrar em contato com eles. Um e-mail ou telefonema parecia o próximo passo óbvio, mas acabou sendo um desafio muito mais difícil do que havíamos previsto.

Imaginamos como essa ligação iria cair:

Uma parceria de sucesso

Então nós ficamos sentados lá, cabeças em nossas mãos, tentando descobrir o que deveríamos fazer. Precisávamos com urgência obter esse MSP. Por fim, FQDNs e registradores de nossa montanha de pesquisas começaram a olhar para nós até que finalmente percebemos – alguns nomes de host na verdade continham nomes que sugeriam fortemente que nosso MSP era, na verdade, um cliente ConnectWise .

Usando nossa comunidade ISAC, solicitamos ajuda extra. Por meio de nossa comunidade, entramos em contato com John Ford , ex-CISO da ConnectWise, que nos ajudou a confirmar que o MSP era de fato um parceiro da ConnectWise. John usou seus relacionamentos comerciais para entrar em contato com esse MSP, passando todos os detalhes do que encontramos para que eles pudessem expulsar o hacker, proteger seus clientes e fortalecer sua rede interna.

Não poderíamos estar mais felizes com o resultado. Refletindo sobre essa história, ele destaca perfeitamente como a colaboração estreita e o compartilhamento de informações sobre ameaças, mesmo entre fornecedores concorrentes , podem ser usados para enfrentar os hackers. Colocar nossos egos de lado e ter sucesso em um objetivo comum é algo de que todos podemos nos orgulhar.

Uma mensagem do nosso hacker

A realidade é que essa história já está se tornando parte de um novo normal. Desde que esses eventos aconteceram, nosso atacante, w0zniak, já atacou novamente:

A verdade é que esta mensagem de acompanhamento não é uma surpresa depois de ver os eventos originais. Os invasores continuarão descobrindo novas vítimas, novos mercados e novas maneiras de ter sucesso em seus negócios sujos.

O que precisamos tirar disso é a confirmação das defesas essenciais que absolutamente precisamos implementar para proteger nossas redes e nossos usuários. Já ouvimos a mesma história de fornecedores, revistas de segurança, provedores de certificação, etc: aplique autenticação multifator, não exponha RDP externamente, cuidado com phishing, a lista continua. Mas agora, estamos ouvindo diretamente de nosso invasor.

Fornecerei a você o nome de usuário e a senha das contas de administrador. As senhas e o nome de usuário da conta do cliente são fornecidos … Você acessará a maioria desses clientes por meio do RDP.

Não há melhor confirmação para apoiar essas defesas do que a fonte .

Compartilhar é se importar

Enquanto fazemos o nosso melhor para evitá-los, cada um de nós tem seus próprios encontros exclusivos com esses atacantes. E como estamos sempre vendo novos comportamentos de invasores, compartilhar esses encontros é extremamente importante. Isso nos ajuda a ficar juntos como uma comunidade para corroborar eventos, avisar outras pessoas sobre o que vimos e enriquecer a todos.

Como sempre, manteremos nosso compromisso de compartilhar o que vemos e encontrar maneiras de melhorar nossa comunidade. E enquanto os hackers continuarem hackeando, nós sempre continuaremos caçando.

Nota Editorial

Huntress intencionalmente personificou esse hacker como uma mulher experiente em segurança cibernética (ofensiva). A verdade é que não sabemos a identidade ou o sexo do invasor. Personificamos esse hacker como uma mulher pelo simples fato de que não há representação suficiente de mulheres na indústria de segurança cibernética e de que existem criminosos cibernéticos igualmente capazes por aí que são mulheres.