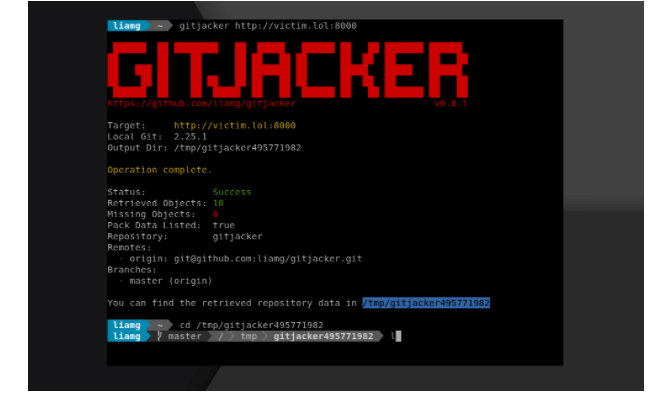

A nova ferramenta Gitjacker permite encontrar pastas .git expostas online

A ferramenta também pode baixar seus repositórios Git, permitindo que invasores recuperem arquivos de configuração confidenciais e código-fonte.

Uma nova ferramenta chamada Gitjacker pode ajudar os desenvolvedores a descobrir quando eles carregaram acidentalmente pastas /.git online e deixaram informações confidenciais expostas aos invasores.

O Gitjacker foi criado pelo engenheiro de software britânico Liam Galvin, foi escrito em Go e foi lançado como um download gratuito no mês passado no GitHub .

Em sua forma mais simples, a ferramenta permite que os usuários digitalizem um domínio e identifiquem a localização de uma pasta /.git em seus sistemas de produção.

As pastas /.git nunca devem ser carregadas online.

“Um diretório .git armazena todos os dados do seu repositório [Git], como configuração, histórico de commits e conteúdo real de cada arquivo no repositório”, disse Galvin em uma postagem de blog no mês passado, quando lançou o Gitjacker.

“Se você puder recuperar o conteúdo completo de um diretório .git de um determinado site, poderá acessar o código-fonte bruto desse site e, muitas vezes, dados de configuração interessantes, como senhas de banco de dados, sais de senha e muito mais”, acrescentou.

Todos os desenvolvedores sabem disso; no entanto, acidentes acontecem.

Por exemplo, os desenvolvedores que trabalham em um site ou aplicativo da web podem acidentalmente copiar todo o seu repositório Git online, incluindo a pasta /.git, e esquecer de removê-lo. Além disso, as pastas /.git também podem ser incluídas em cadeias de construção automatizadas e adicionadas a contêineres Docker que são posteriormente instalados como servidores da web.

O GITJACKER NÃO APENAS ENCONTRA AS PASTAS /.GIT, MAS TAMBÉM PODE BUSCAR SEU CONTEÚDO

Os invasores podem varrer a Internet em busca desses tipos de pastas, identificar sistemas expostos acidentalmente, baixar seu conteúdo e obter acesso a dados de configuração confidenciais ou até mesmo ao código-fonte de um aplicativo.

“Os servidores da Web com listagens de diretório habilitadas tornam esse tipo de ataque especialmente fácil, pois é simplesmente uma questão de baixar recursivamente todos os arquivos no diretório .git e executar o seguinte para extrair arquivos dos arquivos objeto armazenados: git checkout -. “, Galvin disse.

“O ataque ainda é possível quando as listagens de diretório estão desabilitadas, mas geralmente é difícil recuperar um repositório completo nesses casos”, acrescentou Galvin.

No entanto, é aqui que o Gitjacker entra. Galvin disse que desenvolveu o Gitjacker para lidar com o download e a extração de um repositório git para os usuários, mesmo nos casos em que as listagens de diretórios da web estão desabilitadas.

Galvin disse que desenvolveu a ferramenta para ser usada em testes de penetração, mas devido às suas capacidades, o Gitjacker provavelmente será abusado por agentes de ameaças também ( já que eles têm um longo histórico de abuso de ferramentas de código aberto para suas operações ).

E porque não? Os recursos do Gitjacker permitem que os invasores recuperem arquivos de configuração confidenciais com apenas alguns toques no teclado.

Além disso, há um incentivo para os invasores procurarem as pastas /.git. Mesmo após anos de avisos [ 1 , 2 , 3 , 4 ], a exposição a /.git ainda está em números altos, o que significa que os invasores terão facilidade para encontrar domínios com as pastas /.git expostas online.

Por exemplo, em 2018, um desenvolvedor tcheco verificou mais de 230 milhões de sites e descobriu que 390.000 estavam expondo pastas /.git , mas apenas 150.000 delas foram corrigidas.

Fonte: https://www.zdnet.com/article/new-gitjacker-tool-lets-you-find-git-folders-exposed-online

Imagem: Liam Galvin