Vulnerabilidades no produto de licenciamento CodeMeter expõem ICS a ataques remotos

Vulnerabilidades que afetam o CodeMeter, uma solução popular de licenciamento e DRM feita pela Wibu-Systems com sede na Alemanha, podem expor os sistemas industriais a ataques remotos, alertou a empresa de segurança cibernética Claroty na terça-feira.

CodeMeter foi projetado para proteger o software contra pirataria e engenharia reversa, oferece recursos de gerenciamento de licenciamento e inclui recursos de segurança que fornecem proteção contra adulteração e outros ataques.

CodeMeter pode ser usado para uma ampla gama de aplicações, mas geralmente está presente em produtos industriais, incluindo PCs industriais, dispositivos IIoT e controladores.

CodeMeter é o sucessor do WibuKey, uma solução de DRM que no passado expunha produtos industriais da Siemens e de outros fornecedores a ataques devido à existência de vulnerabilidades potencialmente graves .

Os pesquisadores da Claroty descobriram seis vulnerabilidades no CodeMeter , algumas das quais podem ser exploradas para lançar ataques contra sistemas de controle industrial (ICS), incluindo para desligar dispositivos ou processos, entregar ransomware ou outro malware, ou para executar explorações adicionais.

Duas das brechas de segurança foram classificadas como críticas , enquanto as demais são consideradas de alta gravidade .

A Claroty relatou suas descobertas ao fornecedor em fevereiro e abril de 2019, e as atualizações lançadas ao longo de 2019 corrigiram algumas das vulnerabilidades. CodeMeter 7.10, que Claroty diz que corrige todos os problemas relatados, foi lançado em agosto de 2020.

Os pesquisadores da empresa de segurança cibernética industrial encontraram vários tipos de falhas no CodeMeter, incluindo bugs de corrupção de memória e falhas criptográficas que podem ser aproveitadas para alterar ou falsificar arquivos de licença. Eles mostraram como algumas das vulnerabilidades podem ser exploradas remotamente sem autenticação para lançar ataques de negação de serviço (DoS) ou obter execução arbitrária de código.

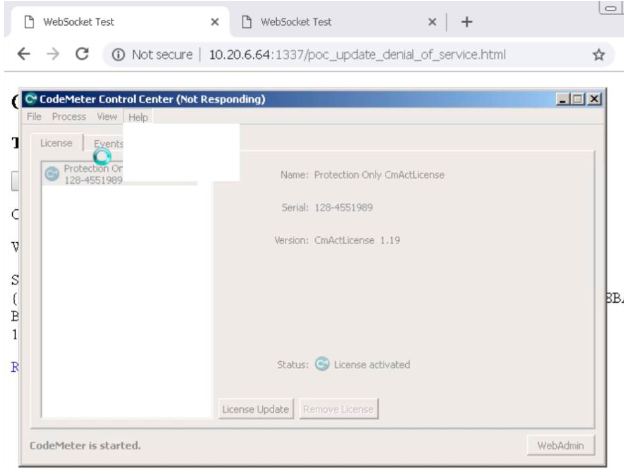

Em um cenário de ataque descrito pelos pesquisadores, um invasor configura um site projetado para enviar uma licença mal-intencionada para os dispositivos de usuários atraídos para o site. A licença não autorizada, quando processada pelo CodeMeter, pode gerar uma condição DoS ou permitir que o invasor execute código arbitrário.

Em um cenário de ataque diferente, os especialistas alcançaram a execução remota de código criando sua própria API e cliente CodeMeter, o que permitiu que eles enviassem comandos para qualquer dispositivo executando CodeMeter.

Avisos de segurança para as vulnerabilidades do CodeMeter encontradas pela Claroty também foram publicados pela Wibu-Systems e pela US Cybersecurity and Infrastructure Security Agency (CISA).

A Siemens e a Rockwell Automation também divulgaram recomendações que descrevem o impacto dessas vulnerabilidades em seus produtos.

A Claroty criou uma ferramenta online que permite aos usuários verificar se estão executando uma versão vulnerável do CodeMeter. A empresa também configurou uma página GitHub para este projeto.

Fonte: https://www.securityweek.com/vulnerabilities-codemeter-licensing-product-expose-ics-remote-attacks