Torturada por Ransomware, Austrália exige uma melhor preparação

O ransomware continua a representar uma ameaça “significativa”, e o e-mail continua sendo um dos principais vetores de ataque usados por criminosos e Estados-nação, até porque continua a ser uma tática confiável para roubar ladrões de informações e outros malwares nas organizações.

Assim, alerta o Centro de Segurança Cibernética da Austrália em seu mais recente “Relatório de Ameaça Cibernética” anual, divulgado na sexta-feira, que reúne os principais tipos de ataque usados contra as organizações do país, e os insta a tomar medidas maiores para se proteger.

Obviamente, o e-mail não é o único mecanismo explorado por atacantes online. “Embora e-mails maliciosos sejam atualmente, e provavelmente continuarão a ser, o tipo mais comum de incidente relatado ao ACSC, é importante garantir que a segurança seja aplicada em toda a rede – defesa em profundidade – e em dispositivos pessoais,” o agência diz.

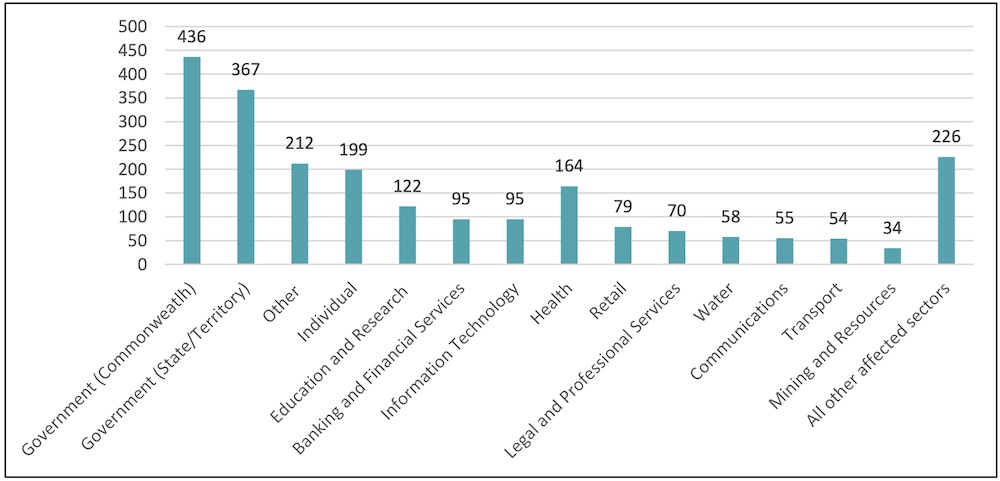

A ACSC afirma que durante o período coberto pelo relatório – de julho de 2019 a junho de 2020 – respondeu a 2.266 incidentes de segurança cibernética em uma série de setores, embora observe que o maior número de relatórios que recebeu veio de governos estaduais e federais. As vítimas – incluindo indivíduos e empresas – podem relatar incidentes cibernéticos usando a ferramenta ReportCyber online .

Visão do setor: incidentes de segurança cibernética aos quais a ACSC respondeu, de julho de 2019 a junho de 2020 (Fonte: ACSC)

As vítimas apresentaram um total de 59.806 relatórios – uma redução em relação aos 64.567 relatórios arquivados nos últimos 12 meses – que, segundo a ACSC, é o equivalente a receber um relatório a cada 10 minutos. A maioria das denúncias resultou de fraudes online, que custou ao país pelo menos $ 634 milhões de dólares australianos ($ 462 milhões) no ano passado.

A ACSC adverte que a queda nos relatórios recebidos não deve ser interpretada como uma indicação de que os ataques online – ou crimes cibernéticos – estão diminuindo. Em vez disso, observa que tais ataques permanecem cronicamente subnotificados.

“A atividade cibernética maliciosa contra os interesses nacionais e econômicos da Austrália está aumentando em frequência, escala e sofisticação”, diz a ACSC. “Phishing e spear-phishing continuam sendo os métodos mais comuns usados por cibercriminosos para coletar informações pessoais ou credenciais de usuário para obter acesso a redes ou para distribuir conteúdo malicioso.”

A divulgação do relatório da ACSC ocorre no momento em que a Transport for New South Wales, que é a agência de transporte do estado, traçou um plano na segunda-feira para notificar 186.000 pessoas cujas informações pessoais foram expostas, em algum momento por volta de maio. Os invasores comprometeram 47 contas de e-mail da equipe, que continham 3,8 milhões de documentos, 500.000 dos quais continham informações pessoais.

Principal ameaça: ransomware

Espelhando as tendências globais, o ransomware continua sendo uma ameaça na Austrália. As infecções por malware com bloqueio de criptografia geralmente começam com um usuário abrindo um arquivo malicioso que recebeu por meio de uma campanha de spear-phishing, diz a ACSC.

“O ransomware se tornou uma das ameaças mais significativas devido ao impacto potencial nas operações de empresas e governos”, afirma o ACSC. “Os cibercriminosos frequentemente obtêm logins e credenciais de usuário ilicitamente por meio de spear-phishing, antes de utilizar o protocolo de desktop remoto – RDP – serviços para implantar ransomware em seus alvos. A recuperação de ransomware é quase impossível sem backups abrangentes.”

Alguns incidentes de ransomware que afetam organizações australianas se tornaram públicos. Um dos mais notáveis deste ano foi o Toll Group, uma organização de transporte e logística de propriedade da Japan Post.

O Toll Group foi atingido pelo ransomware Mailto em fevereiro, que infectou pelo menos 1.000 de seus servidores e forçou a empresa a colocar off-line os aplicativos voltados para o cliente (consulte Australian Delivery Firm Confirms Ransomware Attack ).

O Toll Group foi atingido novamente em maio, desta vez por uma gangue que primeiro exfiltrou as informações dos funcionários, os sistemas bloqueados usando Nefilim – também conhecido como Nephilim – ransomware. Em ambos os casos, a empresa disse que não pagaria aos invasores (consulte o Toll Group afirma que os invasores ransomware roubaram dados ).

Embora incidentes gerais relacionados a fraudes tenham sido responsáveis pelo maior número de incidentes registrados via ReportCyber, a ACSC afirma que “avalia o ransomware como a maior ameaça … com base no fato de que o ransomware requer conhecimento técnico mínimo, tem baixo custo e pode resultar em impacto significativo para uma organização, potencialmente incapacitando funções de negócios essenciais. “

Ameaça de ataque do estado-nação

Como muitas outras nações, a Austrália também continua a ser alvo de atores estatais. Embora o governo normalmente evite atribuir tais ataques, especialistas em segurança dizem que a China continua a ser grande.

Em um ataque a um estado-nação visto no início deste ano, a Austrália tirou um banco de dados confidencial de recrutamento militar offline por 10 dias em fevereiro, devido a preocupações de que ele pudesse ter sido invadido. O banco de dados continha dados de exames médicos, registros psicológicos e resumos de entrevistas com recrutas (consulte a Austrália tirou o sistema militar do ar por causa do medo de hack ).

Enquanto isso, em 19 de junho, o primeiro-ministro Scott Morrison advertiu que a Austrália estava sendo alvo de constantes ataques online lançados por um “ator cibernético sofisticado com base no estado”, sem nomear a China, que era o principal suspeito, informou a ABC .

Esses ataques envolveram amplamente ferramentas de código aberto usadas para atacar falhas conhecidas. O governo os apelidou de “compromissos de copiar e colar” devido ao “uso pesado de ferramentas copiadas quase idênticas do código aberto” pelos invasores. As vulnerabilidades direcionadas incluem falhas no Telerik UI, uma vulnerabilidade de 2019 no SharePoint da Microsoft e nos Serviços de Informações da Internet; e uma vulnerabilidade do Citrix 2019.

Contagens de higiene cibernética

Como a ACSC disse na época em um comunicado de segurança , tais ataques deveriam ser facilmente bloqueados, já que todas as falhas direcionadas tinham patches ou atenuações disponíveis.

O governo usou esse fato para lembrar as organizações australianas da necessidade de serem mais proativas. “A ACSC responde a centenas de incidentes de segurança cibernética a cada ano”, afirma a organização. “Muitos deles poderiam ter sido evitados ou substancialmente mitigados por boas práticas de segurança cibernética.”

O ACSC aconselha as organizações, no mínimo, a seguir suas estratégias do Essential Eight para mitigar incidentes de segurança cibernética, que defende fundamentos como o uso de autenticação multifator, restrição de privilégios de administrador, bloqueio de macros do Office e uso de controles de aplicativos para evitar a execução de programas mal-intencionados ou não aprovados.

Fundamentos de resposta a incidentes

O ASCS também alerta que a exploração madeireira continua sendo um déficit comum. “Durante as investigações, um problema comum que reduziu a eficácia e velocidade dos esforços investigativos foi a falta de informações de registro abrangentes e históricas em uma série de áreas, incluindo logs de solicitação de servidor web, logs de eventos do Windows e logs de proxy da Internet”, diz.

Especialistas em segurança dizem que muitas organizações ainda não conseguem capturar as informações de que precisariam para investigar e mitigar completamente as intrusões na rede (consulte: Sobrevivendo a uma violação: 8 Fundamentos de resposta a incidentes ).

Cada vez mais, os governos ocidentais têm emitido avisos semelhantes. Na terça-feira, as agências de segurança cibernética em toda a rede de compartilhamento de inteligência “Five Eyes” – que compreende Austrália, Canadá, Nova Zelândia, Reino Unido e EUA – divulgaram um comunicado conjunto que “destaca abordagens técnicas para descobrir atividades maliciosas e inclui etapas de mitigação de acordo com as melhores práticas. ” O alerta conjunto diz que o objetivo das recomendações “é melhorar a resposta a incidentes entre parceiros e administradores de rede, além de servir como um manual para investigação de incidentes.”

O Editor Executivo Mathew Schwartz contribuiu para esta história.

Fonte: https://www.inforisktoday.com/ransomware-remains-significant-threat-australia-warns-a-14954