SoftServe atingido por ransomware, ferramenta de personalização do Windows foi explorada

O desenvolvedor de software e provedor de serviços de TI da Ucrânia SoftServe sofreu um ataque de ransomware em 1º de setembro que pode ter levado ao roubo do código-fonte dos clientes.

Com mais de 8.000 funcionários e 50 escritórios em todo o mundo, a SoftServe é uma das maiores empresas da Ucrânia que oferece desenvolvimento de software e consultoria de TI.

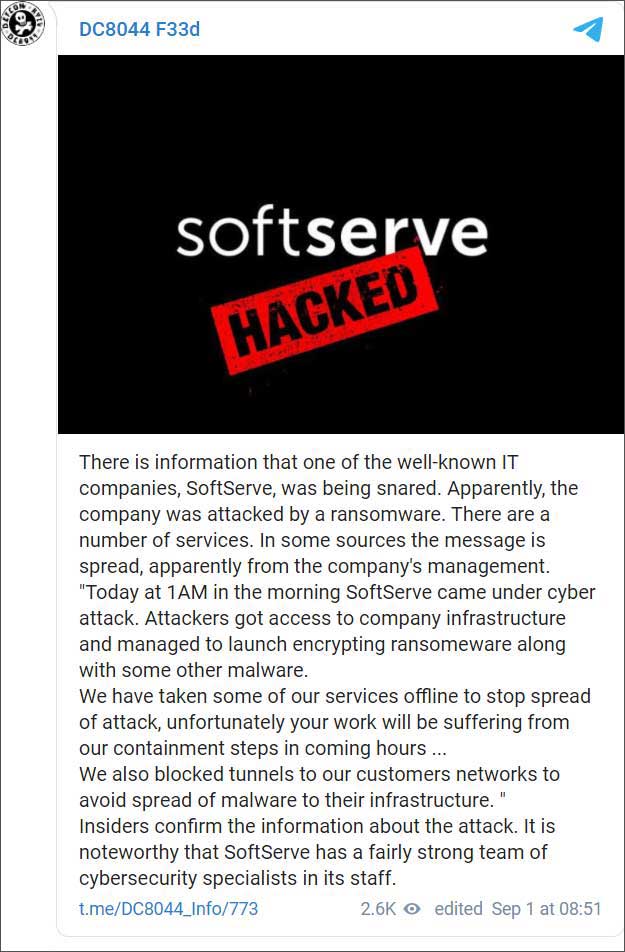

Notícias sobre um ataque cibernético à SoftServe começaram a circular no canal ‘Telegram DС8044 Kyiv Info’, onde uma suposta mensagem enviada pela empresa aos funcionários foi compartilhada.

“Hoje, à 1h da manhã, a SoftServe sofreu um ataque cibernético. Os invasores tiveram acesso à infraestrutura da empresa e conseguiram lançar ransomeware de criptografia junto com algum outro malware.

Colocamos alguns de nossos serviços offline para impedir a propagação do ataque, infelizmente seu trabalho será sofrendo com nossas etapas de contenção nas próximas horas …

Também bloqueamos túneis para as redes de nossos clientes para evitar a propagação de malware em sua infraestrutura. “

Em uma declaração subsequente ao site ucraniano de notícias de tecnologia AIN, a SoftServe confirmou que ocorreu um ataque cibernético que os levou a desconectar seus clientes para evitar sua propagação.

“Sim, houve um ataque hoje. As consequências mais significativas do ataque são a perda temporária de funcionalidade de uma parte do sistema de correio e a interrupção de alguns dos ambientes de teste auxiliares. Tanto quanto podemos estimar, este é o maior impacto do ataque, e outros sistemas ou dados do cliente não foram afetados. ”

“Para evitar a propagação do ataque, isolamos alguns segmentos da nossa rede e restringimos a comunicação com as redes dos clientes. Estamos preparando uma mensagem aos nossos clientes sobre a situação. Simultaneamente com a retomada dos serviços, estamos investigando o próprio incidente, então não estamos prontos para comentar sobre quem exatamente fez isso “, disse Adriyan Pavlikevich, vice-presidente sênior de TI da SoftServe, à AIN .

Se você tiver informações de primeira mão sobre este ou outros ataques cibernéticos não relatados, pode entrar em contato conosco confidencialmente no Signal pelo telefone +16469613731 .

Um relatório de incidente encontrado hoje pelo pesquisador de segurança MalwareHunterTeam e compartilhado com BleepingComputer, confirma que o SoftServe sofreu um ataque de ransomware.

Este relatório de incidente afirma que o ataque de ransomware anexou a extensão “* .s0fts3rve555 – *** (como s0fts3rve555-76e9b8bf)” aos nomes dos arquivos criptografados.

Não foi confirmado, mas este padrão de extensão corresponde aos usados pelo ransomware Defray, também conhecido como RansomEXX, que foi recentemente usado contra a Konica Minolta .

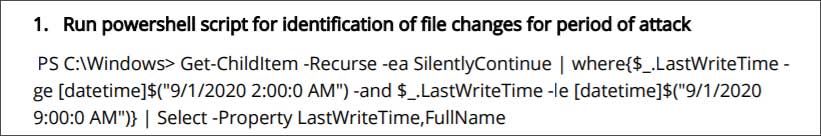

O relatório também inclui um script PowerShell usado para localizar arquivos que foram alterados durante o ataque, indicando que o ataque ocorreu entre 2h e 9h.

BleepingComputer contatou a SoftServe com mais perguntas sobre o ataque, mas não obteve resposta.

Código-fonte do cliente supostamente roubado

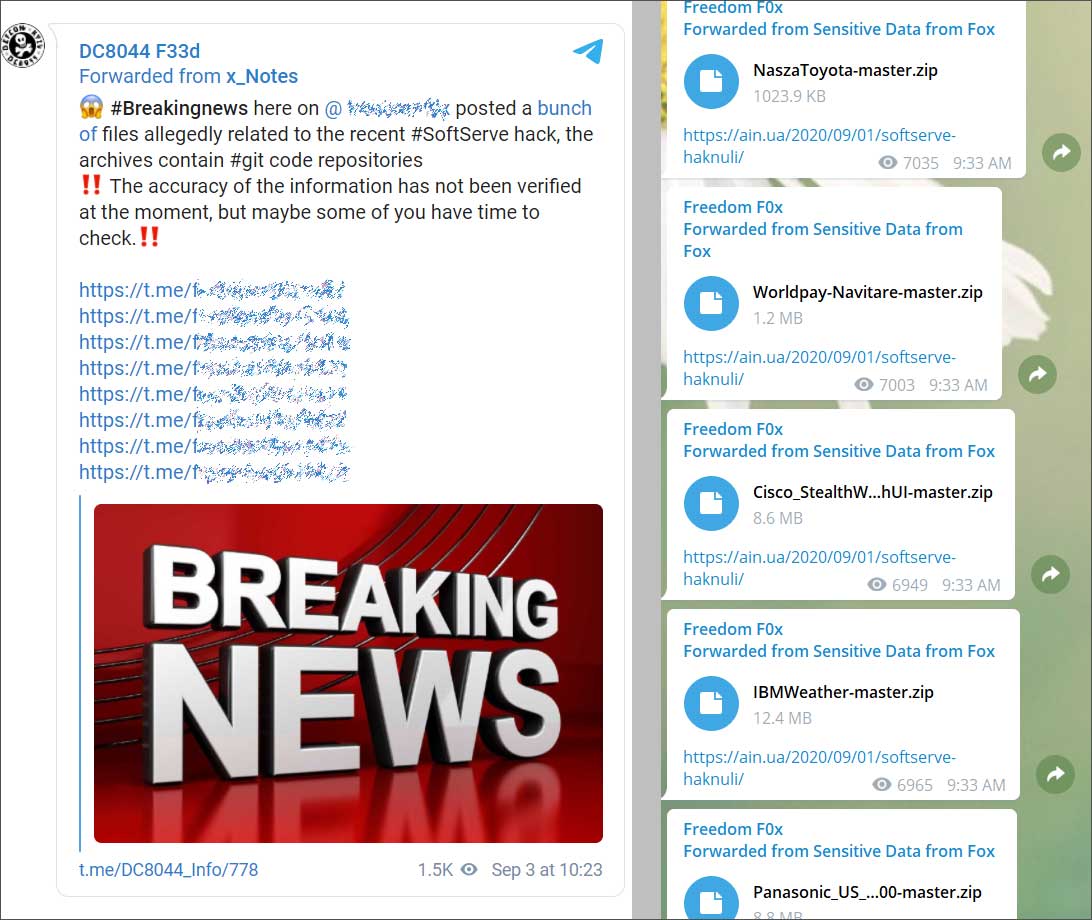

Em uma postagem posterior para o canal DС8044 Telegram, links foram compartilhados para repositórios de código-fonte que foram supostamente roubados durante este ataque,

Esses arquivos zip são para projetos que afirmam ser para Toyota, Panasonic, IBM, Cisco, ADT, WorldPay e muito mais.

O BleepingComputer não confirmou de forma independente se esses dados pertencem à SoftServe, mas há referências à empresa em alguns dos repositórios de código-fonte vazados.

Ferramenta de personalização do Windows foi explorada no ataque

De acordo com o relatório de incidente do SoftService, os atacantes exploraram uma vulnerabilidade de sequestro de DLL no aplicativo Rainmeter legítimo para implantar seu ransomware.

Rainmeter é uma ferramenta legítima de personalização do Windows que carrega um Rainmeter.dll quando lançado.

Durante o ataque, os atores da ameaça substituíram o Rainmeter.dll legítimo por uma versão maliciosa compilada do código-fonte para implantar o ransomware.

“DLL de ransomware distribuído (Rainmeter.dll) compilado do Rainmeter legítimo – uma ferramenta de personalização da área de trabalho para Windows. Carregamento de DLL malicioso de EXE legítimo (usado o método popular de ataque cibernético DLL side-loading) usando instrumentos adicionais como CobaltStrike Beacon, PowerShell, etc. Tal técnica é difícil de ser detectado por qualquer antivírus a partir de agora “, afirma o relatório de incidente da SoftServe.

De acordo com as detecções do VirusTotal , o Rainmeter.dll é identificado como backdoor Win32 / PyXie.A.

Em um relatório de 2019 do BlackBerry, PyXie é um cavalo de Tróia de acesso remoto (RAT) Python conhecido por explorar vulnerabilidades de sequestro de DLL em outro software, como LogMeIn e Google Update.

Os pesquisadores do BlackBerry afirmam ter visto evidências de que este RAT foi usado em ataques de ransomware.

“Os analistas observaram evidências dos atores da ameaça tentando entregar ransomware para os setores de saúde e educação com PyXie”, afirma o relatório.