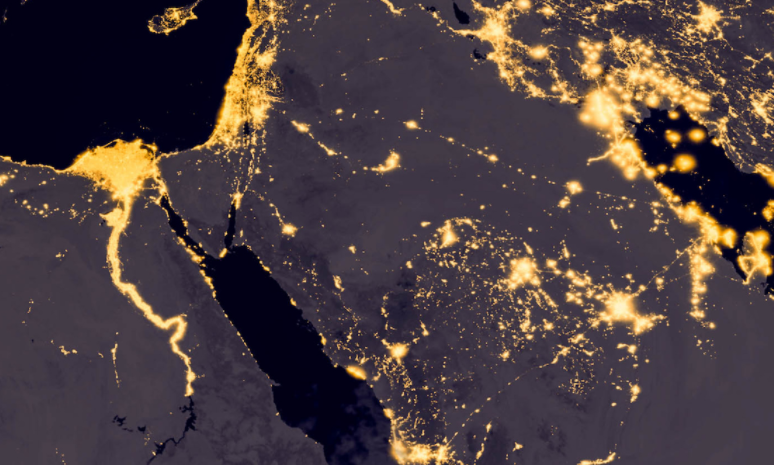

Ransomware atinge duas organizações estatais no Oriente Médio e no Norte da África

Um tipo de ransomware projetado para interromper os processos de inicialização de computadores atingiu organizações governamentais no Oriente Médio e no Norte da África em julho, disseram os pesquisadores na sexta-feira, no mais recente exemplo de ferramentas de limpeza de dados destinadas a organizações importantes na região.

Os ataques de ransomware usaram Thanos, um tipo de malware que surgiu no início deste ano e ganhou força em fóruns clandestinos, de acordo com analistas da Palo Alto Networks. Em uma tática cada vez mais popular entre as gangues de ransomware, Thanos é vendido “como um serviço” para outros hackers interessados em implantá-lo. Isso pode tornar os ataques mais difíceis de rastrear e permitir que os usuários desenvolvam seus próprios recursos personalizados.

Os motivos por trás dos ataques são misteriosos. Um hacker interessado em ser pago normalmente não interrompe uma máquina para tornar mais difícil para a vítima entregar o resgate. No entanto, isso é exatamente o que os perpetradores dos ataques de julho tentaram fazer: sua versão do Thanos tinha um componente “destrutivo” projetado para sobrescrever o registro mestre de inicialização (MBR) dos computadores, que informa à máquina como inicializar, de acordo com Palo Alto Redes

Não está claro se os hackers realmente queriam os “20.000 $” que pediram em uma nota deixada nas máquinas. A substituição do MBR acabou não funcionando devido a um erro de codificação. Não está claro se as vítimas pagaram o resgate.

“A adição de sobrescrever o MBR não é algo que notamos em outros ataques de Thanos, o que significa que podem ser ataques destrutivos projetados para se parecerem com ataques de ransomware”, disse Allan Liska, especialista em ransomware da Recorded Future , uma empresa de inteligência que relatou Thanos.

Clientes felizes

Os pesquisadores da divisão de inteligência da Unidade 42 da Palo Alto Networks não identificaram as vítimas ou especularam sobre quem estava por trás dos ataques. Mas eles disseram que o mesmo perpetrador provavelmente usou uma variante semelhante de Thanos para atacar outra organização estatal “no mesmo município” no Oriente Médio em julho.

Quem quer que esteja por trás do hacking está aproveitando um ransomware-as-a-service vibrante centrado no atendimento ao cliente.

“Uma das vantagens que Thanos oferece é a facilidade de uso”, disse Liska à CyberScoop. “Seu painel de controle limpo e adaptável a qualquer tipo de ataque o tornou muito popular em fóruns clandestinos.”

O Oriente Médio tem sido há anos palco de ataques cibernéticos de limpeza de dados. Em dezembro, analistas da IBM descobriram malware anteriormente desconhecido, que disseram ter sido desenvolvido por hackers iranianos. O código foi usado em um ataque de limpeza de dados contra organizações industriais e de energia não identificadas no Oriente Médio.

O uso de código destrutivo em ataques de ransomware pode confundir os limites sobre quem é o responsável e qual é o motivo.

Por exemplo, as autoridades norueguesas ainda não nomearam um culpado pelo ataque de ransomware de 2019 que infligiu dezenas de milhões de dólares em danos à gigante do alumínio Norsk Hydro. Independentemente de quem estava por trás do ataque, ele forneceu um “plano” para hackers apoiados pelo estado se esconderem atrás de malware associado a criminosos para atingir seus objetivos, disse Joe Slowik, caçador de adversários da empresa de segurança industrial Dragos, à CyberScoop em março.

Fonte: https://www.cyberscoop.com/ransomware-thanos-middle-east-palo-alto_networks/