Microsoft: alguns ataques de ransomware levam menos de 45 minutos

Por muitos anos, o Relatório de Inteligência de Segurança da Microsoft tem sido o padrão ouro em termos de fornecer uma visão geral anual de todos os principais eventos e tendências no cenário de segurança cibernética e inteligência de ameaças.

Embora a Microsoft tenha retirado sem cerimônia os antigos relatórios SIR em 2018, o fabricante do sistema operacional parece ter percebido seu erro e o trouxe de volta hoje, rebatizado como o novo Relatório de Defesa Digital da Microsoft .

Assim como os relatórios SIR anteriores, a Microsoft mais uma vez entregou.

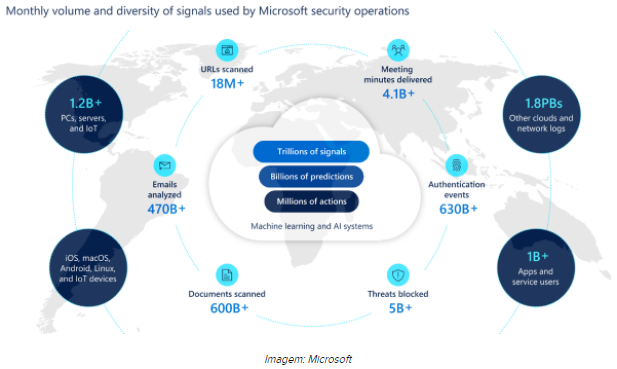

Tirando vantagem de seus pontos de vista sobre vastas áreas dos ecossistemas de desktop, servidor, empresa e nuvem, a Microsoft resumiu as maiores ameaças com as quais as empresas lidam atualmente em face do cibercrime e invasores de estado-nação.

O relatório tem 88 páginas, inclui dados de julho de 2019 e junho de 2020, e alguns usuários podem não ter tempo para analisá-lo por completo. Abaixo está um resumo dos principais pontos de discussão, as principais descobertas da Microsoft e as tendências gerais do cenário de ameaças.

CIBERCRIME

O ano de 2020 será, sem dúvida, lembrado pela pandemia de COVID-19 (coronavírus). Embora alguns grupos de crimes cibernéticos tenham usado temas COVID-19 para atrair e infectar usuários, a Microsoft diz que essas operações foram apenas uma fração do ecossistema geral de malware, e a pandemia parece ter desempenhado um papel mínimo nos ataques de malware deste ano.

O phishing de e-mail no setor empresarial também continuou a crescer e se tornou um vetor dominante. A maioria das iscas de phishing gira em torno da Microsoft e de outros provedores de SaaS, e as 5 marcas mais falsificadas incluem Microsoft, UPS, Amazon, Apple e Zoom.

A Microsoft disse que bloqueou mais de 13 bilhões de e-mails maliciosos e suspeitos em 2019 e, desses, mais de 1 bilhão continha URLs que foram configurados com o propósito explícito de lançar um ataque de phishing de credencial.

As operações de phishing bem-sucedidas também são freqüentemente usadas como a primeira etapa em golpes de comprometimento de e-mail comercial (BEC). A Microsoft disse que os criminosos obtêm acesso à caixa de entrada de e-mail de um executivo, assistem às comunicações por e-mail e, em seguida, entram em ação para enganar os parceiros de negócios dos usuários hackeados para que paguem faturas em contas bancárias erradas.

De acordo com a Microsoft, as contas mais direcionadas em golpes de BEC foram aquelas para C-suites e funcionários de contabilidade e folha de pagamento.

Mas a Microsoft também diz que o phishing não é a única maneira de entrar nessas contas. Os hackers também estão começando a adotar ataques de reutilização e spray de senha contra protocolos de e-mail legados, como IMAP e SMTP. Esses ataques se tornaram particularmente populares nos últimos meses, pois permitem que os invasores também contornem as soluções de autenticação multifator (MFA), já que o login via IMAP e SMTP não oferece suporte a esse recurso.

Além disso, a Microsoft diz que também está vendo grupos de cibercrime que estão cada vez mais abusando de serviços baseados em nuvem pública para armazenar artefatos usados em seus ataques, em vez de usar seus próprios servidores. Além disso, os grupos também estão mudando domínios e servidores com muito mais rapidez hoje em dia, principalmente para evitar a detecção e permanecer sob o radar.

GRUPOS DE RANSOMWARE

Mas, de longe, a ameaça do crime cibernético mais perturbadora do ano passado foram as gangues de ransomware. A Microsoft disse que as infecções de ransomware foram o motivo mais comum por trás dos compromissos de resposta a incidentes (IR) da empresa de outubro de 2019 a julho de 2020.

E de todas as gangues de ransomware, são os grupos conhecidos como “caçadores de grandes jogos” e “ransomware operado por humanos” que deram à Microsoft mais dores de cabeça. Esses são grupos que visam especificamente redes selecionadas pertencentes a grandes corporações ou organizações governamentais, sabendo que receberão pagamentos de resgate maiores.

A maioria desses grupos opera usando a infraestrutura de malware fornecida por outros grupos do crime cibernético ou fazendo varredura em massa na Internet em busca de vulnerabilidades recém-divulgadas.

Na maioria dos casos, os grupos obtêm acesso a um sistema e mantêm uma posição segura até que estejam prontos para lançar seus ataques. No entanto, a Microsoft afirma que, neste ano, essas gangues de ransomware têm estado particularmente ativas e reduziram o tempo necessário para lançar ataques, especialmente durante a pandemia COVID-19.

“Os invasores exploraram a crise do COVID-19 para reduzir o tempo de permanência no sistema da vítima – comprometendo, exfiltrando dados e, em alguns casos, resgatando rapidamente – aparentemente acreditando que haveria uma maior disposição de pagar como resultado do surto, “A Microsoft disse hoje.

“Em alguns casos, os cibercriminosos passaram da entrada inicial ao resgate de toda a rede em menos de 45 minutos”.

SEGURANÇA DA CADEIA DE SUPRIMENTOS

Outra tendência importante que a Microsoft escolheu destacar foi o aumento do direcionamento às cadeias de suprimentos nos últimos meses, em vez de atacar um alvo diretamente.

Isso permite que um agente de ameaça hackear um alvo e, em seguida, usar a própria infraestrutura do alvo para atacar todos os seus clientes, um por um ou todos ao mesmo tempo.

“Por meio de seus compromissos em ajudar os clientes que foram vítimas de invasões de segurança cibernética, a equipe de detecção e resposta da Microsoft observou um aumento nos ataques à cadeia de suprimentos entre julho de 2019 e março de 2020”, disse a Microsoft.

Mas a Microsoft observou que, embora “tenha havido um aumento, os ataques à cadeia de suprimentos representaram uma porcentagem relativamente pequena de engajamentos DART em geral.”

No entanto, isso não diminui a importância de proteger a cadeia de abastecimento contra possíveis compromissos. Aqui, a Microsoft destaca os perigos provenientes das redes de Provedores de Serviços Gerenciados (MSPs, terceiros que fornecem um serviço muito específico e têm permissão para acessar a rede de uma empresa), dispositivos IoT (muitas vezes instalados e esquecidos na rede de uma empresa) e abertos – Bibliotecas de software de origem (que constituem a maioria dos softwares de uma empresa atualmente).

GRUPOS DE ESTADO-NAÇÃO

Quanto aos grupos de hackers do estado-nação (também conhecidos como APTs, ou ameaças persistentes avançadas), a Microsoft disse que este ano tem sido bastante movimentado.

A Microsoft disse que entre julho de 2019 e junho de 2020, enviou mais de 13.000 notificações de estado-nação (NSN) para seus clientes por e-mail.

De acordo com a Microsoft, a maioria foi enviada para operações de hackers vinculadas a grupos patrocinados pelo Estado russo, enquanto a maioria das vítimas estava localizada nos Estados Unidos.

Essas notificações de email foram enviadas para ataques de phishing de email contra seus clientes. A Microsoft disse que tentou conter alguns desses ataques usando ordens judiciais para apreender os domínios usados nesses ataques.

No ano passado, a Microsoft apreendeu domínios anteriormente operados por grupos de estados-nação como Estrôncio (Rússia), Bário (China), Fósforo (Irã) e Tálio (Coréia do Norte).

Outra descoberta interessante do Relatório de Defesa Digital da Microsoft é que os principais alvos dos ataques de APT têm sido organizações não governamentais e a indústria de serviços.

Esta descoberta em particular vai contra a corrente. A maioria dos especialistas da indústria costuma avisar que os grupos APT preferem ter como alvo a infraestrutura crítica, mas a Microsoft diz que suas descobertas contam uma história diferente.

“A atividade do estado nacional tem maior probabilidade de visar organizações fora dos setores de infraestrutura crítica em uma medida significativa, com mais de 90% das notificações servidas fora desses setores”, disse a Microsoft.

Quanto às técnicas que foram preferidas no ano passado (julho de 2019 a junho de 2020) por grupos de estados-nação, a Microsoft observou vários desenvolvimentos interessantes, com o aumento de:

- Pulverização de senha (fósforo, hólmio e estrôncio)

- Uso de ferramentas de teste de penetração (Holmium)

- O uso de spear-phishing cada vez mais complexo (Tálio)

- O uso de shells da web para servidores backdoor (Zinco, Criptônio, Gálio)

- O uso de exploits visando servidores VPN (Manganês)

Resumindo, a Microsoft conclui que os grupos criminosos desenvolveram suas técnicas no ano passado para aumentar as taxas de sucesso de suas campanhas, pois as defesas ficaram melhores no bloqueio de seus ataques anteriores.

Assim como nos anos anteriores, todo o cenário da cibersegurança parece estar em um carrossel gigante, e o aprendizado e o monitoramento constantes são necessários dos defensores para acompanhar os invasores em constante evolução, sejam eles motivados financeiramente ou por uma nação -grupos patrocinados.

Fonte: https://www.zdnet.com/article/microsoft-some-ransomware-attacks-take-less-than-45-minutes/